شرح کلی

نوع: اسکریپت

اسامی بدافزار:

Worm.Win32.Zero2

Expliot.Win32.Trickster

Trojan.Win32.RemoteExec

درجه تخریب: زیاد

میزان شیوع: زیاد

آسیبپذیری مورد استفاده: EternalBlue) CVE-2017-0146 / MS17-010)، حمله brute force، تکینیک pass-the-hash، CVE-2010-2568، CVE -2017-8464 و آسیب پذیریهای مبتنی بر Remote File Execution

ماینر (Miner) چیست؟

ماینر به افراد و نرم افزارهایی که فرآیند ماینینگ را انجام میدهند یا به نوعی ارز دیجیتال را استخراج میکنند، گفته میشود. بیت کوین (Bitcoin) نوعی واحد ارز دیجیتال است. استخراج بیت کوین نوعی فرایند تایید اطلاعات است که در دو مرحله هش پیچیده SHA256 صورت میپذیرد. شبکه بیت کوین به استخراج کنندگان در ازای تلاشی که برای حل معادلات محاسباتی پیچیده میکنند، بیت کوین پاداش میدهد. بدافزار نویسان برای اینکه هزینه ای برای حل معادلات محاسباتی پیجیده نداشته باشند بدافزاری به این منظور مینویسند و سیستمهای قربانیان را به آن آلوده میکنند تا هم از این راه کسب درآمد کنند هم هزینه ای برای این محاسبات پیچیده پرداخت نکنند. حل این محاسبات cpu سیستم قربانی را درگیر میکند و این باعث کندی سیستم قربانی میشود.

بدافزار Zero2 چیست؟

بدافزار Zero2 از جمله بدافزارهای جدید در زمینه استخراج ارز دیجیتال میباشد که در حال حاضر در میان شبکههای کامپیوتری در حال گسترش است. این بدافزار جدید، از ابزار PowerShell، که یک ابزار سیستمی استاندارد میباشد، و یک سری از آسیبپذیریهای رایج، برای اجرای کد مخرب خود و انتشار در شبکه داخلی استفاده میکند. هدف بدافزار استخراج بیتکوین و ارز دیجیتال از سیستم قربانی میباشد.

توضیحات فنی

این بدافزار برای اعمال آلودگی طی چندین مرحله به سرور آلوده متصل شده و با اجرای کد مخرب در حافظه سیستم قربانی باعث تخریب میشود. از پیچیدگی های این بدافزار میتوان به لایههای بی شمار مبهم سازی کدها و به نوعی بدون فایل (Fileless) بودن بدافزار اشاره کرد. زیرا بدفزار برای گذاشتن بقا در سیستم قربانی از فایل های xml در قالب Job استفاده میکند که وظیفه آنها تنها اتصال به سرور آلوده و دانلود کدهای مخرب میباشد. این بدافزار از طریق آسیبپذیری EternalBlue، حمله brute force، تکنیک pass-the-hash و اجرای کد مخرب از راه دور بر روی سرورهای SQL انتشار می یابد.

علائم آلودگی به بدافزار Zero2

• ایجاد فایلهایی با نام تصادفی در مسیر %windir% و ساخته شدن سرویس به ازای آنها( آنتی ویروس پادویش این سرویسها را با نام Trojan.Win32.RemoteExec شناسایی می کند.)

• وجود فایلهای job با اسامی Rtsa، Bluetooths، Rass و یا نامهای تصادفی در مسیر windir%\System32\Tasks% که حاوی کدهای base64 مخرب، لینک t[.]zer2[.]com و یا آدرسهای مشکوک دیگر باشند.

• وجود نام کاربری با عنوان k8h3d و یا اسامی مشکوک دیگر در گروه Administrators

• وجود فایلهایی با نام wfree.exe ،knil.exe،if.bin و m6.bin در مسیر Temp ویندوز

• بالا بودن تعداد زیادی پردازه Powershell.exe با کامند مشکوک

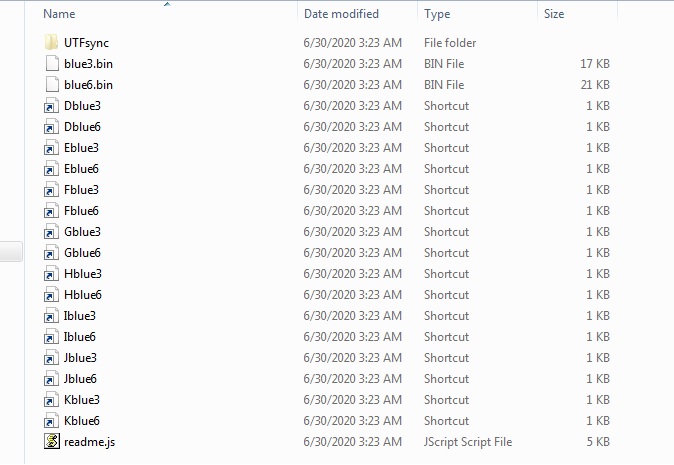

• آلوده شدن درایوهای Removable و Share به صورت ایجاد دو فایل با نامهای blue3.bin و blue6.bin و تعداد زیادی فایل lnk که به این دو فایل اشاره میکنند و همچنین یک فایل دیگر با نام Readme.js و یک پوشه با نام UTFsync

• وجود فایلی با نام run.bat و یا وجود فایل lnk مشکوک در مسیر startup

• وجود WMIInstanceهایی با نامهای تصادفی در سیستم قربانی جهت اتصال بدافزار به سرور خود

شرح عملکرد بدافزار

فایل مخرب انتشاردهنده این بدافزار فایلی از نوع PS1 به نام if.bin میباشد که پس از چند مرحله دیکد، کدهای آن مشخص میشود و جزئیات آن به شرح زیر است:

1. آلوده کردن درایوهای Removable و Share به شکل زیر:

• ایجاد پوشه UTFsync به صورت Hidden در درایو موردنظر

• ایجاد فایل readme.js در این درایو

• ایجاد دو فایل blue3.bin و blue6.bin و فایلهای lnk مرتبط با آنها در درایو موردنظر

فایلهای lnk ایجادشده از آسیبپذیری CVE-2010-2568 و CVE -2017-8464 برای اجرای خودکار فایل اجرایی مخربی که به آن اشاره میکنند استفاده کردهاند. این آسیبپذیری به این صورت عمل میکند که به محض کپی شدن این فایلها target آنها اجرا میشود. تصویر زیر یک نمونه درایو آلودهشده به بدافزار Zero2 را نمایش میدهد:

2. استفاده از تکنیک BruteForce برای آلودهکردن سیستمهای دیگر شبکه

3. استفاده از تکنیک Pass-The-Hash جهت به دست آوردن رمز عبور Userهای سیستم قربانی

4. بهدستآوردن لیست تمام IPهای موجود در شبکه

5. فعال کردن پورت 65529 در سیستمهای هدف برای نشانه گذاری – از باز بودن این پورت به عنوان نشانه ای برای آلوده بودن سیستم هدف استفاده می کند.

6. قرار دادن فایلی با نام Run.bat یا یک فایل lnk در مسیر Startup سیستم تمام Userها و Domainها، در صورت باز بودن پورت 445 هر یک از IPهای به دست آمده

7. ایجاد schedule taskای با نام Rtsa در سیستم مقصد، در صورت آسیبپذیر بودن هر IP در برابر آسیبپذیری EternalBlue. این job نیز به لینک t[.]zer2[.]com و یا لینک های مخرب دیگر بدافزار متصل شده و اقدام به دانلود اسکریپتهای بعدی میکند.

8. بررسی آسیبپذیر بودن یا نبودن سیستمهای شبکه هدف در برابر آسیبپذیری SMB3 و ارسال اطلاعات آن سیستم در صورت آسیبپذیر بودن به سرور خود

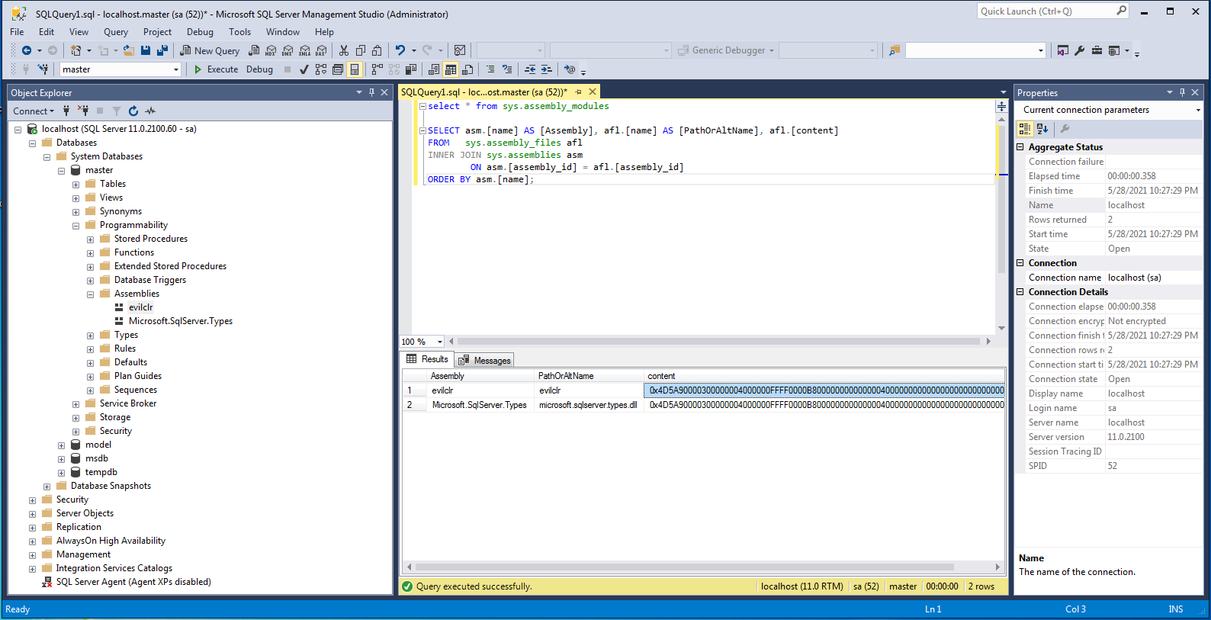

9. بررسی باز بودن پورت 1433 جهت اطمینان از نصب بودن SQL Server بر روی سیستم هدف و در ادامه انجام اقدامات زیر:

• فعال کردن xp_cmdshell در SQL Server سیستم هدف جهت اجرای کوئری از راه دور بر روی آن (این قابلیت به دلیل این که توسط هکرها و بدافزارها برای اجرای Command Lineهای مخرب استفاده میشد، از نسخه SQL Server 2005 به بعد به طور پیشفرض غیرفعال است.)

• ساخت Stored Procedureای با نام ExecCommand

• ساخت فایل مخربی با نام evilclr در پوشه Assemblies

کوئری زیر محتوای فایل ایجاد شده در پوشه Assemblies را نمایش میدهد:

SELECT asm.[name] AS [Assembly], afl.[name] AS [PathOrAltName], afl.[content] FROM sys.assembly_files afl INNER JOIN sys.assemblies asm ON asm.[assembly_id] = afl.[assembly_id] ORDER BY asm.[name];

10. بررسی پورت 3389 برای به دست آوردن لیست IPهایی که RemoteDesktop در آنها فعال است و تلاش برای برقراری ارتباط RemoteDesktop با استفاده از ابزار wfree.exe و پسوردهای به دست آمده از عملیات brute force که در صورت موفق بودن این تلاش، بدافزار Password آن سیستم را برای Server خود ارسال میکند.

لیست URLهای استفاده شده توسط بدافزار

t[.]zer2[.]com/{uri} – جهت دانلود اسکریپتها و گزارش اطلاعات سیستم

down[.]ackng[.]com – دانلود اسکریپتهای مبتنی بر اکسپلویت

lpp[.]zer2[.]com:443 – استخراج بیتکوین

lpp[.]ackng[.]com:443 – استخراج بیتکوین

روش مقابله و پاکسازی سیستم

آنتی ویروس پادویش این بدافزار را شناسایی کرده و از سیستم حذف میکند. همچنین اعمال برخی سیاستها میتواند از بروز چنین حملاتی به طور حداکثری جلوگیری کند. مهمترین اقدامات عملی امنیتی که باید در هر شبکهای انجام شود، به شرح زیر هستند:

۱. جهت پیشگیری از آلودگیهای احتمالی توسط بدافزارهایی که از آسیبپذیری EternalBlue استفاده میکنند، پیشنهاد میشود از وصله امنیتی ارائه شده توسط مایکروسافت ms17-010 استفاده کنید. همچنین، جهت دریافت اطلاعات بیشتر در مورد این آسیبپذیری، به مقاله روش مقابله با اکسپلویت EternalBlue با شناسه CVE-2017-0146 / MS17-010 در پایگاه دانش پشتیبانی امنپرداز مراجعه نمایید. بخش جلوگیری از نفوذ (IPS) آنتی ویروس پادویش این گونه آسیبپذیریها را شناسایی کرده و از ورود آنها به سیستم قربانی جلوگیری میکند.

۲. بهروز بودن آنتیویروس و بررسی گزارشهای بخش جلوگیری از نفوذ به طور مرتب.

۳. از دیگر راههای نفوذ این بدافزار به شبکه سازمانها میتوان به سوء استفاده از رعایت نشدن سیاستهای امنیتی لازم در مورد سرورهای SQL Server اشاره کرد. بنابراین، جهت پیشگیری از اجرای هر گونه دستور مخرب از راه دور توصیه میشود اقدامات زیر را جدی بگیرید:

• بررسی نامهای کاربری پایگاه داده و سطح دسترسیها

• غیرفعالسازی حسابهای پیش فرض و بدون استفاده

• تغییر پسوردها به صورت دورهای

• بازبینی دورهای jobهای SQL Server

• محدود نمودن دسترسی سیستمها به سرور پایگاهداده SQL Server