شرح کلی

نوع: تروجان (Trojan)

درجه تخریب: زیاد

میزان شیوع: متوسط

اسامی بدافزار

Backdoor.Win32.JackalControl.ap (Padvish)

HEUR:Trojan.MSIL.Agent.gen (Kaspersky)

A Variant Of MSIL/Small.DF (Eset)

بدافزار درب پشتی (Backdoor) چیست؟

بدافزارهای درب پشتی برنامههایی هستند که امکان دور زدن مکانیزمهای امنیتی یک سیستم را به هکرها داده و منابع مختلفی از آن سیستم را از راه مربوطه در اختیار نفوذگران قرار میدهند. هکرها میتوانند با استفاده از این روش، بدون نیاز به اعتبارسنجی وارد سیستم مورد نظر شده و از تغییر نام کاربری و رمز عبور نگرانی نداشته باشند. بدافزارهای درب پشتی اشکال مختلفی دارند که هکرها بنابر اهداف خود از نفوذ به منابع یک سیستم از آنها استفاده میکنند.

بدافزار JackalControl چیست؟

Golden Jackal نام یک گروه هکری میباشد که چندین بدافزار به زبان داتنت توسعه دادهاند و آنها را به قصد هدف قرار دادن سازمانها و ارگانهایی خاص در منطقه خاورمیانه و جنوب آسیا استفاده کردهاند. محدوده مورد هدف، براساس محتوای درون یک فایل word آلوده به عنوان یکی از روشهای انتشار این خانواده بدافزاری، استنباط شده است. این گروه پنج بدافزار به نامهای JackalControl، JackalSteal، JackalScreenWatcher، JackalPerInfo و JackalWorm را توسعه دادهاند. گزارش پیش رو به شرح عملکرد بدافزار JackalControl از این خانواده میپردازد.

توضیحات فنی

علائم آلودگی

بسته به آرگومانهای دریافتی یکی از علائم زیر درون سیستم اتفاق میافتد:

- ایجاد یک تسک درون سیستم که یک کپی از بدافزار را در یکی از مسیرهای %ALLUSERSPROFILE% و %Temp% اجرا میکند.

- ایجاد یک کلید رجیستری در مسیر HKEY_Current_User \Software\Microsoft\Windows\CurrentVersion\Run

- ایجاد یک سرویس از طریق ابزار sc.exe سیستمعامل ویندوز

شرح عملکرد

بدافزار براساس آرگومانهای دریافتی از خط فرمان، یکی از عملیات زیر را بر روی سیستم انجام میدهد.

/h0: ایجاد تسک جهت اجرای فایل بقای بدافزار

/h1: ایجاد یک مقدار در کلید رجیستری RUN جهت اجرای فایل بقای بدافزار

/h2: ایجاد یک سرویس جهت اجرای بدافزار

/r0: اجرا به صورت پردازه استاندارد از طریق تسک زمانبندی شده

/r1: اجرا به صورت پردازه استاندارد از طریق کلید رجیستری RUN

/r2: اجرا به صورت سرویس

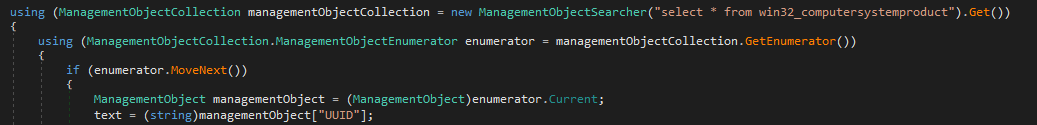

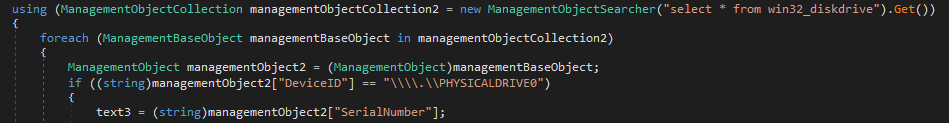

بدافزار در ادامه، جهت ایجاد یک شناسه (ID) سه مقدار زیر را از درون سیستم استخراج میکند:

- UUID

- Machine GUID

- SerialNumber مربوط به PHYSICALDRIVE0

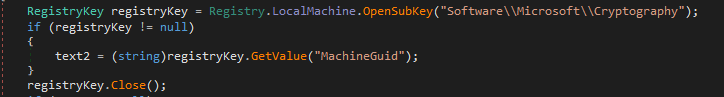

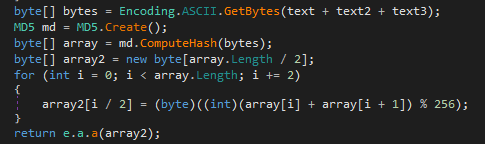

با استفاده از این پارامترها، شناسهای از طریق الگوریتم نشان داده شده در تصویر زیر ایجاد میشود که در ادامه در الگوریتم رمزگذاری استفاده خواهد شد.

این الگوریتم رمزگذاری که DES در حالت CBC میباشد، به عنوان یکی از مراحل رمزگذاری دادهها قبل از ارسال به سرور بدافزار، مورد استفاده قرار میگیرد.

در صورتی که بدافزار بدون آرگومان ورودی درون سیستم اجرا شود، روال ایجاد شناسه (ID) تکرار شده و بعد از ارسال دادهها به سرور، فرآیند بقای بدافزار درون سیستم به صورت زیر طی خواهد شد:

1️⃣ بدافزار پوشههای درون مسیر %ALLUSERSPROFILE% را از سیستم جاری استخراج میکند و یک کپی از بدافزار، درون یکی از پوشههای لیست که به صورت تصادفی انتخاب میشود، قرار میدهد.

الگوی نامگذاری فایل بقای بدافزار به صورت زیر است:

Launcher.exe + نام یک پوشه به صورت تصادفی در مسیر + %ALLUSERSPROFILE%

مثال: MicrosoftLauncher.exe

در نمونههای قدیمیتر بدافزار، رشته کاراکتری ثابت Update.exe به جای Launcher.exe در الگوی بالا استفاده شده است.

2️⃣ در صورتی که فرآیند کپی در مرحله بالا موفقیتآمیز نباشد، پوشههای زیر جستجو میشوند و بقای بدافزار درون یکی از آنها کپی خواهد شد:

Google▪️

Viber▪️

AdGuard▪️

WinZip▪️

WinRAR▪️

Adobe▪️

CyberLink▪️

Intel▪️

3️⃣ اگر روال بالا نیز ناموفق باشد، درون یکی از مسیرهای زیر کپی انجام خواهد شد:

%ALLUSERSPROFILE%▪️

%LOCALAPPDATA%▪️

%Temp%▪️

4️⃣ پس از اتمام فرآیند کپی، یک تسک جهت اجرای فایل بقای بدافزار به صورت دورهای ایجاد خواهد شد. فایل تسک در کنار فایل بقای بدافزار ایجاد میشود و پس از ایجاد موفقیتآمیز تسک، فایل اولیه حذف خواهد شد.

نحوه ارتباط بدافزار با سرور کنترل و فرمان (c & c)

بدافزار قبل از اخذ ارتباط اولیه با سرور خود، شناسه (ID) سیستم قربانی را به همراه اطلاعات زیر جمعآوری میکند:

Computer name▪️

OS version▪️

Domain▪️

User▪️

Local time▪️

Interfaces(DESC, TYPE, MAC, IP, GW, DNS, DHCP, DOMAIN)▪️

Remote IP▪️

Current directory▪️

Drives▪️

Applications▪️

Processes▪️

سپس کلیه اطلاعات با فرمت زیر رمزگذاری شده و به سرور بدافزار ارسال میشوند:

base64 + base64 + DES + GZip

نمونه نهایی بسته ارسالی به سرور بدافزار به صورت زیر است:

ارتباط با سرور به صورت https صورت میگیرد. دو نمونه زیر آدرسهای ارتباطی بدافزار در این نسخه از بدافزار هستند:

hxxps://nassiraq.iq/wp-includes/class-wp-header-styles.php ?

hxxps://sokerpower.com/wp-includes/class-wp-header-styles.php ?

بدافزار پس از ارتباط با سرور مهاجم توانایی اجرای برنامهها، دانلود فایل روی سیستم قربانی و آپلود فایل بر روی آن را خواهد داشت.

| کد دستور | عملکرد |

| 00 | اجرای برنامه مورد نظر مهاجم روی سیستم قربانی |

| 01 | دانلود فایل |

| 02 | آپلود فایل |

در این گزارش، تنها به یک نسخه از بدافزارهای خانواده Golden Jackal پرداخته شده است. اما همانگونه که قبلا ذکر شد، گروه هکری Golden Jackal دارای انواع مختلفی از بدافزارها و با اهداف متفاوتی هستند. بدین ترتیب مهاجمان آن جهت نیل به مقاصد خود میتوانند مجموعهای از آنها را در کنار یکدیگر استفاده کنند.

روش مقابله و پاکسازی سیستم

آنتیویروس پادویش، ارتباطات شبکهای بدافزارهای مورد استفاده Golden Jackal را شناسایی و از آنها جلوگیری میکند. همچنین نسخههای متفاوت این بدافزار را شناسایی و از سیستم حذف میکند.

✅ جهت پیشگیری از آلودگی احتمالی به این بدافزار از بازکردن ایمیلهای ناشناس خودداری کرده و سیستم عامل خود را به صورت مداوم به روزرسانی کنید.

✅ توصیه میشود، نرمافزارهای مورد نیاز خود را فقط از سایتها و مراجع معتبر دانلود کنید.