شرح کلی

نوع: باجافزار (Ransomware)

درجه تخریب: زیاد

میزان شیوع: متوسط

اسامی بدافزار

Ransomware.Linux.Trigona (Padvish)

HEUR:Trojan-Ransom.Linux.Agent.gen (Kaspersky)

(Trojan.Linux.Ransom.AD (Bitdefender

(LINUX/Ransom.tzrgv (Avira

(Ransom.Linux.TRIGONA.THEAFBC (TrendMicro

باجافزار (Ransomware) چیست؟

باجافزارها نوعی از بدافزار محسوب میشوند که اقدام به رمزگذاری اطلاعات مهم کاربر میکنند و جهت بازگردانی آن فایلها از کاربر طلب باج میکنند. باجافزارها یکی از زیانبارترین بدافزارها هستند که میتوانند خسارتهای مالی هنگفتی ایجاد کنند. به طور کلی روش رمزگذاری اغلب روشی غیرقابل رمزگشایی است. یکی از راههای رایج برای پرداخت باج، استفاده از پول الکترونیکی به دلیل مخفی ماندن و عدم شناسایی طرفین میباشد. در اکثر باجافزارها هیچ راهی برای بازگشت فایل وجود ندارد و کاربر به منظور بازگردانی اطلاعات مهم مجبور به پرداخت مبلغ به حساب باجگیر است.

باجافزار TRIGONA چیست؟

Trigona خانواده نسبتاً جدیدی از باجافزارها است که فعالیت خود را از سال 2022 آغاز کرد. Trigona فایلها را با استفاده از روش AES رمزگذاری میکند. این باجافزار همچنین نام فایلهای رمزگذاری شده را به نامهای تصادفی تغییر داده و پسوند locked_. را به انتهای این نام اضافه میکند. نمونهای که در این گزارش به شرح آن پرداخته خواهد شد، نسخهای از این باجافزار است که مختص سرورهای ESXi بوده و هدف آن رمز کردن فایلهای مربوط به ماشینهای مجازی ایجاد شده بر روی این سرورها است.

توضیحات فنی

علائم آلودگی

- وجود فایل how_to_decrypt.txt در همه دایرکتوریها

- رمز شدن فایلهای مربوط به ماشینهای مجازی ایجاد شده بر روی سرور ESXi

- رمز شدن همه فایلهای log

شرح عملکرد

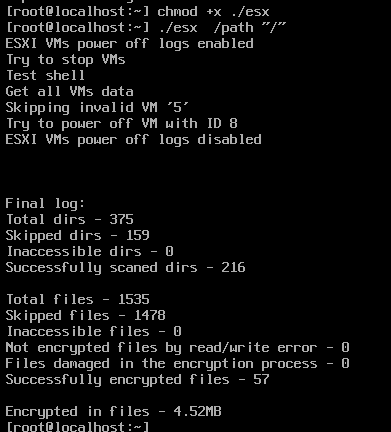

عملکرد کلی این بدافزار با توجه به پارامتر ارسالی به آن در زمان اجرا متفاوت است. این باجافزار بر روی فایلهای vm و log اعمال شده و بر روی سایر انواع فایل تغییری ایجاد نمیکند. برای اجرای باجافزار لازم است مسیر مورد نظر برای رمز نمودن فایلها به عنوان مقدار پارامتر p/ یا path/ ارسال شود. در تصویر زیر نتیجه یک نمونه اجرای فایل برای مسیر “/” قابلمشاهده است. پس از اجرا، فایل باجافزار اطلاعاتی درباره روند اجرای خود بر روی سرور از جمله تعداد فایلهای رمز شده را نمایش میدهد:

? اگر مسیر انتخابی را مسیر “/” سیستم ESXi در نظر بگیریم، فایلهای موجود در مسیرهای زیر رمز خواهند شد:

| مسیرهای آلوده شده |

| /vmfs/volumes/<UUID>/ |

| /scratch/log/ |

| /var/lib/vmware/osdata/log/ |

| /var/log/ |

| /var/run/log/ |

با توجه به قطعه کد تصویر زیر انواع فایلهای مربوط به ماشینهای موجود بر روی سرور ESXi که هدف رمزنگاری هستند مشخص میشود.

در تصویر زیر دو دستور سیستمی که در بدنه کد باجافزار قرار دارند مشاهده میشود که توسط دستور اول اطلاعات vmها استخراج میشود و با دستور بعد vmهایی که در دسترس هستند خاموش میشوند و در ادامه مراحل رمز کردن فایلها آغاز میشود.

فایلها پس از رمز شدن با نام تصادفی و پسوند locked_. ذخیره میشوند:

باجافزار همچنین فایل Payload خود را با نام how_to_decrypt.txt در همه دایرکتوریهای مسیر هدف قرار میدهد.

در تصویر زیر روند کلی رمز شدن فایلها در حالتی قابل مشاهده است که باجافزار تنها با پارامتر ضروری آن که یک مسیر خاص است، اجرا شود. در ادامه هر مرحله به تفکیک شرح داده خواهد شد:

- فایلی که هدف رمزگذاری است، ابتدا با دسترسی write باز شده و محتوای آن در حافظه قرار میگیرد.

- سپس بین 815 تا 840 بایت از انتهای فایل با مقدار “0” پر میشود.

- در ادامه از ابتدای فایل تا حجم 512 کیلوبایت از محتوای فایل با مقادیر رمز شده جایگزین میشود.

- مقادیر “0” که در مراحل قبل در انتهای فایل نوشته شده بود با مقداری که در تصویر بالا نشان داده شده است، جایگزین میشود.

- در این بخش فایل تغییر داده شده، خوانده میشود.

- سپس نام فایل اصلی، با نام جدید جایگزین شده و بررسی میشود که تغییر نام به درستی صورت گرفته باشد.

به عنوان نمونه در تصاویر زیر، حالت سالم و سپس رمز شده یکی از فایلهای log آورده شده است:

?پارامترهای ورودی فایل باجافزار شامل موارد زیر است:

| آرگومانهای خط فرمان | عملکرد |

| path/ یا p/ | این پارامتر جهت مشخص نمودن مسیر مورد نظر جهت رمز شدن فایلها در سرور ESXi است. |

| full/ | در این حالت باجافزار تمام محتوای فایل را رمز میکند که اگر از این پارامتر استفاده نشود، فقط 512 کیلوبایت ابتدای فایل رمز میشود. |

| erase/ | فایلهای مسیر مورد نظر را حذف میکند. |

| do_not_poweroff/ | با این پارامتر بدافزار vmها را خاموش نمیکند و قسمتی از کد که دستور vim-cmd vmsvc/power.off را اجرا میکند، فراخوانی نمیشود. بنابر این کار رمز کردن تا زمانی که vmها در حال استفاده هستند، شروع نخواهد شد. به محض poweroff شدن vmها توسط کاربر، فایلها رمز شده و vmها از دسترس خارج میشوند. |

| stealth/ | با این پارامتر فایلها رمز میشوند، اما نام و پسوند آنها تغییری نمیکند. همچنین فایل Payment در مسیرهایی که فایلها رمز شده، ایجاد نمیشود. در این روش فقط با مشاهده محتوای فایلها متوجه تغییرات خواهیم شد. |

| fast/ | با این پارامتر فرایند رمزنگاری فایلها سریعتر انجام خواهد شد. هنگام استفاده از این پارامتر در کنار پارامتر full/، سریعتر شدن زمان رمزنگاری فایلها مشهود است. |

| sleep/ | قبل از اجرا به مدت n ثانیه برنامه sleep میشود. |

| shdwn/ | بعد از اجرا و رمز شدن فایلها، سرور ESXi خاموش میشود. |

| delete/ | باجافزار پس از عملیات رمز کردن فایلها، فایل خود را حذف میکند. |

| detach/ | در این حالت بدافزار در پس زمینه اجرا میشود، اما در ترمینال، لاگی مبنی بر رمز شدن فایلها و یا ایجاد فایل Payment نمایش داده نمیشود. تنها فایلی با نام nohup.out در مسیر اجرای فایل باجافزار ایجاد میشود که نام vmهای نادیده گرفته شده داخل آن ثبت میشود. |

| detached/ | در این حالت نیز بدافزار در پس زمینه اجرا میشود، اما در ترمینال لاگی مبنی بر رمز شدن فایلها و یا ایجاد فایل Payment نمایش داده نمیشود. تنها لیست vmهای نادیده گرفته شده در ترمینال نمایش داده میشود و فایل مجزایی ایجاد نمیشود. |

| short_log/ و log/ |

با این دستورات خروجی هر کدام از توابع فراخوانی شده در کد باجافزار، در ترمینال چاپ میشود. |

| allow_system/ | در این حالت باجافزار فایلهای با پسوند مورد نظر خود در مسیر دایرکتوری system سرور ESXi را نیز رمز میکند. |

?اجرای باجافزار با پارامتر full/:

همانطور که در تصویر زیر قابل مشاهده است، حجم محتوای رمز شده در این حالت بسیار بیشتر از حالت عادی است.

? اجرای باجافزار با پارامتر do_not_poweroff/:

? اجرای باجافزار با پارامتر short_log/:

همانطور که در تصویر زیر مشاهده میشود هنگام استفاده از این پارامتر، اطلاعات مربوط به هر فعالیتی که باجافزار انجام میدهد، چاپ خواهد شد.

روش مقابله و پاکسازی سیستم

✔️ آنتی ویروس پادویش باجافزار Trigona را شناسایی کرده و از سیستم حذف میکند.

✔️ جهت پیشگیری از آلودگی احتمالی به این باجافزار، توصیه میشود از دریافت فایل از منابع نامعتبر که میتواند منجر به آلودگی سیستم شود، خودداری شود.