شرح کلی

نوع: تروجان (trojan)

درجه تخریب: متوسط

میزان شیوع: زیاد

تروجان (Trojan) چیست؟

تروجانها نوعی از بدافزار محسوب میشوند که در قالب یک نرمافزار سالم و قانونی و بسیار شبیه نرمافزارهای مفید و کاربردی رفتار میکنند. اما هنگامی که اجرا میشوند، خرابیهای زیادی را برای سیستم به بار میآورند. از جمله راههای ورود تروجانها به سیستم، میتوان به نرمافزارهای دانلود شده از اینترنت، جاسازی شدن در متن HTML، ضمیمه شدن به یک ایمیل و … اشاره کرد. گفتنی است که تروجانها برخلاف ویروسها و کرمهای کامپیوتری قادر به تکثیر خود نیستند.

بدافزار Trojan.VBS.Neoreklami چیست؟

بدافزار Trojan.VBS.Neoreklami نیز در واقع نوعی تروجان دانلودر میباشد که با ورود به سیستم قربانی اقدام به دانلود انواع تروجانها نموده و آنها را در لیست استثنائات Windows Defender قرار میدهد.

توضیحات فنی

علائم آلودگی

از علائم آلودگی به این بدافزار میتوان به موارد زیر اشاره نمود:

1.وجودفایل exe با نام تصادفی در پوشهای با نام تصادفی در مسیر C:\Windows\Temp\

2.وجود فایلهای wsf با نامهای تصادفی در پوشههایی با نام تصادفی در مسیر C:\ProgramData\

3.وجود فایل dll با نامهای تصادفی در پوشههایی با نام تصادفی در مسیر C:\Program Files (x86 ) در سیستمهای 64 بیتی و C:\Program Files در سیستمهای 32 بیتی

4.غیر فعال شدن محافظت مستمر Windows Defender با ایجاد کلید زیر

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Defender\Real-time Protection

و قرار دادن مقدار 1 برای DisableRealtimeMonitoring

5.استثنا کردن فایلهای ایجاد شده برای windows defender با ایجاد کلیدهای زیر

HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\Windows Defender\ Exclusions\Paths ♦

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Defender\ Exclusions\Paths ♦

1-استثنا شدن فایلها برای Windows Defender

6. تغییر عملکرد پیش فرض برای بدافزار های خاص با ایجاد کلیدهای زیر

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\WindowsDefender\Threats\ThreatIdDefaultAction

2- تغییر عملکرد پیش فرض برای بدافزاها با شناسه آنها

این مقادیر شناسه تعدادی تهدید است که در windows defender شناسایی میشوند و هر یک نشان دهنده بدافزاری خاص هستند.

به عنوان مثال: شناسه 2147735503 مربوط به تهدیدی به نام Trojan:Script/Wacatac.B!ml و یا شناسه 2147735735 مربوط به تهدیدی با نام Trojan:Win32/Casur.A!cl است.

مقدار مربوط به عملکرد پیش فرض برای هر کدام از انواع تهدیدها را برابر 6 قرار میدهد که این مقدار بدان معناست که ” به تهدید شناسایی شده اجازه کار داده است. “

7. وجود چند تسک با نامهای تصادفی در مسیر C:\Windows\System32\Tasks که وظیفه هر کدام از آنها اجرای فایلهای dll و wsf ایجاد شده توسط بدافزار است و زمان انجام آنها نیز پس از هر بار log on شدن userها و در ساعت خاصی در طول روز است.

3- تسکهای باقیمانده در سیستم

8. ایجاد افزونههایی در مرورگرهای Firefox ، chrome،Opera و Microsoft Edge با نام Find-it.Pro. بدافزار، صفحه اصلی مرورگرها را به آدرس زیر تغییر میدهد:

https://find-it.pro/?utm_source=distr_m .

4- افزونه ایجاد شده در مرورگرها

شرح عملکرد

روال آلودگی این بدافزار به این صورت است که یک فایل دانلودر با فرمت wsf که کد آن مبهم شده است اجرا میشود.

از این فایل دو آدرس url استخراج میشود که http://www[.]testupdate[.]info/updates/ya/wrtzr_ytab_a_1/win/version.txt حاوی مقدار نسخه این بدافزار است .

بدافزار با استفاده از آدرس دوم، یک فایل تصویری دانلود میکند که در آن، کد فایل مخرب اجرایی تعبیه شده است.

http://www[.]testupdate[.]info/updates/ya/wrtzr_ytab_a_1/win/upgdate_e.jpg

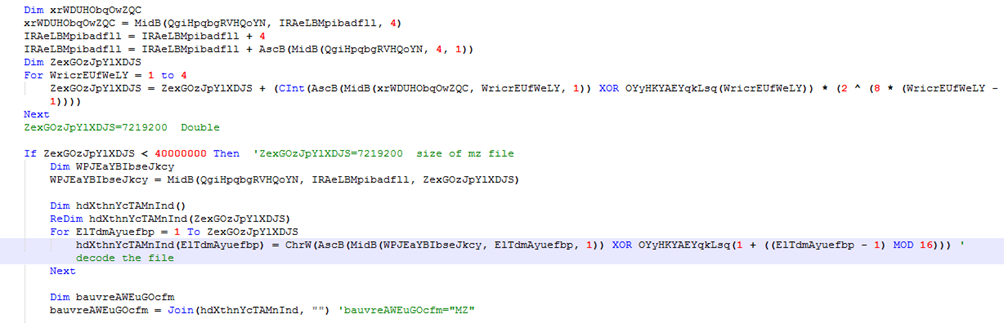

قسمتی از کد مبهم شده بدافزار برای decode تصویردانلود شده به فایل اجرایی

این کد در قالب یک فایل exe در پوشهای با نام تصادفی در مسیر C:\Windows\Temp قرار میگیرد و با دستور زیر به صورت silent mode اجرا میشود که decode شده این دستور به صورت کامنت نوشته شده است.

اجرای فایل اجرایی دانلود شده توسط بدافزار

پس از اجرای کد exe و decode محتوای آن در حافظه، عملیات مربوط به غیرفعال شدن محافظت مستمر Windows Defender انجام میپذیرد. در تصویر زیر مسیر رجیستری decode شدهي موجود در حافظه نشان داده شده است .

سپس کدی که با الگوریتم base64 رمزنگاری شده است، از محتوای برنامه استخراج میشود.

در این مرحله بدافزار یک فایل تنظیمات رجیستری با نام Registry.pol در مسیر C:\Windows\System32\GroupPolicy\Machine ایجاد میکند و محتوای کلید استخراج شده بالا را در آن قرار میدهد، سپس یک کد base64 از محتوای برنامه استخراج میشود.

پس از این بخش، اولین تسک برنامه با دستور زیر ایجاد میشود :

schtasks /CREATE /TN “grxOaQmer” /SC once /ST 00:08:28 /F /RU “analysis” /TR “powershell -WindowStyle Hidden -EncodedCommand cwB0AGEAcgB0AC0AcAByAG8AYwBlAHMAcwAgAC0AVwBpAG4AZABvAHcAUwB0AHkAbABlACAASABpAGQAZABlAG4AIABnAHAAdQBwAGQAYQB0AGUALgBlAHgAZQAgAC8AZgBvAHIAYwBlAA==”

تسک مذکور با دستور schtasks /run /I /tn “grxOaQmer” اجرا میشود.

همچنین نتیجه decode محتوای تسک ایجاد شده دستور زیر خواهد بود:

start-process -Window Style Hidden gpupdate.exe /force

در ادامه کد مسیرهای استثنا برای dllهای ایجاد شده مجددا به فایل Registry.pol افزوده و تسک جدیدی با همان محتوای PowerShell فوق ایجاد و اجرا میشود و نهایتا از سیستم پاک میگردد.

سپس تمام کدهای مربوط به تنظیم این کلیدها به صورت مبهم شده در یک فایل wsf قرار میگیرد، پس از آن افزونه find-it.pro را در هر کدام از چهار مرورگری که بر روی سیستم وجود داشته باشد اضافه میکند.

همچنین فایلهای dll محتوای آنها از کد استخراج میشود و در مسیرهای مذکور قرار میگیرد . بعد از آن تسکهای مربوط به اجرای dllهای نامبرده ایجاد میشود .

در واقع با هر بار log on سیستم، هر یک از dllها در ساعتی خاص اجرا میشوند که با توجه به استثنا شدن مسیرها، در نتیجه windowsdefender دیگر قادر به شناسایی آنها نخواهد بود.

روش مقابله و پاکسازی سیستم

آنتی ویروس پادویش قادر به شناسایی و حذف بدافزار Neoreklami از سیستم میباشد. جهت پیشگیری از هر گونه آلودگی سیستم به این بدافزارها توصیه میشود از کلیک بر روی لینکهای مشکوک خودداری نموده و حتما قبل از اجرای فایلهای ضمیمه ایمیلها |آنها را اسکن کنید. همچنین در صورت امکان همیشه سیستمعامل و آنتیویروس خود را به روز نگه دارید.