شرح کلی

نوع: جاسوس افزار (Spyware)

درجه تخریب: متوسط

میزان شیوع: متوسط

اسامی بدافزار:

- Spy.Win32.SecondEye (Padvish)

- Win32/Spy.SecondEye.A

جاسوس افزار (Spyware) چیست؟

اين نوع از بدافزارها به منظور سرقت اطلاعات شخصي سازماني و اهداف جاسوسي مورد استفاده قرار ميگيرند. با نصب شدن spyware بر روي سیستم، از نظر امنيتي اطلاعات کاربر در معرض تهديد مداوم قرار دارد و در هر لحظه امکان سرقت اطلاعات و دسترسی افراد غیر مجاز به آن وجود دارد. جاسوس افزارها معمولا به طور پنهان و دور از ديد کاربر بر روي سیستم نصب ميشوند و به صورت کاملا مخفيانه فعاليتهاي خود را انجام ميدهند. جاسوس افزارها اغلب با فريب دادن کاربران در اينترنت، در قالب برنامهای کاربردی و مفید بر روي سیستم آنها نصب ميشوند. به طور معمول این نوع از بدافزارها اطلاعاتي در خصوص فعاليتهاي کاربر بر روي سیستم به ویژه پسوردها، اطلاعات کارتهاي اعتباري، تاریخچه مرورگرها، اطلاعات کیف پول دیجیتال و ساير اطلاعات امنیتی از قبيل keylogging یا کليدهاي فشرده شده توسط کاربر، محتویات کلیپبورد، تصاویر گرفته شده از صفحه نمایش و … را جمعآوري و برای سرور بدافزار ارسال میکنند.

بدافزار SecondEye چیست؟

بدافزار SecondEye، در واقع تروجانی از دسته جاسوس افزارها میباشد که در قالب فایل نصبکننده 20Speed VPN ارائه میشود و پس از اجرا، در کنار نصب برنامه VPN، فایلهای مخربی را جهت سرقت اطلاعات قربانی از جمله کلیدهای فشرده شده توسط کاربر، دادههای موجود در کلیپبورد، اطلاعات کیف پولهای رمز ارز موجود روی سیستم، اطلاعات مرورگرها، ایجاد و اجرا میکند.

توضیحات فنی

علائم آلودگی

- وجود فایلهای اجرایی و .bat با پیشوند “lib” یا “sys” در مسیر “%LocalAppData%/Microsoft/WindowsApps”

- وجود تسک زمانبندی برای اجرای فایل اجرایی در مسیر بالا

شرح عملکرد

بدافزار SecondEye پس از اجرا، دو دسته فایل به شرح زیر در سیستم قربانی ایجاد میکند :

1. دسته اول: تعدادی فایل مخرب در مسیر “%LocalAppData%\Microsoft\WindowsApps“

2. دسته دوم: فایل VPN با نام 20SPEED-VPN-v9.exe در مسیر %Temp% که فایل سالمی است.

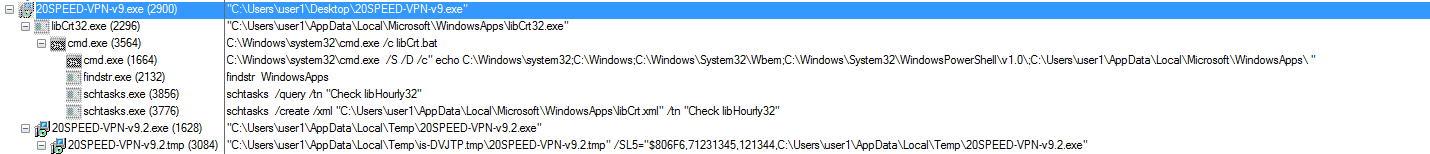

پس از ایجاد فایلهای بالا، از دسته اول فایل libCrt32.exe و از دسته دوم، فایل VPN اجرا میشود. از آنجایی که فایل دوم سالم است، ادامه توضیحات در خصوص اجرای فایلهای دسته اول خواهد بود.

اجرای فایل libCrt32.exe

این فایل در برخی گونههای بدافزار با نام sysCrt32.exe نیز مشاهده شده و وظیفه آن پنهان کردن پنجره پردازه جاری و همچنین اجرای فایل libCrt.bat از مسیر “%LocalAppData%\Microsoft\WindowsApps” است. فایل libCrt. bat که کد آن در زیر قابل مشاهده است نیز یک تسک زمانبندی با نام “Check libHourly32” برای اجرای فایل “%LocalAppData%\Microsoft\WindowsApps\libBus32.exe” ایجاد میکند.

در ادامه، بخشی از محتوای فایل libCert.xml قابل مشاهده است.

اجرای فایل libBus32.exe

این فایل که در برخی گونههای بدافزار با نام SysBus32.exe مشاهده شده است، مشابه فایل اجرایی قبل، ابتدا پنجره پردازه جاری خود را پنهان ساخته سپس فایل libBus.bat در مسیر “WindowsApps” را با آدرس سرور از راه دور و نام کاربری و پسوردهای لازم جهت برقراری ارتباط اجرا میکند. فایل libBus.bat اجرای عملکرد اصلی بدافزار را به عهده دارد.

اجرای فایل libBus.bat

دستورهای موجود در این فایل منتج به سرقت اطلاعات قربانی و ارسال آن به سرور از راه دور میشود. در نسخههای قبل، این دستورها در قالب چند فایل ذخیره و اجرا میشد. اما در نسخه مورد تحلیل در قالب یک فایل نوشته شده است.

ارسال اطلاعات سرقت شده به سرور از راه دور حداکثر یک مرتبه در روز انجام میشود. بدین منظور بدافزار در هر اجرا، تاریخ امروز را با تاریخ درج شده در فایل متنی در مسیر %Temp% مقایسه کرده و در صورت عدم برابری، ضمن درج تاریخ امروز در فایل، اطلاعات را آماده و به سرور خود ارسال میکند. نامهای مشاهده شده برای این فایل متنی عبارتند از libCtl32.txt و sysCtl32.dat

اقدامات انجام شده توسط فایل libBus.bat به شرح زیر میباشد:

♦ دانلود نسخه جدید

بدافزار، شماره نسخه جدید برنامه را از سرور خود پرس و جو و آن را با شماره نسخه فعلی که در فایل lib_release.txt در مسیر “WindowsApps” درج شده مقایسه میکند. در صورت وجود نسخه جدید، فایل Updt.zip حاوی فایلهای جدید برنامه را دانلود و از حالت فشرده شده خارج میسازد و در نهایت فایل فشرده دانلود شده و تعدادی از فایلهای قدیمی را حذف میکند.

♦ سرقت کلیدهای فشرده شده صفحه کلید و کلیپبورد (مربوط به نسخههای قدیمی بدافزار، تحلیل از نمونه رصد شده)

بدافزار در صورت وجود، دو فایل libTemp32.exe و libCache32.exe را از مسیر Windows App اجرا میکند. هر دو فایل در طول اجرا یک کد پایتون آماده و با بارگذاری و فراخوانی توابع کتابخانه python.dll، آن را اجرا میکنند. این دو فایل احتمالا یا در اجرای اولیه گونههای مختلف بدافزار به همراه سایر فایلها در مسیر Windows App ایجاد میشوند یا در دانلود انجام شده در اجرای فایل libbus.bat ایجاد میشود. در تحلیل حاضر این فایلها توسط بدافزار ایجاد نشدند و از نمونه رصد شده برای بررسی استفاده شده است.

فایل libTemp32.exe کد پایتون زیر را با هدف سرقت اطلاعات موجود در کلیپ بورد اجرا میکند. دادههای به دست آمده در فایلی با نام sys.tmp در مسیر WindowsApps ذخیره میشود.

فایل libCache32.exe، تکه کد پایتون زیر را با هدف سرقت کلیدهای فشرده شده توسط کاربر اجرا میکند که منتهی به ایجاد یک Hook برای رخدادهای از نوع کیبورد در سیستم قربانی میشود. اطلاعات جمعآوری شده از این طریق، شامل کلیدهای فشرده شده به همراه زمان دریافت این رخداد و نام پنجره پردازه دریافت کننده این رخداد، در فایلی با نام boot.tmp در مسیر WindowsApps ذخیره میشود.

♦ جمع آوری اطلاعات لاگین مربوط به گوگل کروم (مربوط به نسخههای قدیمی بدافزار، تحلیل از نمونه رصد شده)

بدافزار اطلاعات لاگین ذخیره شده در مرورگر گوگل کروم را از مسیر “%LocalAppData%\Google\*Login Data” خوانده و با استفاده از فایل اجرایی با نام libchrome.exe، دادههای ذخیره شده در آن را استخراج و در فایلی با نام %Temp%\ChromeData.txt ذخیره میکند. فایل libchrome.exe نیز احتمالا یا در اجرای اولیه گونههای مختلف بدافزار در مسیر Windows App ایجاد یا در دانلودهای انجام شده در اجرای فایل libbus.bat، ایجاد میگردد. در تحلیل فعلی از نمونه رصد شده استفاده شده است.

♦ استخراج اطلاعات مربوط به فایرفاکس

فایل libBus.bat، اطلاعات مربوط به مرورگر Firefox شامل فایلهای زیر را در پوشه جدیدی با نام firegetz ذخیره میکند. سپس این پوشه را فشرده و به سرور از راه دور ارسال میکند.

- cookies.sqlite

- cert8.db

- cert9.db

- key3.db

- key4.db

- logins.json

- signons.sqlite

درنسخه قدیمی فایرفاکس، این فایلها در مسیر”%APPDATA%\Mozilla\Firefox\Profiles\*default\*” و در نسخه جدید این برنامه، فایلها در مسیر “%APPDATA%\Mozilla\Firefox\Profiles\*default-release\*” قرار دارند.

♦ ارسال فایل list.txt

فایل libBus.bat همچنین اطلاعات فایلهای زیر را در قالب فایلی با نام list.txt آماده و به سرور از راه دور خود ارسال میکند:

- فایلهای .zip در مسیر %AppData%

- فایل coinCoinomi.zip در مسیر %LocalAppData%

- فایلهایی با نام Firefox.zip.* در مسیر %AppData%/Mozilla

♦ اطلاعات کیف پولهای رمز ارز

بدافزار اطلاعات برنامههای کیف پولهای رمز ارز را شامل Exodus، atomi، Jaxx Liberty، Guarda در مسیر %Appdata% و Coinomi در مسیر %LocalAppData% فشرده و به سرور خود ارسال میکند.

♦ ارسال فایلهای با پسوند .doc، txt، jpg، png در مسیر %AppData%

اطلاعات به دست آمده در قالب فایلهای زیر در سرور FTP از راه دور بدافزار آپلود و سپس از سیستم قربانی حذف میشوند. در نمونه مورد تحلیل، آدرس سرور از راه دور بدافزار 213.232.124.157 میباشد.

| نام فایل | محتوای آن |

| ChromeData.txt | اطلاعات نام کاربری و رمز عبور ثبت شده در مرورگر Google Chrome |

|

firegetz_old.zip firegetz_new.zip |

ارسال فایلهای مربوط به مرورگر Firefox |

| logz.zip | محتویات فایل boot.tmp شامل لاگ کلیدهای فشرده شده توسط کاربر که به صورت فشرده شده در آمده و با نام logz.zip ارسال میشود. |

| sys.zip | محتویات فایل sys.tmp شامل لاگ دادههای موجود در کلیپ بورد قربانی که به صورت فشرده شده در آمده و با نام sys.zip ارسال میشود. |

| list.txt |

محتویات این فایل شامل اطلاعات فایلهای زیر است : فایلهای .zip در مسیر %AppData% |

| atomic.zip | اطلاعات کیف پول دیجیتالی Atomic |

| Exodus.zip | اطلاعات کیف پول دیجیتالی Exodus |

| com.liberty.jaxx.zip | اطلاعات کیف پول دیجیتالی Liberty |

| Guarda.zip | اطلاعات کیف پول دیجیتالی Guarda |

| Coinomi.zip | اطلاعات کیف پول دیجیتالی Coinomi |

|

Firefox.zip.001 Firefox.zip.002 Firefox.zip.003 |

محتویات مسیر Mozilla/Firefox در مسیر %AppData% به صورت فشرده شده (در صورتی که حجم فایلها زیاد باشد، به صورت چند فایل فشرده ارسال انجام میشود) |

|

All_Of_ txt.zip All_Of_ doc.zip All_Of_ png.zip All_Of_ jpg.zip |

فایلهای با پسوند doc، txt، jpg، png در مسیر %AppData% به صورت فشرده شده |

روش مقابله و پاکسازی سیستم

آنتی ویروس پادویش این بدافزار را شناسایی کرده و از سیستم حذف میکند.

جهت پیشگیری از آلودگی احتمالی به این بدافزار توصیه میشود از دریافت فایل از منابع نامعتبر که میتواند منجر به آلودگی سیستم شود، خودداری کنید.