شرح کلی

نوع: درب پشتی (Backdoor)

درجه تخریب: زیاد

میزان شیوع: متوسط

اسامی بدافزار

- (Padvish) Backdoor.Win32.Tofsee

- A Variant Of Win32/Tofsee.AJ (ESET)

- Backdoor:Win32/Hostil.gen!A (Microsoft)

- HEUR:Trojan.Win32.Generic (Kaspersky)

بدافزار درب پشتی (Backdoor) چیست؟

بدافزارهای درب پشتی برنامههایی هستند که امکان دور زدن مکانیزمهای امنیتی یک سیستم را به هکرها داده و منابع مختلفی از آن سیستم را از راه مربوطه در اختیار نفوذگران قرار میدهند. هکرها میتوانند با استفاده از این روش، بدون نیاز به اعتبارسنجی وارد سیستم مورد نظر شده و از تغییر نام کاربری و رمز عبور نگرانی نداشته باشند. بدافزارهای درب پشتی اشکال مختلفی دارند که هکرها بنابر اهداف خود از نفوذ به منابع یک سیستم، از آنها استفاده میکنند.

بدافزار Tofsee چیست؟

از این بدافزار برای فرستادن ایمیل اسپم به واسطه پیغامهای SMTP استفاده میشود. محتوای این ایمیلها توسط سرور بدافزار قابل تعیین است و معمولا برای فرستادن اسپم تبلیغاتی استفاده میشود. از دیگر قابلیتهای مهم این بدافزار میتوان به دانلود فایل اجرایی توسط سرور و اجرای آن اشاره کرد. این نسخه از این بدافزار توسط چند crypter مختلف پک شده است. در نهایت بدافزار اصلی در یک پردازه svchost.exe تزریق میشود.

توضیحات فنی

علائم آلودگی

❌ تغییر کلید HKU\*\Software\Microsoft\Windows NT\CurrentVersion\Winlogon\shell که معمولا به صورت پیشفرض برابر با explorer.exe است و اضافه شدن مسیر بدافزار آنپک شده به انتهای آن

❌ ساخته شدن کلیدی در مسیر SOFTWARE\Microsoft\DeviceControl\DevData در HKLM یا HKU با محتوای رمز شده

❌ وجود یکی از فایلهای زیر :

%WINDIR%\Temp:temp

UserProfile%\Application Data\desktop.ini:init%

❌ همچنین در صورتی که بدافزار نتواند فایلهای بالا را بسازد، یک فایل در این مسیر میسازد:

UserProfile%\Local Settings\Application Data\Microsoft\Windows\UsrClass.dat.tmp%

شرح عملکرد

بدافزار شامل دو ماژول اصلی است. هدف ماژول اول، یافتن آدرس Mail Server دامنههای زیر است:

هدف ماژول دیگر، برقراری ارتباط C&C و دریافت دستورات و تنظیمات لازم از سرور بدافزار از جمله تنظیم کردن لیست ایمیلهایی که قرار است به آنها اسپم ارسال شود، محتوای ایمیل و… میباشد. همچنین قابلیت ارسال برنامه به سرور قربانی و اجرا کردن آن نیز وجود دارد.

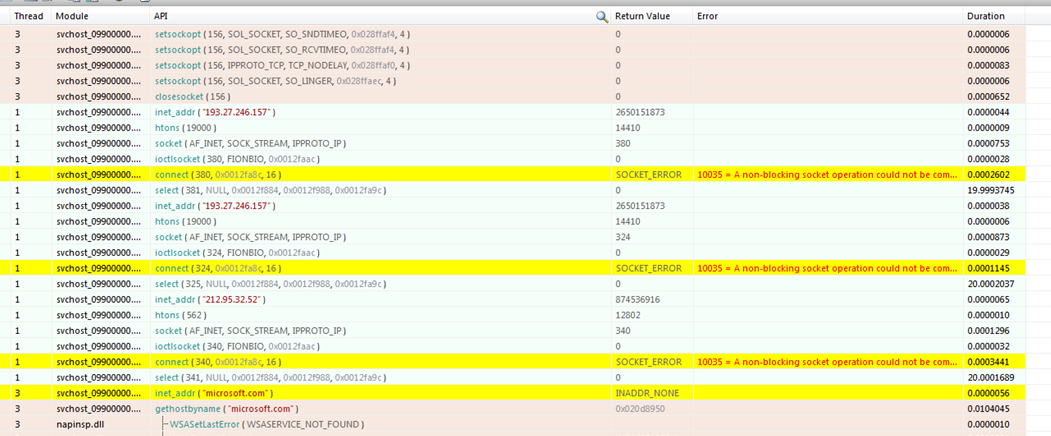

این نسخه از بدافزار برای وصل شدن به سرور C&C از ۴ آدرس استفاده میکند:

193[.]27[.]246[.]157

212[.]95[.]32[.]52

Rgtryhbgddtyh[.]biz

wertdghbyrukl[.]ch

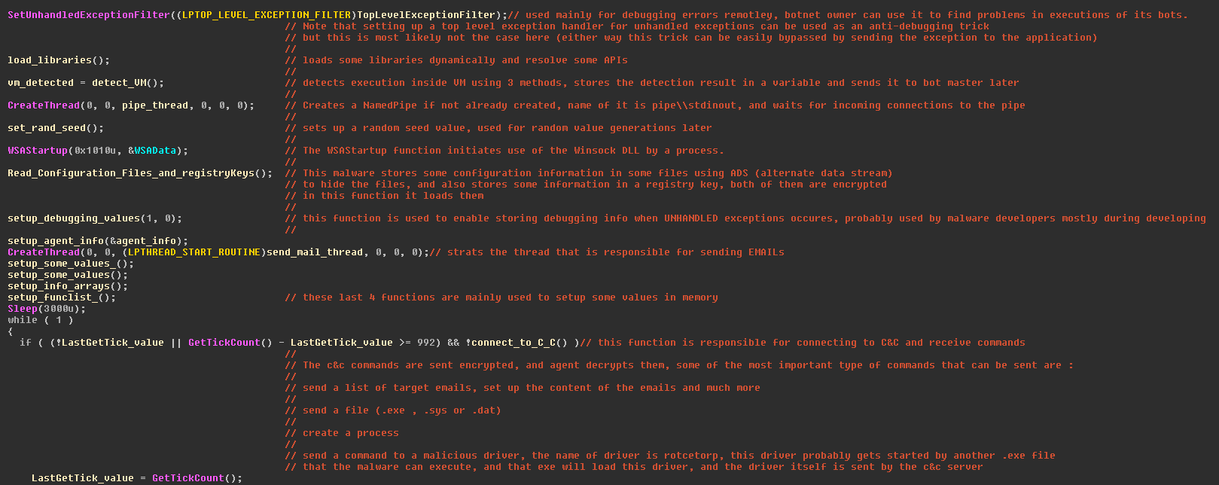

در تصویر زیر توابع اصلی بدافزار، قابل مشاهده است:

روش ارتباط با شبکه

بدافزار ابتدا سعی در یافتن آیپی Mail Serverهای Microsoft ، Yahoo و… را دارد. همچنین در یک thread دیگر با استفاده از پروتکل TCP به سرور C&C خود متصل شده و انتظار دریافت اطلاعات رمز شده را دارد، پس از دریافت اطلاعات رمز شده آنها را رمزگشایی میکند. همچنین ارتباط با آدرسهای دیگر C&C، در صورتی که برقراری اتصال با آدرس اول با موفقیت انجام نشود، پس از ۵ دقیقه صورت میگیرد.

روش مقابله و پاکسازی سیستم

آنتیویروس پادویش این بدافزار را شناسایی و حذف میکند. به منظور جلوگیری از آلوده شدن به این بدافزار توصیه میشود:

✔️ آنتیویروس خود را همواره به روز نگه دارید.

✔️ فایلهای خود را از منابع معتبر تهیه کنید.

✔️ از کلیک بر روی لینکهای مشکوک خودداری نموده و فایلهای پیوست ایمیلها را توسط آنتیویروس پویش کنید.