شرح کلی

نوع: کرم (worm)

اسامی بدافزار:

Worm.Win32.Bitminer

درجه تخریب: متوسط

میزان شیوع: زیاد

کرم (worm) چیست؟

کرمهای کامپیوتری همچون Bitminer نوعی از بدافزار محسوب میشوند که توان تکثیر کردن خود را بهصورت خودکار دارند. کرمها برای بقا، روشهایی را تنظیم میکنند تا در هر بار راهاندازی سیستم، آلودگی تداوم داشته باشد. ویژگی بارز کرمها در نحوه انتشار آنهاست که عموماً از طریق درایوهای قابلحمل و دایرکتوریهای share شده در شبکه هست.

بدافزار Bitminer چیست؟

بدافزار Bitminer اولین بار در سال 2014 مشاهده گردید. وجه مشترک تمامی گونه های این بدافزار استفاده از کامپایلر Nsis آنها است. به علت پنهانسازی ذاتی اسکریپت Nsis، وجود توابع آماده برای دستکاری در رجیستری، متغیرهای از پیش تعیینشده خودکار برای یافتن پوشه های خاص در سیستمعامل با انعطاف بالا ، سهولت برنامهنویسی و فشردهسازی کد و payload ها اسکریپت Nsis ابزار مطمئنی برای ساخت کرم و تروجان است.

برای طبقه بندی این خانواده مدلهای متفاوتی وجود دارد. در اینجا طبقهبندی بر اساس نوع ماینر است. بر این اساس این خانواده دستکم به چهار نسل تقسیم می شود:

• نسل اول: تروجان در قالب برنامه نصب کارت گرافیک. نوع ماینر: GPU_Miner

• نسل دوم: تروجان دراپر و ماینر، تروجان تنها یک فایل دراپ کرده و بقیه کارها توسط دراپر صورت میگیرد و نسخه های مستقل دارای ماینر آن نیز وجود دارد.

• نسل سوم: کرم باقابلیت آلوده سازی حافظه های قابلحمل. نوع ماینر NsCpuCNMiner

• نسل چهارم:کرم علاوه بر قابلیتهای نسل قبل از طریق شبکه محلی نیز پخش میشود.

در حال حاضر نسل چهارم این بدافزار در کشورمان شیوع پیدا کرده است که در ادامه به شرح آن می پردازیم.

این کرم با استفاده از ابزار NsCpuCNMiner مبادرت به تولید ارز دیجیتال (CryptoCurrency) میکند و خود را در درایوهای سیستم کپی کرده و از طریق شبکه محلی، کامپیوترهای متصل را آلوده میکند. Bitminer با استفاده از لیست پیش فرضی از اسامی کاربری و رمز عبور سعی میکند از طریق سیستم آلوده شده به کلاینتهای موجود در شبکه متصل شود. طریقه ایجاد بقا در سیستمهای قربانی ایجاد پوشه startup در مسیر C$ سیستمهای شبکه میباشد. به این صورت که در این مسیر اقدام به ساخت پوشههایی با اسامی تصادفی کرده و مسیر زیر را توسط پوشههایی که در C$ میسازد ایجاد میکند:

C$\[RandomFolderName]\ Microsoft\Windows\Start Menu\Programs\Startup

توضیحات فنی

علائم آلودگی

- کندی سیستم به دلیل اجرای برنامه ماینر

- در حال اجرا بودن پردازههای NsCpuCNMiner32.exe یا NsCpuCNMiner64.exe یا DOC001.exe در tskmgr

- وجود فایل پردازههای فوق در مسیر TempoR %AppData%\

- وجود فایلی با نام DOC001.exe در همان مسیر. (این فایل با وجود محتوای exe غالباً آیکنی به شکل پوشه دارد).

- در مسیر startup ویندوز ($SMSTARTUP) یک shortcut بانام explorer.lnk ایجادشده که به فایل اجرایی برنامه نصب کننده (DOC001.exe) اشاره میکند.

- ارسال بسته ping به localhost بهصورت مکرر

شرح عملکرد

روش کار بدافزار به این صورت است که دو فایل NsCpuCNMiner32.exe و NsCpuCNMiner64.exe (ماینرهای 32 بیتی و 64بیتی بدافزار) از طریق فایلی با نام DOC001.exe در سیستم قربانی ساخته میشوند.

در نسخه های جدیدتر دو فایل NsCpuCNMiner32.exe و NsCpuCNMiner64.exe از روال بدافزار حذف شده است و خود فایل DOC001.exe تمامی عملکردهای مخرب را در سیستم دارد.

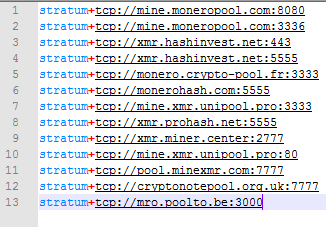

در نسخههای قدیمیتر بدافزار لیست سرورهای pool بدافزار در داخل محتوای فایل اصلی بدافزار گنجانده شده بود. در نسخههای کنونی میتوان لیست poolها را در فایلی با نام pools.txt در همان مسیر مشاهده نمود. در تصویر زیر فهرستی از pool های ماینینگ را مشاهده میکنید.

روش انتشار این بدافزار به این صورت است که به ازای تمام سیستمهای شبکه که اشتراکگذاری فایل را باز گذاشته باشند، به کمک xcopy فایل اجرایی خود را در تمام کامپیوترها کپی میکند. برای تشخیص نام کامپیوتر که معمولاً بهصورت <Computer_Name>-PC است، برای سازگاری با متغیر ثابت %COMPUTERNAME% ابتدا بخش <-PC> مقایسه میشود.(برای کاربران روسی ПК- معادل PK است: Персональный Компьютер یا همان Personal Computer)

روش مقابله و پاکسازی سیستم

آنتی ویروس پادویش با استفاده از سرویس پویش بلادرنگ درایوها و پوشههای به اشتراک گذاشته شده در شبکه اقدام به رصد نمونههای این بدافزار و پاکسازی آنها میکند. همچنین با دارا بودن قابلیت UMP که جزء محافظت رفتاری آن است جلوی آلوده شدن سیستم از طریق درایو قابلحمل را میگیرد. ازاینرو جهت پیشگیری از آلودگی به انواع بدافزارهایی که از این طریق انتقال میابند ازجمله بدافزار Bitminer پیشنهاد میشود با نصب پادویش از ورود بدافزار به سیستم خود جلوگیری کنید.