شرح کلی

نوع : تروجان (Trojan)

درجه تخریب: بالا

میزان شیوع: کم

اسامی بدافزار

Bot.Win32.Torzhok (Padvish)

Gen:Variant.Adware.Symmi.87092 (bitdefender)

تروجان (Trojan) چیست؟

تروجانها نوعی بدافزار محسوب میشوند که خود را در قالب نرمافزاری سالم و قانونی جلوه میدهند و بسیار شبیه به نرمافزارهای مفید و کاربردی رفتار میکنند. در حالی که پس از اجرا، خرابیهای زیادی را برای سیستم ایجاد میکنند. نرمافزارهای دانلود شده از اینترنت، جاسازی شدن در متن HTML، ضمیمه شدن به ایمیل و غیره از جمله راههای ورود تروجانها هستند. تروجانها برخلاف ویروسها و کرمهای کامپیوتری قادر به تکثیر خود نیستند.

بدافزار Bot.Win32.Torzhok چیست؟

بدافزار Bot.Win32.Torzhok اغلب دستوراتی که توسط یک بات مخرب پشتیبانی میشود را داراست. از جمله اقدامات این بدافزار میتوان به موارد زیر اشاره کرد:

▪️آپلود فایلهای قربانی روی سرور بدافزار

▪️امکان حذف و تغییر نام فایلها

▪️امکان دانلود و اجرای فایل روی سیستم قربانی

▪️امکان ایجاد یک Terminal روی سیستم قربانی و استفاده از آن جهت اجرای دستورات خط فرمان مورد نظر سرور

سرور بدافزار یک سرویس عمومی است که فایلهای آپلود شده قربانی را در دسترس نفوذگران قرار میدهد، افزون بر این امکان ارتباط مخاطبان وبسایت خود با سیستمهای آلوده و ارسال دستورات خط فرمان به آنها را فراهم میسازد.

توضیحات فنی

علائم آلودگی

❌ وجود فایلی با نام gu1d. در مسیر %Temp%

❌ وجود ارتباطات شبکهای با آدرس hxxps://185[.]239[.]71[.]105

شرح عملکرد

این بدافزار در ابتدای اجرای خود، با فراخوانی API ویندوزی به نام CoCreateGuid، یک Guid ایجاد و آن را در فایلی با نام gu1d. در مسیر %Temp% ذخیره میکند. این داده به عنوان Cookie در ارتباطات بدافزار با سرور از راه دور استفاده میشود.

🔴 آدرس سرور بدافزار : hxxps://185[.]239[.]71[.]105

سپس بدافزار اقدام به برقراری ارتباط با سرور کنترل و فرمان خود میکند که در نمونه مشاهده شده روی پورت 443 انجام میشود. گفتنی است که این بدافزار برای انجام عملیات خود از توابع REST API استفاده میکند.

در جدول زیر لیست توابع استفاده شده به همراه عملکرد آنها قابل مشاهده است:

| تابع | هدف |

| api/v1/greeting/ | معرفی قربانی به سرور با ارسال Guid |

| api/v1/register/ | ارسال مشخصات سیستم قربانی به سرور شامل مشخصات کامل سیستم عامل، نام کاربر سیستم، نام کامپیوتر و … |

| api/v1/heartbeat/ | دریافت یک شناسه از سرور متناظر با Host قربانی (بدافزار از این شناسه جهت دریافت تسک از سرور استفاده میکند.) |

| api/v1/psnapshot/ | ارسال لیستی از پردازههای سیستم قربانی به سرور |

| api/v1/todo/ | دریافت تسک جدید از سرور |

| api/v1/task/ | اطلاعرسانی درباره وضعیت تسک دریافتی |

| api/v1/fetch/ | دانلود فایل از سرور بدافزار |

| api/v1/explorer/ | ارسال لیستی از محتویات یک دایرکتوری خاص به سرور |

| api/v1/mq/ | دریافت دستورات خط فرمان مورد نظر سرور و اجرای آن در سیستم قربانی، به این منظور یک Terminal روی سیستم قربانی ایجاد میشود که ضمن اجرای دستورات دریافتی، نتیجه اجرا را روی پایپ ایجاد شده بین سرور و سیستم آلوده قرار میدهد. |

| api/v1/files/ | ارسال محتویات یک یا تعدادی فایل به سرور بدافزار (آپلود) |

| api/v1/goodbye/ | خاتمه دادن به ارتباط با سرور |

جدول ۱- توابع مورد استفاده بدافزار جهت ارتباط با سرور

مطابق توضیحات مذکور در جدول بالا، بدافزار پس از معرفی سیستم خود به سرور و دریافت شناسه متناظر با Host خود، از سرور درخواست تسک میکند. تسک دریافتی از سرور میتواند شامل یکی از دستورات زیر (مقدار payload) باشد:

| payload | هدف |

| @download | دانلود یک یا چند فایل از سرور بدافزار و ایجاد آن روی سیستم قربانی با فراخوانی تابع “api/v1/fetch“ |

| @upload | آپلود یک یا چند فایل موجود روی سیستم قربانی که توسط سرور بدافزار مشخص شده است. این فایلها با فراخوانی تابع “api/v1/files/” ارسال میشوند. |

| @cd | استخراج لیستی از محتویات موجود در دایرکتوری مورد نظر بدافزار با فراخوانی تابع “api/v1/explorer/” |

| @psnapshot | استخراج لیست پردازههای سیستم با فراخوانی تابع “api/v1/psnapshot/” |

| @fetch | دانلود فایل |

| @execute | اجرای دستور دریافتی از سرور |

| @rm | حذف فایل یا فایلهای مشخص شده توسط سرور بدافزار از سیستم قربانی |

| @rename | تغییر نام یک یا تعدادی از فایلهای سیستم قربانی به نام جدید مشخص شده توسط سرور بدافزار |

جدول ۲ – لیست تسکهای دریافتی بدافزار از سرور

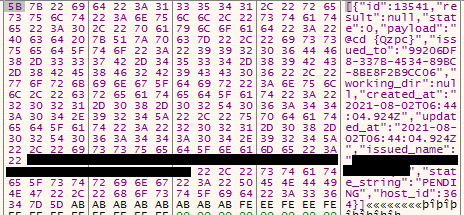

بدافزار ضمن انجام تسک دریافتی و برقراری ارتباطات لازم برای آن، در پیام جداگانهای نتیجه انجام تسک خود را با فراخوانی تابع “api/v1/task/” اعلام میکند و پس از آن مجدداً درخواست تسک جدید میکند. به عنوان مثال در نمونه تسک دریافتی زیر، سرور در محتوای payload، دستور “\\:cd “C@ را جهت اجرا، برای بدافزار ارسال کرده است. عبارت {Qzpc} در تصویر زیر، معادل کد شده دایرکتوری “\\:C” است:

تصویر ۱ – یک نمونه تسک دریافت شده از سرور

در تصویر بالا:

- payload، دستوری است که بدافزار باید بر روی سیستم قربانی اجرا کند.

- ID، شناسه متناظر با این تسک است.

- مقدار issued_to، متناظر با Guid ایجاد شده برای کاربر است.

- Host_ID شناسه دریافتی از بدافزار با اجرای تابع “api/v1/heartbeat/” است.

- مقدار isuued_name، متناظر با username@computer_name است.

روش مقابله و پاکسازی سیستم

✅ آنتیویروس پادویش این بدافزار را شناسایی و از سیستم حذف میکند، توصیه میشود سیستمعامل و آنتیویروس خود را همیشه به روز نگه دارید.

✅ همچنین پیشنهاد میشود با توجه به افزایش چشمگیر حملات سایبری و به منظور اطمینان از امنیت شبکه و سیستمهای در معرض خطر و همینطور جهت مقابله با حملات سایبری و تهدیدات پیشرفته پایدار، ضمن رعایت توصیههای امنیتی از محصول پادویش نسخه کشف و پاسخ به حملات سایبری یا Padvish MDR استفاده کنید.