شرح کلی

نوع: تروجان (Trojan)

درجه تخریب: متوسط

میزان شیوع: زیاد

اسامی بدافزار

• Trojan.Win32.Andromeda

• Downloader.Win32.Andromeda

تروجان (Trojan) چیست؟

تروجانها نوعی از بدافزار محسوب میشوند که خود را در قالب یک نرمافزار سالم و قانونی نشان میدهند و بسیار شبیه نرمافزارهای مفید و کاربردی رفتار میکنند. اما هنگامی که اجرا میشوند، خرابیهای زیادی را برای سیستم ایجاد میکنند. نرمافزارهای دانلود شده از اینترنت، جاسازی شدن در متن HTML، ضمیمه شدن به یک ایمیل و … از جمله راههای ورود تروجانها به سیستم هستند. تروجانها برخلاف ویروسها و کرمهای کامپیوتری قادر به تکثیر خود نیستند.

بدافزار Andromeda چیست؟

بدافزار Andromeda ماهیت بات دارد که از طریق ارتباط با شبکه و تزریق کد در پردازههای سالم سیستم قربانی، میتواند فایلهای مخرب دیگری را دانلود کرده و آنها را اجرا کند و همچنین در حین اجرا اطلاعاتی از سیستم قربانی را سرقت کرده و به سرورهای مشخصی ارسال کند. این بدافزار در واقع یک نمونه بات از مجموعه بدافزار Gamarue میباشد.

توضیحات فنی

علائم آلودگی

از علائم آلودگی به این بدافزار، میتوان به موارد زیر اشاره کرد:

1. تزریق کد مخرب در یکی از پردازههای زیر که در حال اجرا میباشد و نبود Parent برای این پردازهها:

- msiexec.exe

- svchost.exe

- wuauclt.exe

2. در بعضی نسخههای بدافزار، وجود فایل بدافزار با نام تصادفی و حجمی بیش از 70 مگابایت که به صورت مخفی در مسیرهای زیر میباشد:

%SystemDrive%\ProgramData

%AppData%\Roaming

3. وجود فایلی که با حروف ms در مسیر زیر شروع میشود:

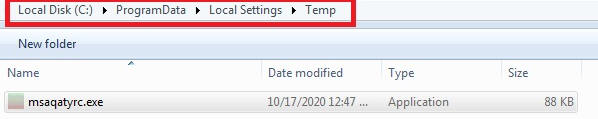

“%SystemDrive%\ProgramData\Local Settings\Temp\ms**...**.exe”

4. بدافزار یک کپی از خودش با نام winlogonr.exe را در مسیر زیر قرار میدهد:

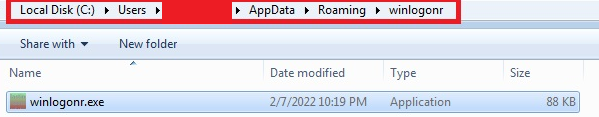

“%AppData%\Roaming\winlogonr\winlogonr.exe"

شرح عملکرد

در این بخش دو ورژن قدیمی و جدید از این بدافزار بررسی میشود:

-

شرح عملکرد_1 :

این بدافزار یک بات http_based میباشد که بعد از آلوده کردن سیستم، آن را به شبکه باتها متصل مینماید. این بدافزار ماژولار میباشد و در صورت نیاز اقدام به دانلود کردن ماژول از سرور خود و بهروزرسانی ماژولهای خود میپردازد.

سایز فایل بدافزار زیاد بوده و از هر نمونه به نمونه دیگر متفاوت است. این بدافزار توانایی تغییر محتوای فایلهای خود را دارد و حدود 70 مگابایت آن محتوای بیمصرف میباشد که دائما از نسخهای به نسخهی دیگر در حال تغییر است و فقط 5کیلوبایت محتوای اصلی و مخرب می باشد. بدافزار از این روش جهت مخفی ماندن از دید آنتیویروس ها استفاده میکند، از طرفی به دلیل حجم بالا، بدافزار قابل بررسی و شناسایی در سایتهای آنالیز بدافزار نمیباشد.

نویسندگان بدافزار تمامی سعی خود را نمودهاند تا به ازای نمونههای این بدافزار از packerها و decoderها و روشهای مختلف استفاده نمایند تا شناسایی آن توسط آنتیویروسها دشوار گردد.

در ابتدا بدافزار اقدام به غیر فعالکردن Windows error notificationها میکند. سپس زبانهای نصب شده روی سیستم قربانی را چک میکند. در زیر لیست این زبانها بیان شده است:

- Ukrainian

- Belarusian

- Kazakh

- Russian

زبانهای نصب شده بر روی سیستم در قسمتهای مختلف برنامه چک میشود تا یک سری از عملیات خرابکارانه در کشورهایی با زبانهای روسی، اوکراینی، بلاروسی یا قزاقستانی انجام نگیرد. بدافزار برای به دست آوردن تاریخ و زمان کنونی از Network Time Protocol (NTP) استفاده مینماید. برای این کار به سراغ دامنههای NTP زیر رفته و زمان را دریافت میکند، به این ترتیب که از اولین دامنه ذکر شده در زیر شروع کرده و در صورت ناموفق بودن به تلاش خود با دیگر دامنهها ادامه میدهد.

• north-america.pool.ntp.org

• south-america.pool.ntp.org

• asia.pool.ntp.org

• oceania.pool.ntp.org

• africa.pool.ntp.org

• north-america.pool.ntp.org

• pool.ntp.org

-

شرح عملکرد_2 :

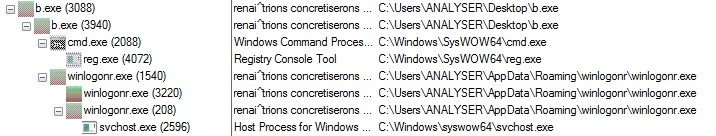

مراحل اجرای بدافزار Andromeda را در تصویر زیر مشاهده میکنید. بدافزار، کد مخربی در پردازه wuauclt.exe و یا svchost.exe تزریق میکند.

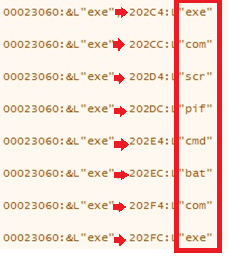

پسوندهایی که این بدافزار میتواند داشته باشد:

بدافزار در بعضی مسیرها، کپی از خود را با حروف ms شروع میکند (ms**…**.exe).

مسیرهایی که بدافزار یک کپی از خود قرار میدهد را در زیر مشاهده میکنید:

“%AppData%\Roaming\winlogonr\winlogonr.exe”

“%SystemDrive%\ProgramData\Local Settings\Temp\msalonoyr.exe”

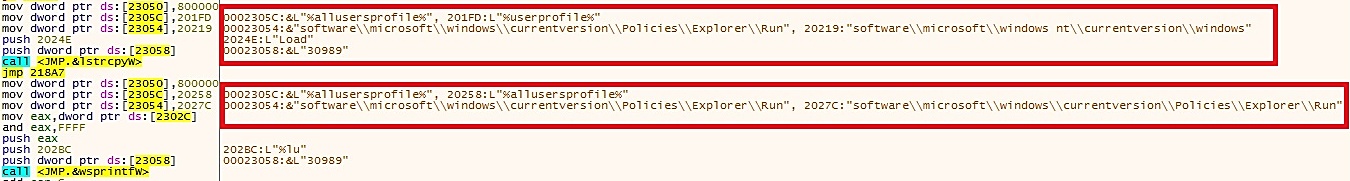

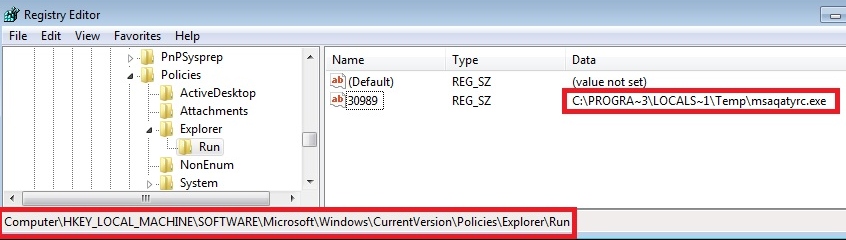

تغییرات رجیستری:

این بدافزار همچنین تغییراتی را در رجیستری، برای حفظ بقا، ایجاد میکند تا در هر بار شروع به کار سیستم عامل، بدافزار خودکار اجرا شود.

HKEY_LOCAL_MACHINE\software\microsoft\windows nt\currentversion\windows

Value Name: Load

Value Data : %userprofile%\Local Settings\Temp\ms<%s>.<%s>

HKEY_LOCAL_MACHINE\software\microsoft\windows\currentversion\Policies\Explorer\Run

Value Name: <%lu>

Value Data :%allusersprofile%\Local Settings\Temp\ms<%s>.<%s>

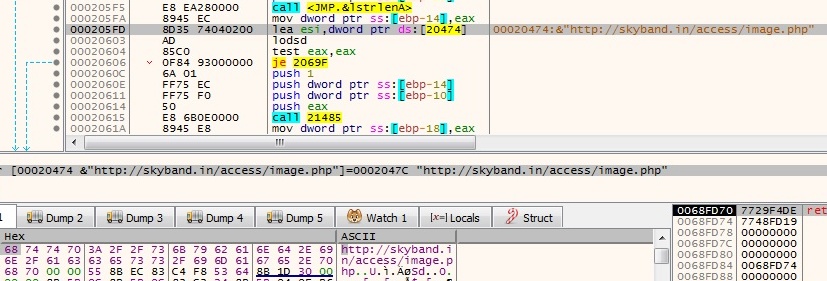

ارتباط شبکهای:

بدافزار تلاش دارد با C&C خود به آدرسی که در تصویر مشاهده میکنید، ارتباط برقرار کند:

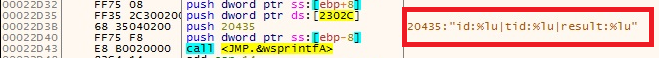

فرمت پکتهای رد وبدل شده بات Andromeda با C&C به صورت زیر است:

1. فرمت اول:

“id:%lu|bid:%lu|bv:%lu|sv:%lu|pa:%lu|la:%lu|ar:%lu”

(Id: مقدار تولید شده از اطلاعات فایل سیستم ، bid: مقدار ثابت تعریف شده در بات، bv: مقدار ثابت تعریف شده در بات، sv: نسخه سیستم عامل قربانی pa: برای تعیین 32 یا 64 بیتی بودن سیستم عامل، la: مقداری که بر اساس IP آدرس www.update.microsoft.com تولید می شود، ar: مشخص میکند که بات با دسترسی ادمین اجرا شده است یا خیر)

2. فرمت دوم:

id:%lu|tid:%lu|result:%lu

روش مقابله و پاکسازی سیستم

آنتی ویروس پادویش این بدافزار را شناسایی و از سیستم حذف میکند. بخش جلوگیری از نفوذ (IPS) آنتیویروس پادویش، از وقوع حملات شبکهای توسط این بدافزار و ارتباط آن با سرور خود جلوگیری میکند. همچنین، فایلهای دانلود شده توسط این بدافزار را شناسایی میکند. ازاینرو، جهت پیشگیری از آلودگی به این بدافزار پیشنهاد میشود با نصب پادویش از ورود بدافزار به سیستم خود جلوگیری کنید.