شرح کلی

نوع: Trojan

اسامی بدافزار:

Trojan.Android.Phishing.GameCo

درجه تخریب: متوسط

میزان شیوع: متوسط

فیشینگ (Phishing) چیست؟

فیشینگ یک تکنیک مهندسی اجتماعی است که مهاجم به وسیله آن کاربر را گمراه کرده و اطلاعات شخصی وی شامل نام کاربري، کلمه ي عبور، شماره ۱۶ رقمی کارت بانکی، رمز دوم و CVV2 و موارد دیگر را به سرقت میبرد. شیوههای متداول و رایج در فیشینگ استفاده از ایمیلهای فریبنده و قراردادن لینکهای آلوده در ایمیل، شبکههای اجتماعی و درگاههای پرداخت بانک میباشد. برای حملات فیشینگ روشهای مختلفی وجود دارد، یکی از این روشها این است که مهاجمان صفحهای مشابه درگاه پرداخت بانکها طراحی میکنند و آن را جایگزین صفحه اصلی درگاه بانکی میکنند. با قرار دادن آدرس این صفحه جعلی در اپلیکیشنهایی که در شبکههای اجتماعی برای دانلود میگذارند و با ارائه پیشنهادهای وسوسه کننده خرید، سعی میکنند شما را وادار کنند وارد صفحه پرداخت جعلی که طراحی کرده اند بشوید و وجه را انتقال دهید. آدرسهایی که تنها تفاوت آنها با آدرس اصلی یک یا دو حرف است یا از دامینهای فرعی گمراه کننده برای ایجاد آنها استفاده شده است.

بدافزار GameCo چیست؟

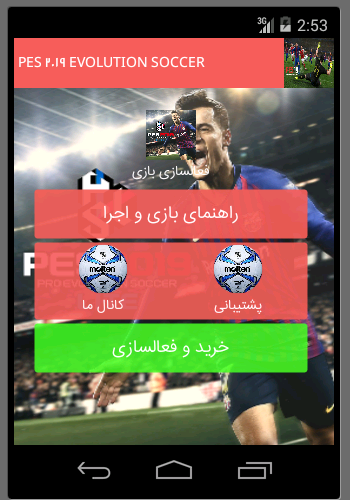

کاربران اپلیکیشنهایی با نامهای “PES 2019 EVOLUTION SOCCER” ، “خرید شارژ نصف قیمت” ،”ESET mobile security” و “بازیهایی با نامهای مستهجن” که همگی دارای یک packagename به نام “ir.game.co” هستند را از شبکه های اجتماعی دانلود و نصب میکنند. نحوه آلوده شدن کاربران به این دسته از بدافزارها، معمولا از طریق تبلیغات این برنامهها در کانالهای تلگرامی و یا اینستاگرام میباشد. اغلب مهاجمان با ترغیب کاربران در جهت دستیابی به امکانات بیشتر در برنامههای نصب شده، از پرداختهای درون برنامهای استفاده میکنند.

در این گزارش به طور مثال اپلیکیشن “PES 2019 EVOLUTION SOCCER” را بررسی میکنیم. این برنامه ادعا میکند که با پرداخت هزینه، به شما امکان مشاهده و استفاده از امکانات بازی را میدهد. اما در واقع صفحه پرداخت آن یک صفحه پرداخت جعلی بوده که اقدام به سرقت اطلاعات حساب بانکی کاربران مینماید. همچنین این برنامه دارای پکیجهای تبلیغاتی برای نمایش تبلیغات در برنامه، نیز میباشد. بدافزارنویس، صفحات جعلی پرداخت را بر روی host های رایگان که عموما فیلتر هستند قرار داده است، در نتیجه برای اینکه بتواند صفحات جعلی پرداخت را برای کاربر باز کند، کاربر را ملزم میکند که برای دستیابی به امکانات برنامه از فیلترشکن استفاده کند. به طور مثال در این اپلیکیشن برای دستیابی به این هدف، اینگونه وانمود میکند که “به علت خارجی بودن برخی سرورهای پشتیبانی آفلاین برای اجرای بدون مشکل برنامه از فیلترشکن استفاده کنید”.

توضیحات فنی

در این اپلیکیشن برای اتصال به اینترنت و دریافت دیتا از کلاس DownloadTask، استفاده شده است و برای نمایش اطلاعات ورودی در ویوهای اکتیویتی اصلی، از فایلهای json که در مسیر assets برنامه قرار گرفته اند، استفاده میشود. فایلهای json به نامهای (datas/data.json و menu/menu.json و title/title.json) است. هریک از این اطلاعات مختص به یک ویو خاص در اکتیویتی های مختلف برنامه میباشند. اطلاعات فایل json پارس شده و کد مربوط به هربخش، جهت نمایش در ویو مدنظر لود میشود.

بعد از پارس شدن فایلهای json و اجرای کدهای آنها در برنامه، اهداف زیر دنبال میشود:

- با فشرده شدن کلیدهای “کانال ما” و “پشتیبانی” ، یک اینتنت توسط اندروید برای باز کردن آدرسهای “https://telegram.me/joinchat/AAAAAEFEG5G1Ym_DVHK-Vw” و “https://telegram.me/joinchat/AAAAAEHQb0xPRcm6t3_1qA”به مرورگر ارسال میشود.

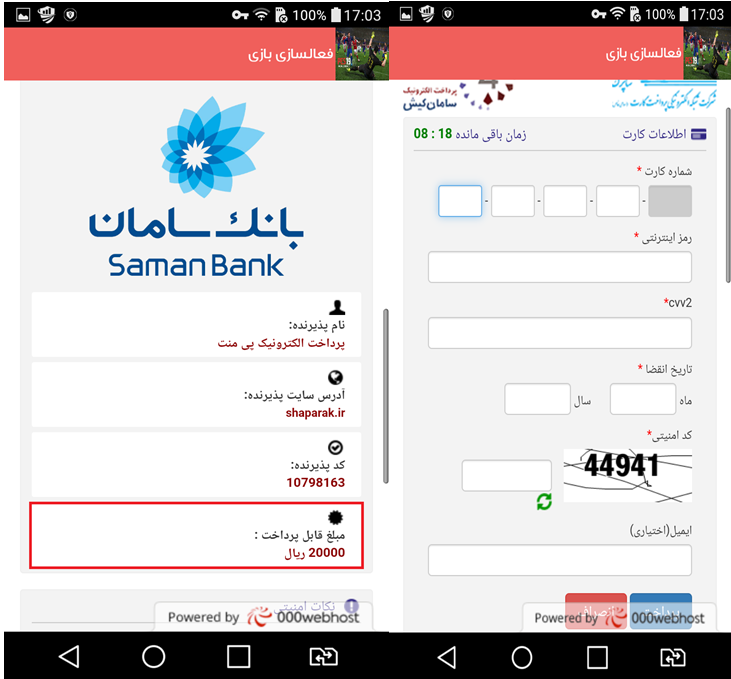

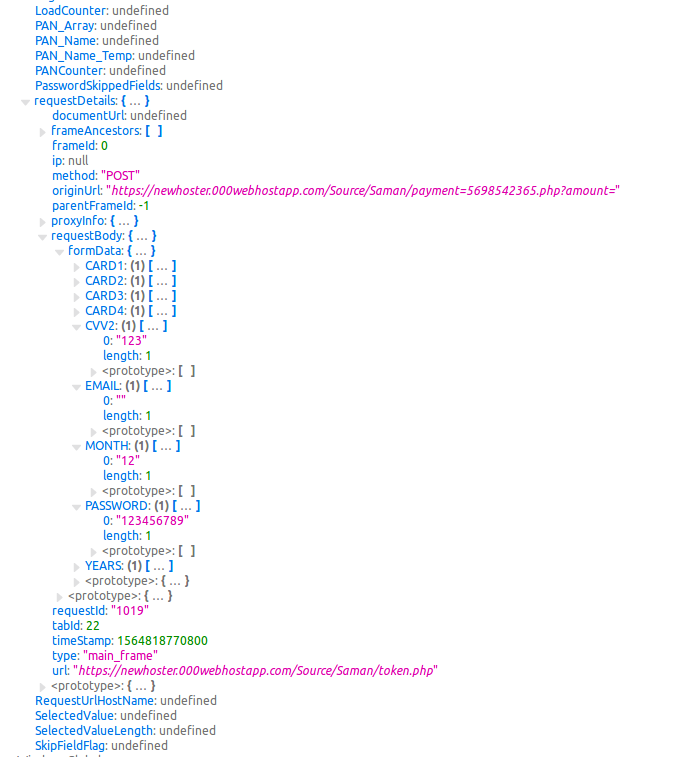

- با فشرده شدن کلید “فعالسازی بازی” ، یک اینتنت توسط اندروید برای باز کردن آدرس “https://newhoster.000webhostapp.com/Source/Saman/payment=5698542365.php?amount=20000” به مرورگر ارسال میشود. این آدرس در واقع صفحه جعلی “درگاه بانکی” میباشد که کاربر به سمت آن ارجاع داده میشود.

- اگر کاربر برروی گزینه “راهنمای بازی و اجرا” کلیک کند. اکتیویتی مربوطه باتوجه به اطلاعات فایل json که در مسیر assets/data/1.json قرار گرفته است، لود شده و به کاربر نمایش داده میشود. در توضیحات نمایش داده شده، ذکر میشود که “به علت خارجی بودن برخی سرورهای پشتیبانی آفلاین، برای اجرای بدون مشکل برنامه از فیلترشکن استفاده کنید”.

- در این برنامه قسمتی به نام “جهت فعالسازی از دکمه زیر استفاده کنید” وجود دارد که به محض کلیک برروی آن مستقیما کاربر به سمت صفحه پرداخت جعلی درگاه بانکی “https://newhoster.000webhostapp.com/Source/Saman/payment=5698542365.php?amount=20000” ارجاع داده میشود. در این بخش، به محض وارد کردن اطلاعات کارت بانکی کاربر و فشردن دکمه پرداخت، تمام اطلاعات کارت بانکی کاربر برای سرور مهاجم “https://newhoster.000webhostapp.com/Source/Saman/token.php” ارسال میشود. بدینترتیب مهاجم با در دست داشتن کل اطلاعات کارت بانکی، میتواند به راحتی از حساب کاربر برداشت کند.

سایر نمونهها و URLهای آلوده:

نمونههای دیگری از این خانواده را در جدول زیر مشاهده میکنید. هش(MD5) هریک از این اپلیکیشنها در جدول موجود است و روبروی هرکدام، URLهایی مشخص شده که بهعنوان درگاه پرداخت بانکی جعلی، برای هر نمونه میباشد. به محض کلیک کاربر جهت پرداختهای درون برنامهای، به سمت URL آلوده هدایت میشود و با وارد کردن اطلاعات کارت بانکی، این اطلاعات به سمت سرور مهاجم ارسال خواهد شد. بسیاری از این سرورها غیرفعال شدهاند ولی تعدادی از آنها ازجمله نمونهای که در بالا توضیح داده شده، هم اکنون فعال هستند.

| URL | MD5 |

| http://fast-p-a-y.ga/Asan-Pardakht-12 | 65af54d4e7dc62e0f7ba954d48c9dea4 |

| http://panel.kakopay.com/startpay/paylink/4A6560938F | 985558b2085182fe5bf9c1477953c779 |

| http://pay.warlord.it/reza-moqadam/payment=5698542365.php?amount=15000 | 9ed6fad40e6705e5d466cb2cec202e35 |

| http://dargah-sighehe.tk/eh/pay?random=8662239 | 728c7e6e5bc12f7ffa2411c32dc26012 |

| http://goo.gl/eAi4th | 581d0d936b410726e82ae1cae2e016e8 |

| http://panel.javadpay.com/startpay/paylink/8E412751CB | b5f0a7e66360bb162fd2648e4c6cd402 |

| http://shaparak.life/payment=11543459sh?amount=20000 | 4a63cf04a647d1b116582b94c1142758 |

| https://ranjbarpay.com/bmp-shaparak/payment=11543459sh?amount=20%2C000 | 26233c8989add48251454cf39399c0e5 |

| http://sep-shaparakea.ml/payx | 3b99a9c10eb8ec5b0cec385f7eea1c90 |

| http://asan.samanpay.info//payment=11543459sh?amount=10%2C000 | 89244a6d35a0c179a83896a43ede629f |

| http://panel.baranpall.com/startpay/paylink/9330CC0884 | 6a967f989b33189230850e925251b8b2 |

| http://goo.gl/KbYVJR | b99cadd8778f8bff3d4ca026dc1853f7 |

| http://fucku4.tk | 9fa5c2b39c987ced99c00e7addabdc0c |

| http://ertyyfjkhklkdthffxdhdcfhndctgnhdfhshtrdtfytj.xyz/payment.html | bbc59207bd1bb1e056f53ce010f50140 |

| http://panel.baranpall.com/startpay/paylink/47AD5E6698 | 1a15fdd7b3836c4a8fb422c778b5903e |

| http://media-tarfand-page.tk/Saman | a66cc4fe3524ddd700b5ef8e8e307afe |

| http://panel.baranpall.com/startpay/paylink/CE5C0358E2 | 8e9ede958eda088e1394bc66ec0b8e58 |

|

https://newhoster.000webhostapp.com/Source/Saman /payment=5698542365.php?amount=20000 |

78822db4d035d0e0da50fb63238fc6d3 |

|

https://newhoster.000webhostapp.com/Source/Saman /payment=5698542365.php?amount=20000 |

3bcca8307f6e8a5ad71cf7711d6450cc |

| http://online-pardakht.com/i | b06c9738ccf3b8e30f85a6ffdad49a42 |

| http://prdakht.website/y | ba2f5a9cbf3fdf9a1262f0ae309286a5 |

| http://185.183.97.102/s/pna/index.php | cbe44a0d5cf6f5c3132fedc01444a570 |

| http://aplsam.cf/meleet/?price=20,000 | bf2826e76faa311d908457904b93dbbf |

| http://1o2.ir/P4game | f9a84cf6f3b1a0a1433aba6d593c4e20 |

| http://panel.baranpall.com/startpay/paylink/75D1A3F8EC | 47af6c2b3b471b38c1cf015f714fc274 |

| http://mamad.samanpay.info//payment=11543459sh?amount=20000 | 93d6ab738d20a434d832a40de6925eb2 |

|

http://www.rsarayan.legendaryhost.ir/suorse%20ha/%40UlteraAddBot /data/catch/final/payment=11543459sh?amount=20%2C000 |

de8d95f5e75a8e3b65dcaf15cd834dc0 |

| http://asnpy.website/y | 70e2bcb897c8320b4b8e100fe5c0552a |

| http://soltahnhost.cpanelserver.ir | 30c372b3e71b29482f6007a41b0845a0 |

| http://samanshap.cf/payment.php | d50bc0b2d9a671781aacc05d8494ea85 |

| http://asay.vip/saman.ir | 6f175982641a8a1f86845c5f0a16cb63 |

| http://shahprc.tk/G/payment=5698542365.php?amount=20000 | 3d1ac8a778938fdf881278a353ea12ac |

| https://ahesmaeilzadeh.ir/bmp-shaparak/payment=11543459sh?amount=20%2C000 | 7647618215232ea1d7c16e4cd4fd96c4 |

| http://asanplpla.website/y | 4a0218018b5a1a4ab48dad61d6f6dce4 |

| http://asanpardakhet.com | b71964f27e676caddd13a34e7367e9ee |

| http://mutluyillar.xyz/lib/payment=11543459sh.php?amount=20000 | a20c0359ed41bb601a9a66a241d114f3 |

| https://bit.ly/2RuuZom | ec6011a9766a58575bf6ff7bbe054d5f |

| http://best98.ga | cf24f835f56a1d634dd8e352d50403f1 |

| https://worldsource.yoozhosting.ir/asan-shaparak/payment=11543459sh?amount=20%2C000 | b9efb4321e5eb8e40b8415d90e910edb |

| http://panel.baranpall.com/startpay/paylink/5D730A4A03 | 0d9de8ab47819f43a037086e812c55bf |

| http://shaparak.bid/payment=11543459sh?amount=10,000 | a56916d02fd79e19ec8c0d75bf25e4f5 |

| https://www.asaplmir.sevenserver.eu/cgi/new/sqq/payment | ace3f6f9541a7d880cbf46786cafd25c |

| https://whimsey.xyz/Sara-khodadaddi/payment=5698542365.php?amount=10%2C000 | db4fdf215300f4fc75c29eff5ed47431 |

| https://shargestar.com/p | 5430a08f2f8e5deb6659a33890569a79 |

| http://yon.ir/QhYer | e6669155a551d8deffd184bddd440190 |

| https://dante.speed-host.ir/asan-shaparak/payment=11543459sh?amount=50%2C000 | 8626f418dc822fb5a491e20763d19544 |

| http://irshahparak.website | c85e2689b7f061ea7c04392c86f99c1f |

روش مقابله و پاکسازی سیستم

آنتیویروس پادویش این بدافزار را شناسایی کرده و از دستگاه حذف میکند.

روش های پیشگیری از آلوده شدن گوشی:

۱. از دانلود و نصب برنامه از منابع و مارکتهای موبایلی نامعتبر جلوگیری کنید.

۲. هنگام نصب برنامههای موبایلی به مجوزهای درخواستی دقت کنید.

۳. از فایلها و اطلاعات ذخیره شده در گوشی پشتیبان گیری مداوم انجام دهید.

۴. از نسخههای غیررسمی برنامهها استفاده نکنید. برنامههایی مانند تلگرام نسخههای غیررسمی زیادی دارند، بیشتر این برنامهها از طریق کانالهای تلگرامی انتشار مییابند.

۵. از هر اپلیکیشنی که خرید میکنید بعد از ورود به صفحه پرداخت، دقت کنید که صفحهی موردنظر از نوع فیشینگ نباشد.