شرح کلی

نوع: Hacktool

درجه تخریب: زیاد

میزان شیوع: کم

Hacktool چیست؟

Hacktoolها ابزارهایی هستند که برای کمک به نفوذ طراحی شدهاند. این ابزارها میتوانند توسط یک هکر برای دریافت برخی اطلاعات از شبکه سازمان قربانی استفاده شوند. معمولا از این ابزارها جهت بازیابی اطلاعات اعتبارسنجی سرورهای حساس قربانی استفاده میشود. به عنوان مثال هکر میتواند برای حدس زدن کلمات عبور از ابزارهای Hacktool مبتنی بر حملات Brute Force استفاده کند. در برخی موارد نیز برای بالا بردن سطح دسترسی و سوء استفاده از آسیبپذیریهای موجود، از HackToolها استفاده میشود. به طور کلی ابزارهای هک برنامههایی هستند که سدهای امنیتی رایانه و شبکه را میتوانند بشکنند و قابلیتهای مختلفی برای نفوذ به سیستمها مهیا میکنند.

بدافزار Xwo چیست؟

Xwo یک ربات مبتنی بر پایتون است که خدمات وب و رمزهای عبور پیشفرض را در ftp ،mysql ،postgresql ،mongodb ،redis ،memcached ،Tomcat ،phpMyAdmin ،VNC و RSYNC اسکن میکند. نام این ابزار از نام ماژول اصلی آن گرفته شده است. این Hacktool به عنوان ابزار استخراج اطلاعات توسط بدافزارهای Xbash و MongoLock استفاده میشود. این اسکنر پس از یافتن رمزهای عبور مورد نظر سرور بدافزار، این اطلاعات را به سرور فرماندهی و کنترل (C2) خود ارسال میکند.

توضیحات فنی

MongoLock یک باج افزار است که سرورهای MongoDB را مورد حمله قرار میدهد و از مهاجمان برای بازیابی درخواست باج میکند. Xwo و MongoLock هر دو از کدهای مشابه مبتنی بر پایتون استفاده میکنند و در زیرساخت C2 همپوشانی دارند. برخلاف MongoLock، ابزار Xwo هیچ گونه قابلیت باجافزاری ندارد، اما اطلاعات سرقت شده را به زیرساخت C2 ارسال میکند.

علائم آلودگی

از علائم آلودگی آن میتوان به ارتباط شبکهای آن اشاره کرد. بدافزار تلاش میکند به آدرسهای زیر وصل شود:

• s[.]propub3r6espa33w[.]tk

• s[.]blockchainbdgpzk[.]tk

• s[.]pcrisk[.]xyz

• s[.]rapid7[.]xyz

شرح عملکرد

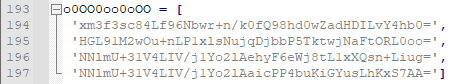

این ابزار ابتدا محدوده شبکه ارائه شده توسط سرور فرماندهی و کنترل را اسکن میکند. سپس جمع آوری اطلاعات را آغاز میکند. به این صورت که ابتدا یک درخواست HTTP POST را با یک User-Agent تصادفی از لیست گزینههای کدگذاری شده انجام میدهد. این اسکنر برای به دست آوردن لیست سرورهای فرماندهی و کنترل، از کدهای رمزگذاری شده استفاده میکند:

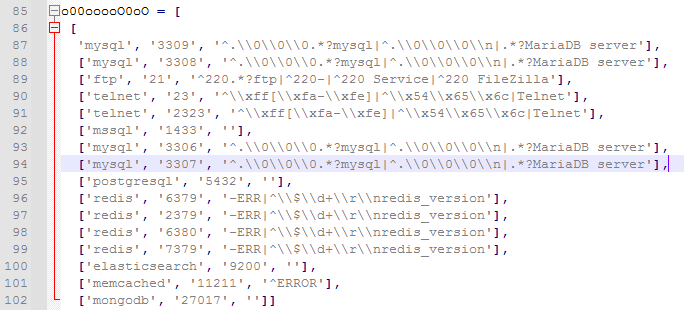

هدف Xwo بررسی رمزهای عبور پیشفرض در دیتابیسهای MySQL ،PostgreSQL ،MongoDB ،Redis و Memcached است. همان طور که در تصویر زیر مشخص است، در کد این ابزار یک دیکشنری از پسوردهای ضعیف و شناخته شده قرار داده شده تا اگر رمز عبور کاربر هم مطابق با یکی از آنهاست، آن را برای سرور ارسال کند.

در صورتی که اسکنر Apache Tomcat را در سیستم پیدا کند، از یک ماژول برای بررسی پیکربندی نامناسب و گذرواژه پیشفرض استفاده میکند. همچنین، اطلاعات اضافی مانند مسیرهای پیشفرض SVN ،Git و پشتیبان نیز جمعآوری میشوند.

نمونه ای از ماژولهای تست اعتبار برای tomcat:

لیست پورتهای مورد استفاده برای نرمافزارهای مورد هدف بدافزار:

روش مقابله و پاکسازی سیستم

آنتی ویروس پادویش این بدافزار را شناسایی کرده و از سیستم حذف میکند. همچنین اعمال برخی سیاستها، میتواند از بروز چنین حملاتی به طور حداکثری جلوگیری کند. مهمترین اقدامات عملی امنیتی که باید در هر شبکهای انجام شود، به شرح زیر هستند:

- بهروز بودن آنتیویروس و بررسی گزارشهای بخش جلوگیری از نفوذ به طور مرتب

- از راههای نفوذ این بدافزار میتوان به سوء استفاده از رعایت نشدن سیاستهای امنیتی لازم در مورد دیتابیسها اشاره کرد. بنابراین، توصیه میشود اقدامات زیر جدی گرفته شود:

• تغییر نام کاربری و کلمه عبور پیش فرض، بلافاصله بعد از نصب پایگاههای داده

• اکانتهایی که در حال استفاده نیستند را قفل کنید. اگر مطمئن هستید که هرگز از آنها استفاده نخواهد شد حذفشان کنید.

• استفاده از کلمات عبور قوی

• حذف اکانتهای بلااستفاده و همچنین حذف دسترسی عمومی از همه اکانتها