شرح کلی

نوع : تروجان (Trojan)

درجه تخریب: بالا

میزان شیوع: متوسط

اسامی بدافزار

Trojan.Win32.NJrat (Padvish)

A Variant Of MSIL/Bladabindi.AS (ESET-NOD32)

Backdoor.MSIL.Bladabindi.AJ (Kaspersky)

تروجان (Trojan) چیست؟

تروجانها نوعی بدافزار محسوب میشوند که خود را در قالب نرمافزاری سالم و قانونی جلوه میدهند و بسیار شبیه نرمافزارهای مفید و کاربردی رفتار میکنند. در حالی که پس از اجرا، خرابیهای زیادی را برای سیستم ایجاد میکنند. نرمافزارهای دانلود شده از اینترنت، جاسازی شدن در متن HTML، ضمیمه شدن به ایمیل و غیره از جمله راههای ورود تروجانها هستند. تروجانها برخلاف ویروسها و کرمهای کامپیوتری قادر به تکثیر خود نیستند.

بدافزار NJRat چیست؟

این بدافزار در واقع یک (RAT) Remote Access Trojan است و هدف آن سرقت اطلاعات و جاسوسی از سیستم قربانی میباشد. از قابلیتهای آن میتوان به دسترسی به وبکم، میکروفن و تمامی فایلهای سیستم قربانی و همینطور keylogging اشاره کرد.

توضیحات فنی

علائم آلودگی

بدافزار NJRat نسخههای مختلف زیادی دارد و ممکن است علائم بر حسب نسخه، متغییر باشد، اما علائم کلی آن شامل موارد زیر است:

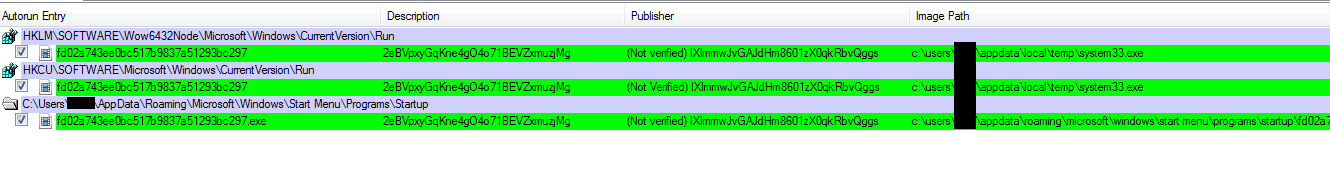

✅ساخته شدن کلیدهای رجیستری زیر بعد از اجرا شدن برنامه :

“HKU\[SID]\Environment\SEE_MASK_NOZONECHECKS: “1

” ..”HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\[RandomNumber]: “”PathToExe

HKLM\SYSTEM\CurrentControlSet\services\SharedAccess\Parameters\FirewallPolicy\FirewallRules\[RandomValueName]\”v2.10|Action=Allow|Active=TRUE|Dir=In|Protocol=6|Profile=Public|App=PathToExe

“|Name=ExeName.exe|

“@” :HKU\[SID]\Software\ExeName\US

? در موارد نام برده شده، PathToExe مسیر جدید بدافزار است که خود را در آن کپی کرده به عنوان مثال مسیر %tmp% و ExeName نیز نامی دلخواه است که توسط مهاجم انتخاب میشود. هر دو مورد هنگام Build کردن فایل مشخص میشوند.

شرح عملکرد

هدف این بدافزار سرقت اطلاعات و جاسوسی از سیستم است. از قابلیتهای این بدافزار میتوان به موارد زیر اشاره کرد:

- دسترسی به وبکم

- دسترسی به میکروفن

- مشاهده فعالیتهای دسکتاپ قربانی به صورت زنده

- ذخیرهسازی کلیدهای تایپ شده توسط قربانی

- سرقت فایلهای سیستم قربانی

- آپلود فایل در سیستم

- اجرای هر فایل و دستور و غیره

گفتنی است که برخی از قابلیتهای NJrat هنگام build شدن بدافزار قابلیت تنظیم دارند، مانند پوشهای که بدافزار به آن کپی میشود و همچنین قابلیت انتشار و مبهمسازی و… که بستگی به نسخه NJrat مورد استفاده دارد.

این بدافزار پس از اجرا خود را در مسیر تنظیم شده و نیز در مسیر زیر، با یک نام تصادفی، کپی کرده و با ساختن کلید در مسیر رجیستری \HKU\[SID]\SOFTWARE\Microsoft\Windows\CurrentVersion\Run برای خود در سیستم قربانی بقا ایجاد خواهد کرد.

appdata%\Microsoft\Windows\Start Menu\Programs\Startup%

عملیات شبکه

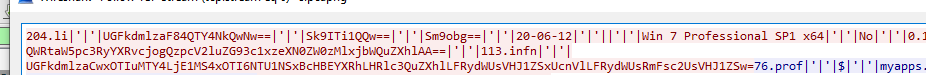

پردازه این بدافزار با یک پورت مقصد دلخواه ارتباط TCP برقرار میکند. لازم به ذکر است که بعضی از پکتهای ارسالی توسط بدافزار با استفاده از الگوریتم base64، کد شدهاند. علاوه بر این، بین هر یک از اطلاعات مختلف ارسال شده از سیستم یک علامت پایپ “|” قرار دارد که در شکل زیر قابل مشاهده است.

اطلاعات نمایش داده شده در تصویر بالا، اولین بستههای فرستاده شده از سیستم قربانی برای مهاجم است و در اکثر نسخههای بدافزار NJrat فرمت یکسانی دارد. این بستهها حاوی اطلاعات مختلفی مانند نام کاربری و نسخه سیستم عامل میباشند که بعضی از این اطلاعات توسط بدافزار رمز شدهاند.

روش مقابله و پاکسازی سیستم

آنتیویروس پادویش این بدافزار را شناسایی و از سیستم حذف میکند. جهت پیشگیری از ورود این نوع از بدافزارها به سیستم پیشنهاد میشود:

✅ از کلیک بر روی لینکهای مشکوک خودداری نموده و فایلهای ضمیمه ایمیلها را با آنتیویروس پویش کنید.

✅ از اجرای فایلهای مشکوک که منبع آنها مشخص یا مطمئن نیستند، خودداری کنید.