شرح کلی

نوع: تروجان (Trojan)

اسامی بدافزار:

Trojan.Android. Basbanke.Mellg

درجه تخریب: متوسط

میزان شیوع: متوسط

تروجان (Trojan) چیست؟

تروجانها بدافزارهایی هستند که خودشان را در قالب یک ابزار مفید و کاربردی معرفی میکنند. کاربر بر همین اساس آنها را دانلود و نصب کرده و بدون اطلاع از بدافزار بودن برنامه دریافت شده، سیستم خود را آلوده میکند. تروجانها معمولا پس از نصب در گوشی کاربر، به عنوان یک درب پشتی (Backdoor) برای دسترسی از راه دور هکرها به سیستم قربانی عمل میکنند. به عنوان مثال، بدافزاری که در ادامه بررسی میشود، به نظر میرسد کار مناسب و مفیدی انجام میدهد اما یک برنامه ناخواسته را روی سیستم نصب میکند.

بدافزار Basbanke چیست؟

این خانواده از بدافزار در واقع Trojanهای بانکی هستند که اطلاعات بانکی مانند شماره کارت، رمز عبور، تاریخ کارت و … را به سرقت میبرند، اما تنها محدود به این قابلیت نبوده و ممکن است کارهایی مانند ضبط صفحه، دسترسی به پیام کوتاه، دسترسی به اطلاعات مخاطبین گوشی کاربر و ... را نیز انجام دهند.

توضیحات فنی

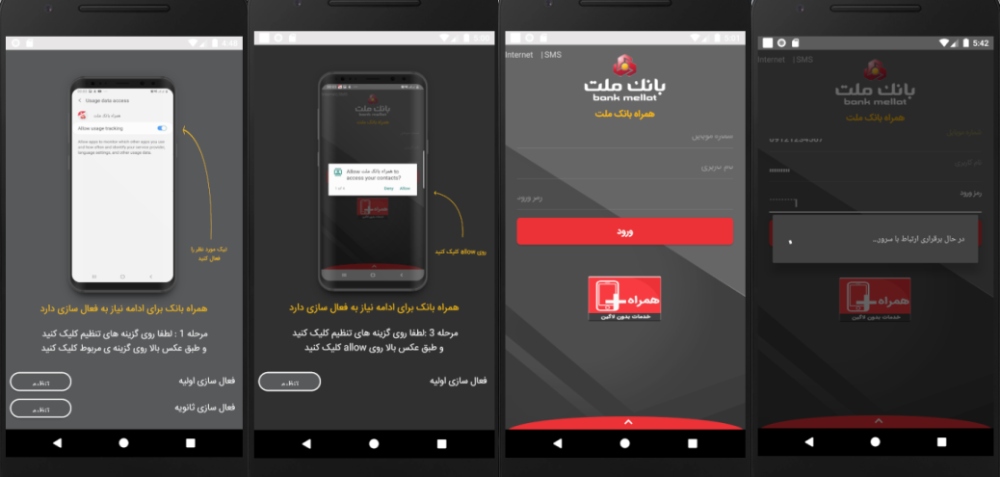

نام این برنامه “همراه بانک ملت” و در ظاهر برنامهای کاملا شبیه به اپلیکیشن بانک ملت است که در پس زمینه اطلاعات بانکی و دیگر اطلاعات محرمانه کاربر را به سرقت میبرد. سپس، با برقراری ارتباط با سرور فرماندهی و کنترل (Command and Control) آلوده خود تمامی این اطلاعات حساس و مهم را به آن ارسال میکند.

در روال اصلی برنامه:

این برنامه در همان ابتدای نصب با اعلام پیغامی با عنوان “برای کارکرد بهتر همراه بانک لطفا همه دسترسیها را قبول کنید.” کاربر را برای اعطای تمامی مجوزها به برنامهاش ترغیب میکند که این اولین قدم برای انجام عملیات مخرب مورد نظر بدافزار است.

مجوزهای خطرناکی که این بدافزار دریافت میکند شامل:

۱. “android.permission.READ_CONTACTS” (دسترسی به اطلاعات مخاطبین گوشی کاربر)

۲. “android.permission.READ_PHONE_STATE” (دسترسی به اطلاعات گوشی کاربر)

۳. “android.permission.RECEIVE_SMS” (دریافت پیامک)

۴. “android.permission.READ_SMS” (خواندن پیامکها)

۵. “android.permission.CALL_PHONE” (برقراری تماس)

۶. “android.permission.READ_EXTERNAL_STORAGE” (دسترسی به حافظه خارجی(SD card))

این بدافزار در ابتدای فعالیت خود مقادیر ورودی مهمی شامل شماره موبایل، نام کاربری، رمز عبور، شماره کارت، CVV2، سال و ماه انقضای کارت بانکی کاربر را دریافت میکند و پس از کلیک بر روی دکمه ورود، اطلاعات وارد شده توسط کاربر را در متغیری ذخیره کرده و در ادامه عملیات مخرب زیر را انجام میدهد:

۱. دسترسی به سریال سیم کارت با استفاده از روش ()GetSimSerialNumber

۲. دسترسی به IMEI (شناسه منحصر به فرد دستگاه) با استفاده از روش ()GetDeviceId

۳. دسترسی به IMSI (شناسه منحصر به فرد 15 رقمی مربوط به سیم کارت) با استفاده از روش ()getSubscriberId

۴. دسترسی به شماره تلفن کاربر با استفاده از روش ()getLine1Number

۵. دسترسی به تنظیمات سیستم با استفاده از روش ()GetSettings

۶. دسترسی به وضعیت اتصال به اینترنت با استفاده از روش ()GetDataState

۷. دسترسی به اپراتور ثبت شده فعلی شبکه با استفاده از روش ()GetNetworkOperation

۸. دسترسی به نوع اتصال به شبکه با استفاده از روش ()GetNetworkType

۹. دریافت اپراتور سیم کارت با استفاده از روش ()GetSimOperator

۱۰. دسترسی به لاگ دستگاه با استفاده از “LogCat”:

از کل عملیات انجام شده در گوشی کاربر در فایلی به نام “logcatdata_” در مسیر “/system/bin/logcat” لاگ جمع آوری میکند.

۱۱. با تعیین شماره تلفن و متن پیام، به هر شماره دلخواه با استفاده از روش ()sendTextMessage پیامک ارسال میکند.

۱۲. با استفاده از روشهای getManufacturer ،getModel و getProduct اطلاعاتی شامل سازنده، مدل و جزئیات گوشی را به دست میآورد.

۱۳. SdkVersion را با استفاده از ()getSdkVersion به دست میآورد.

۱۴. امکان تغییر صدای گوشی با استفاده از روش ()SetRingerMode

۱۵. بیصدا کردن تلفن با استفاده از روش ()SetMute

همچنین، بدافزار با توجه به تعریف actionهای “android.intent.action.BOOT_COMPLETED” و “android.provider.Telephony.SMS_RECEIVED” در فایل manifest برنامه برای یکی از سرویسهای برنامه خود، به محض boot گوشی و یا دریافت پیامک، فراخوانی شده و اقدامات مخرب زیر را انجام میدهد:

۱. مقادیر زیر را واکشی و در متغیری ذخیره میکند:

- با استفاده از روش getDeviceId شناسه IMEI را به دست میآورد.

- با استفاده از روش getLine1Number شماره سیم کارت را به دست میآورد.

- با استفاده از روش getSimSerialNumber سریال سیم کارت را به دست میآورد.

- با استفاده از روش getSubscriberId شناسه IMSI را به دست میآورد.

۲. سرویس “WakeLock” که صفحه دستگاه را روشن نگه میدارد، برای برنامهاش فعال میکند.

۳. لیستی از اطلاعات کاربران شامل تعداد تماسهایی که با هر یک از کاربران گرفته شده است، آخرین تاریخ برقراری تماس، نام کاربر، شماره، ستارهدار بودنشان، شناسه کاربر و عکسهای ذخیره شده در گوشی کاربر را جمع آوری میکند.

۴. با بررسی اقدام “android.provider.Telephony.SMS_RECEIVED”، به محض دریافت پیامک، محتویات پیام (متن پیام و شماره) را واکشی میکند.

در نهایت نیز همگی این اطلاعات جمع آوری شده را با استفاده از کتابخانه آمادهای به نام Retrofit ( کتابخانهای برای انجام requestهای http در اندروید که امکان بارگذاری فایلها، بررسی و درخواست مجوز و … را فراهم میکند) در قالب فایل json به صفحهای به نام “api.php” در سرور فرماندهی و کنترل آلوده خود (hxxps[:]//f**k-iranian-cyber******[.]xyz) ارسال میکند.

روش مقابله و پاکسازی سیستم

برای اطمینان خاطر از عدم آلودگی دستگاه، آنتیویروس پادویش را نصب و فایل پایگاه داده آن را بهروز نگه دارید و اسکن آنتیویروس را انجام دهید.

روشهای پیشگیری از آلوده شدن گوشی:

۱. از دانلود و نصب برنامه از منابع و مارکتهای موبایلی نامعتبر خودداری کنید.

۲. هنگام نصب برنامههای موبایلی، به مجوزهای درخواستی دقت کنید.

۳. از فایلها و اطلاعات ذخیره شده در گوشی پشتیبانگیری مداوم انجام دهید.

۴. از نسخههای غیررسمی برنامهها استفاده نکنید. برنامههایی مانند تلگرام و اینستاگرام نسخههای غیررسمی زیادی دارند و بیشتر آنها از طریق کانالهای تلگرامی انتشار مییابند.