شرح کلی

نوع: کرم (worm)

اسامی بدافزار:

Worm.Win32.Brontok.a

Worm.Win32.Brontok.AP

Worm.Win32.Brontok.fn

Worm.Win32.Brontok.Qq

Worm.Win32.Brontok.jlVB

Worm.Win32.Brontok.proc

Worm.Win32.Brontok.mm

درجه تخریب: زیاد

میزان شیوع: متوسط

کرم (worm) چیست؟

کرمهای کامپیوتری همچون Brontok نوعی از بدافزار محسوب میشوند که توان تکثیر کردن خود را بهصورت خودکار دارند. کرمها برای بقا، روشهایی را تنظیم میکنند تا در هر بار راهاندازی سیستم، آلودگی تداوم داشته باشد. ویژگی بارز کرمها در نحوه انتشار آنهاست که عموماً از طریق درایوهای قابلحمل و دایرکتوریهای share شده در شبکه هست.

بدافزار Brontok چیست؟

این بدافزار که با هدف انجام حملات ddos به سرورهای مورد نظر خود وارد سیستم قربانی میشود، در اولین اجرای خود نسخههایی از خود را در مکان های مختلف سیستم ایجاد میکند و برای بقای خود کلید رجیستری هایی را ایجاد میکند.

این کرم از طریق ایمیل , share folder و درایوهای قابل حمل منتشر میشود. همچنین قابلیت غیر فعال کردن آنتی ویروسها و نرم افزارهای امنیتی در سیستم قربانی را دارد.

توضیحات فنی

علائم آلودگی

این بدافزار فایلهای خود را با اسامی جعلی مشابه اسامی ابزارهای سیستمی در مسیر %appdata% ایجاد میکند.

“%appdata%\smss.exe”

“%appdata%\services.exe”

“%appdata%\lsass.exe”

“%appdata%\inetinfo.exe”

“%appdata%\csrss.exe”

“%appdata%\winlogon.exe”

همچنین اقدام به ساخت فایلهای زیر میکند:

“%windir%\ShellNew\sempalong.exe”

“%windir%\eksplorasi.exe”

“%userprofile%\Start Menu\Programs\Startup\Empty.pif”

“%userprofile%\Templates\Brengkolang.com”

“[system32]\<username>’s Setting.scr”

“[system32]\drivers\etc\hosts-Denied By-<username>.com”

این بدافزارهمچنین با اصلاح shell ویندوز و کلید RUN رجیستری برای خود بقا ایجاد میکند :

“HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\Bron-Spizaetus”

Data:”%windir%\ShellNew\sempalong.exe”

“HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon\Shell”

Data: Explorer.exe “%windir%\eksplorasi.exe”

“HKCU\Software\Microsoft\Windows\CurrentVersion\Run\Tok-Cirrhatus”

Data: “%appdata%\smss.exe”

“HKCU\Software\Microsoft\Windows\CurrentVersion\Policies\System\DisableCMD”

شرح عملکرد

این بدافزار به هدف حملات ddos وارد سیستم قربانی میشود.

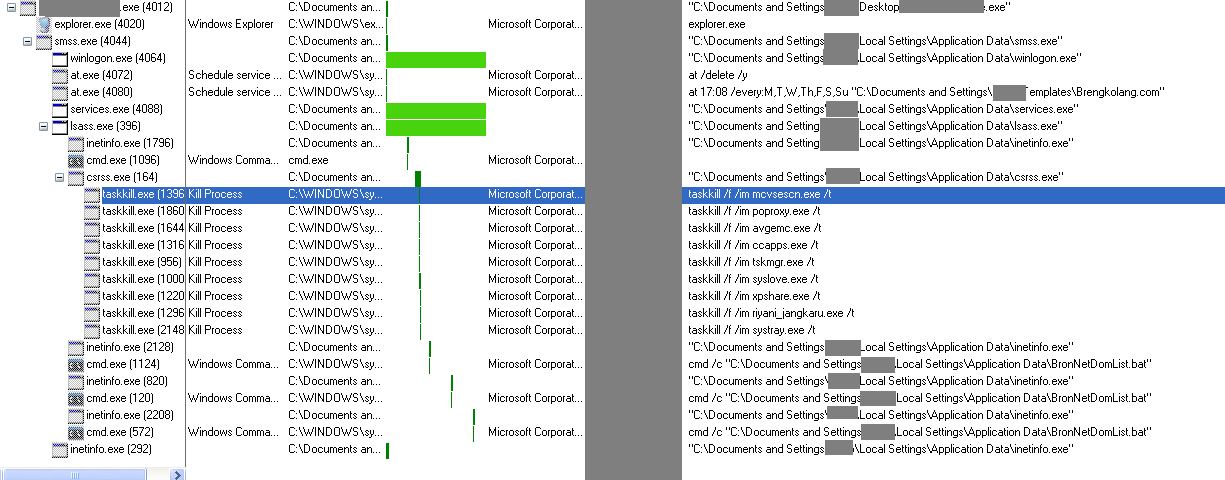

پس از ساخت بقا برای خود، فایل smss.exe جعلی را اجرا میکند که این پردازه نسخههای دیگری از پردازه اصلی را اجرا کرده و در این بین تمام taskهای سیستم که ساخته شدهاند را پاک میکند و سپس task به هدف اجرای یکی از نسخههای خود به نام Brengkolang.com را ایجاد میکند این task در تمام روزهای هفته در ساعتی خاص بدافزار را اجرا میکند.

در ادامه پردازهای به نام csrss (که نسخه ای از کپی اصلی بدافزار است ) پردازه های زیر را kill میکند.

mcvsescn.exe

poproxy.exe

avgemc.exe

ccapps.exe

tskmgr.exe

syslove.exe

xpshare.exe

riyani_jangkaru.exe

systray.exe

در لیست بالا اسامی پردازههایی به چشم میخورد که متعلق به آنتی ویروسها میباشد. به طور مثال mcvsescn.exe متعلق به McAfee VirusScan E-mail است و همینطور فایل poproxy.exe متعلق به آنتی ویروس Norton AntiVirus protection suite میباشد.

همچنین از فرستادن ایمیل به آدرسهایی که شامل رشتههای زیر است جلوگیری میکند.

SECURE – SUPPORT – MASTER – MICROSOFT – VIRUS – HACK – CRACK – LINUX – AVG – GRISOFT – CILLIN – SECURITY – SYMANTEC – ASSOCIATE – VAKSIN – NORTON – NORMAN – PANDA – SOFT – SPAM – BLAH – YOUR – SOME – ASDF – @. – .@ – WWW – VAKSIN – DEVELOP – PROGRAM – SOURCE – NETWORK – UPDATE – TEST – .. – XXX – SMTP – EXAMPLE – CONTOH – INFO@ – BILLING@ – .ASP – .PHP – .HTM – .EXE – .JS – .VBS – DOMAIN – HIDDEN – DEMO – DEVELOP – FOO@ – KOMPUTER – SENIOR – DARK – BLACK – BLEEP – FEEDBACK – IBM. – INTEL. – MACRO – ADOBE – RECIPIENT – SERVER – PROXY – ZEND – ZDNET – CNET – DOWNLOAD – HP. – XEROX – CANON – SERVICE – ARCHIEVE – NETSCAPE – MOZILLA – OPERA – NOVELL – NEWS – UPDATE – RESPONSE – OVERTURE – GROUP – GATEWAY – RELAY – ALERT – SEKUR – CISCO – LOTUS – MICRO – TREND – SIEMENS – FUJITSU – NOKIA – W3. – NVIDIA – APACHE – MYSQL – POSTGRE – SUN. – GOOGLE – SPERSKY – ZOMBIE – ADMIN – AVIRA – AVAST – TRUST – ESAVE – ESAFE – PROTECT – ALADDIN – ALERT – BUILDER – DATABASE – AHNLAB – PROLAND – ESCAN – HAURI – NOD32 – SYBARI – ANTIGEN – ROBOT – ALWIL – YAHOO – COMPUSE – COMPUTE – SECUN – SPYW – REGIST – FREE – BUG – MATH – LAB – IEEE – KDE – TRACK – INFORMA – FUJI – @MAC – SLACK – REDHA – SUSE – BUNTU – XANDROS – @ABC – @123 – LOOKSMART – SYNDICAT – ELEKTRO – ELECTRO – NASA – LUCENT – TELECOM – STUDIO – SIERRA – USERNAME – IPTEK – CLICK – SALES – PROMO

بدافزار title پنجرههای باز شده در سیستم را مانیتور میکند. هر پنجره ای که تیترهای زیر در قسمت title آن پیدا شود باعث میشود که سیستم راه اندازی مجدد شود.

REGISTRY

SYSTEM CONFIGURATION

COMMAND PROMPT

.EXE

SHUT DOWN

SCRIPT HOST

LOG OFF WINDOWS

KILLBOX

TASKKILL

TASK KILL

HIJACK

BLEEPING

همانطور که پیشتر گفته شد بدافزار به هدف ddos وارد سیستم میشود حملهای که از این بدافزار دیده شد ping of death بود که با فرستادن بستههای icmp به سرور مورد نظر با بافر ۷۴۷ بایت موجب وقفه در سرویس دهی سرور میشود.

بدافزار به سه روش منتشر میشود :

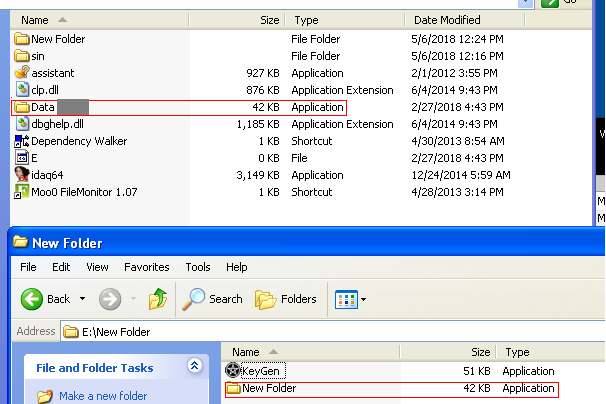

1. توسط درایوهای قابل حمل

همانطور که در شکل مشخص است بدافزار در هر پوشه نسخه ای از خود را به نام اطلاعات کاربر (به طور مثال data+username) میسازد.

2. که در پیوست ایمیلها خود را کپی کرده و ایمیل را ارسال میکند.

3. خود را در پوشههای share شده سیستم کپی میکند.

روش مقابله و پاکسازی سیستم

آنتی ویروس پادویش با استفاده از سرویس پویش بلادرنگ درایوها و پوشههای به اشتراک گذاشته شده در شبکه اقدام به رصد نمونههای این بدافزار و پاکسازی آنها میکند. همچنین با دارا بودن قابلیت UMP که جزء محافظت رفتاری آن است جلوی آلوده شدن سیستم از طریق درایو قابلحمل را میگیرد. ازاینرو جهت پیشگیری از آلودگی به انواع بدافزارهایی که از این طریق انتقال میابند ازجمله بدافزار Brontok پیشنهاد میشود با نصب پادویش از ورود بدافزار به سیستم خود جلوگیری کنید.